Malware significa software malicioso y denota software que está diseñado para ejecutar instrucciones de computadora que son destructivas para el sistema de un usuario o de cualquier otra manera peligrosas para individuos y empresas objetivo.

El rápido desarrollo tecnológico ha traído una proliferación de varios tipos de malware. Puede hacer una variedad de cosas malas, como robar información sensible, espiar, deshabilitar activos digitales, manipular datos y más.

Los desarrolladores de malware suelen ser llamados ciberdelincuentes, hackers o adversarios. Estas personas y grupos de personas ocultan sus identidades para evitar la responsabilidad legal. Sin embargo, a veces quieren hacerlo para hacer una declaración; por eso hacen públicas sus actividades maliciosas.

Ahora que entendimos qué es el malware, exploremos algunos tipos comunes de malware. Es importante entender vectores de ataque para poder usar una defensa cibernética adecuada. Para las organizaciones que practican la ciberseguridad a nivel empresarial, las reglas de Detección de Amenazas oportunas son necesarias para estar un paso adelante de los atacantes. Descubra la plataforma Detection as Code de SOC Prime, así como el Motor de Búsqueda de SOC Prime para detectar malware conocido y cazar exploits sigilosos que aún no están parcheados.

Detectar y Cazar Explorar el Contexto de Amenazas

¿Cuáles son los Tipos de Malware?

Hoy en día hay tantos tipos de malware que parece que crear nuevos tipos es una nueva tendencia digital (lo siguiente después de los desafíos de TikTok). Cada día verás otro artículo de noticias con una nueva palabra -ware. Cryware, spyware, scareware, rogueware, lo que sea. En esta entrada de blog, describiré los tipos de malware más usados que hoy pueden afectar a cualquiera. Mejorar las medidas de defensa cibernética contra estos tipos de malware es una tarea de alta prioridad para cualquier equipo SOC.

Los términos listados a continuación podrían usarse de manera intercambiable. Por ejemplo, un virus puede ser ransomware, un spyware puede ser un troyano y un ransomware puede ser un botnet.

Virus

A virus es un tipo de malware que puede replicarse a sí mismo innumerables veces y necesita un anfitrión para ejecutarse. Los virus quieren ejecutarse como parte de procesos legítimos. A menudo, el usuario no sabe nada sobre la actividad viral hasta que es demasiado tarde.

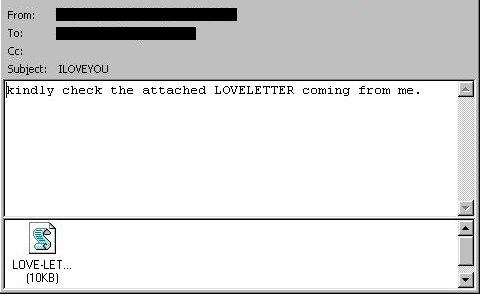

Se conoce la existencia de virus desde los primeros días de Internet y aún siguen infectando millones de computadoras en todo el mundo. Hace más de veinte años, la infame cepa ILOVEYOU infectó más de 10 millones de computadoras, incluidas algunas dentro de instituciones respetables. Como cualquier amor verdadero, no pidió nada para sí mismo, solo deshabilitó esas computadoras que causaron daños de miles de millones.

A diferencia de aquellos viejos virus, los nuevos están más orientados financieramente. Statista muestra que la mayor parte de todos los virus en todo el mundo pertenece a los mineros de criptomonedas. Los virus pueden comprarse en la web oscura, así que es justo sugerir que para muchos atacantes, se trata más de un negocio que de una experiencia de codificación de genio malvado.

Gusanos

Gusanos también pueden replicarse muchas veces, profundizando en las redes y consumiendo su ancho de banda. A diferencia de los virus, no se adhieren a otros programas y no requieren interacción humana, como hacer clic en un enlace o un archivo. Los gusanos a menudo explotan vulnerabilidades en los sistemas operativos que les permiten abusar de rutinas automatizadas y propagarse de manera incontrolable.

WannaCry es quizás el gusano ransomware más grande que recientemente ha atacado el sistema operativo Windows. Usó el exploit EternalBlue que fue robado a la NSA. Curiosamente, el exploit fue parcheado en el momento en que comenzó la campaña de ataque. Lección aprendida: nunca ignores las actualizaciones.

Bombas Lógicas

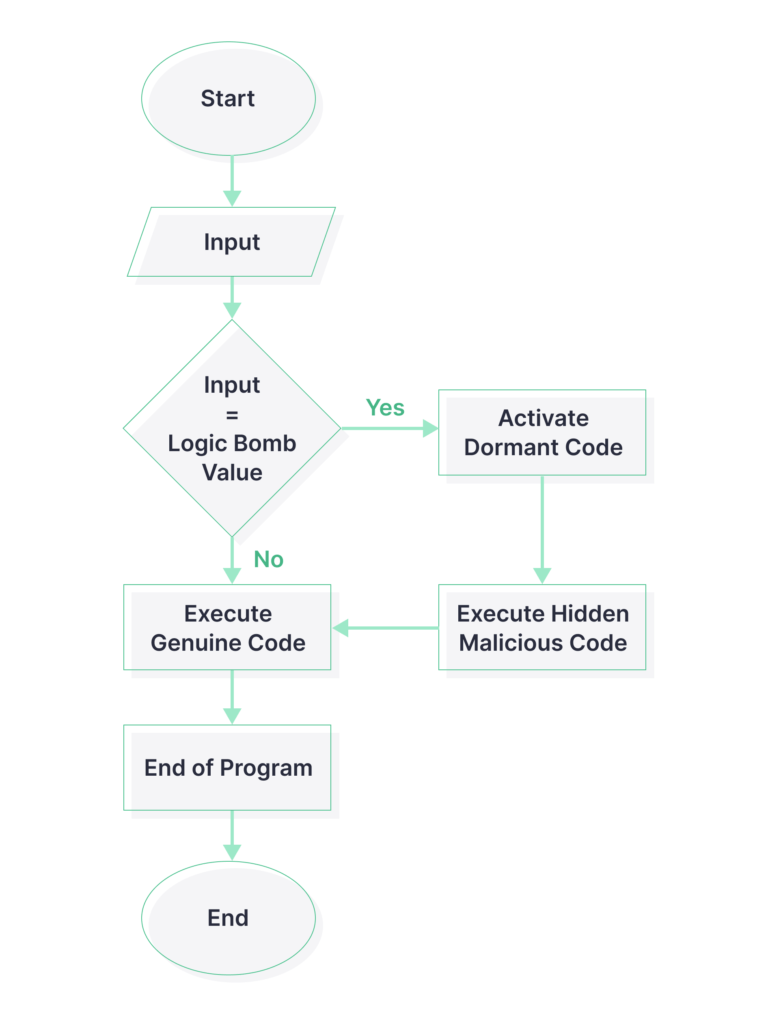

Bomba lógica es un tipo de malware que se ejecuta bajo ciertas condiciones. Pertenece a un nuevo tipo de malware “sin archivos” ya que basta con inyectar una cadena de código o un script para que la bomba lógica comience a hacer tic-tac.

Un caso famoso de la bomba lógica cuenta la historia de un desarrollador de software que fue despedido por una de las empresas. Tan pronto como se fue, un destructor de datos masivo golpeó la red de la empresa. El análisis de malware mostró que el desencadenante de la bomba fue la ausencia del nombre del empleado en la nómina.

Puertas Traseras

Como indica el nombre, una puerta trasera es un tipo de malware que permite a los atacantes eludir un método estándar de autenticación y autorización. Básicamente, pueden entrar y salir del sistema infectado sin ser detectados hasta que se detecta la actividad sospechosa. Las puertas traseras a menudo son instaladas por archivos de malware relacionados que primero intentan obtener Acceso Inicial y luego conectarse a un servidor malicioso. Las puertas traseras pueden operar por mucho tiempo, sirviendo como puertas de entrada para múltiples cargas útiles.

Sin embargo, algunos backdoors están disponibles como una característica predeterminada en software y hardwarelegítimos. Obviamente, los atacantes aprovechan alegremente esta funcionalidad. También hay una revisión interesante de puertas traseras comunes hecha por OWASP Top 10 – definitivamente vale la pena considerarlo.

Troyanos

Troyano se disfraza de algo que la víctima quiere tener. Puede ser un juego o un software descargado de una fuente no confiable. Uno de los ejemplos más desagradables es un programa antivirus gratuito que en realidad es un virus. Incluso puede venir como una extensión del navegador. Los investigadores también se refieren a los documentos de Word infectados como troyanos. Se envían en correos electrónicos de phishing.

La carga útil del troyano puede variar dependiendo de los objetivos de los atacantes. Puede exigir pagos, robar o cifrar datos, bloquear la pantalla, consumir recursos del sistema, deshabilitar controles y distribuir otros virus. Uno de los mayores botnets de malware, Emotet, comenzó como un troyano bancario y resurgió incluso después de una operación especial masiva realizada por los gobiernos de varios países.

RAT

RAT significa Herramienta de Acceso Remoto. Permite a los adversarios tomar el control remoto del sistema de la víctima. El daño inmediato o la ganancia financiera rara vez es un objetivo principal de dicho malware. En este caso, los atacantes podrían tomarse su tiempo para descubrir otras máquinas en la red, así como a los usuarios y sus privilegios. Podrían moverse lateralmente hacia activos más importantes que sean más críticos para la infraestructura. Los RAT también pueden registrar credenciales, pulsaciones de teclas, mensajes en correos electrónicos y chats, y tomar capturas de pantalla. Una vez que se obtiene la información, puede ser enviada a un servidor malicioso. Algunos tipos de malware como SUNBURST pueden comunicarse con un servidor C&C en un horario especial llamado beaconing.

Ransomware

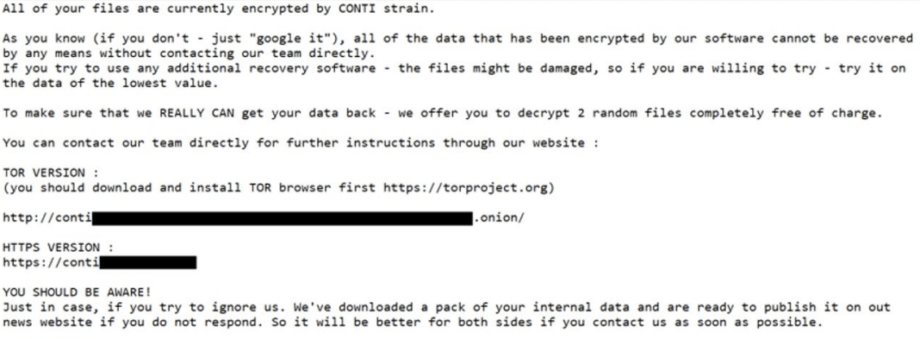

Ransomware es un tipo de malware que cifra y bloquea los datos de una víctima y exige un rescate para que las cosas vuelvan a la normalidad. Las últimas estadísticas de ransomware muestran que este tipo de malware tiene sus altos y bajos, posiblemente debido a picos en las campañas de ataque en curso. Es uno de los mayores mercados de ciberataques. La infraestructura de ransomware consta de botnets y redes de Ransomware como Servicio, así como de grupos que compiten entre sí por una mayor participación en el mercado.

Otro lucrativo negocio son los servicios de negociación de ransomware que son llevados principalmente por abogados. Se dice que uno de los rescates más grandes pagados ($40 millones) por CNA Financial Corp. fue una reducción de $60 millones. Algunos negociadores no tienen miedo de ensuciarse las manos, también. Bloomberg reportó un caso donde los hackers exigieron pruebas documentadas de la cantidad del rescate por parte de los negociadores. Resulta que los hackers fueron engañados por los negociadores antes. Estos últimos dijeron que las víctimas estaban listas para pagar una cantidad menor y se embolsaron la diferencia entre la suma real y lo que le dieron a los atacantes. Como Bloomberg lo pone, “Los estafadores dijeron que estaban preocupados por ser estafados.”

El ransomware también tiene sus tendencias. Por ejemplo, la doble y triple extorsión. La doble extorsión es cuando un atacante roba y cifra los datos, amenazando con venderlos si no se paga el rescate. La triple extorsión es cuando los atacantes amenazan no solo a la empresa que hackearon, sino también a terceros afectados.

A veces, también ocurren milagros. Por ejemplo, el rescate del Oleoducto Colonial fue capturado casi por completo por el DOJ de una blockchain de Bitcoin anteriormente “confiable” que había sido utilizada muy a menudo por los adversarios.

Para mantenerse resiliente, las organizaciones necesitan implementar procedimientos de recuperación de datos y siempre tener copias de seguridad en lugares que no es probable que sean destruidos. Por cierto, los expertos sugieren que la reproducibilidad de la infraestructura debería convertirse en una métrica cibernética común para rastrear.

Keyloggers

Keylogger es la abreviatura de registrador de pulsaciones de teclas. En otras palabras, es un malware que registra cada acción en el teclado de una computadora. Sin embargo, también podría registrar otras entradas:

- Todo lo que se copia al portapapeles

- Clics del ratón

- Actividad (programas abiertos, carpetas, etc.)

- Puede hacer capturas de pantalla

- Puede recuperar el valor del texto (contraseñas detrás de una máscara)

Los keyloggers podrían querer registrar credenciales, números de tarjetas de crédito, conversaciones en chats y correos electrónicos, historial de navegación e incluso controlar remotamente la máquina de la víctima. El malware puede ser descargado sin el conocimiento del usuario y ejecutarse sigilosamente en segundo plano. Los registros generalmente se almacenan en archivos, por lo que una forma de detectar un keylogger es examinar archivos que a menudo se actualizan. Estos archivos también se envían a un servidor C&C, por lo que tiene sentido buscar una conexión establecida.

Spyware

Spyware es un tipo de malware diseñado para monitorear, registrar, cifrar y exfiltrar los datos personales de la víctima a un servidor malicioso. También podría realizar beaconing y notificar al servidor C&C cuándo descargar malware adicional. El spyware está interesado en el comportamiento humano, por lo que su objetivo principal es un computadora personal o un dispositivo móvil.

Sin embargo, el spyware avanzado puede infiltrarse en una gran organización en lugar de dirigirse a individuos. Un ejemplo ampliamente conocido es un malware presuntamente patrocinado por el Estado que infectó la cadena hotelera Starwood y luego se extendió a Marriott tan pronto como adquirieron Starwood. Este malware podría obtener información sobre detalles de pasaportes, por lo que podría rastrear la apariencia de una persona, ubicación y registros financieros.

En resumen, el spyware puede espiar cualquier pieza de información posible: navegación web, entradas y salidas de datos, ubicación y software en uso. Podría recopilar contenido audiovisual, así como encender micrófonos y cámaras en secreto y grabar por sí mismo. Algunos ejemplos incluyen capacidades tales como secuestrar cuentas privilegiadas y realizar consultas en bases de datos si se espía una organización.

Quizás, uno de los ejemplos de spyware más notorios es el proyecto Pegasus. La última versión podría aprovecharse de exploits sin clics y no dejar rastros detectables en un dispositivo objetivo. Hace aproximadamente un año, Amnesty International publicó un informe detallado con pautas de detección de Pegasus.

Adware

Adware puede tomar diferentes formas. Algunos de ellos son benignos, lo que significa que no pretende causar daño, pero sí recopila datos y muestra publicidad dentro de la aplicación de software. Por ejemplo, podría ser una versión gratuita de una aplicación móvil en la que aceptas ver aplicaciones, pero puede actualizarse a una versión premium para dejar de verlas. Sin embargo, para el propósito de este artículo, echemos un vistazo rápido al adware malicioso.

Algunos sitios web que ofrecen contenido gratuito, como canciones y videos, han sido infectados con tipos comunes de malware como adware de manera bastante extensa. La mayoría de los usuarios reconocerán esta historia: visitas un sitio web, haces clic en reproducir, y de repente te redirigen a otra página web, y aparecen numerosos anuncios emergentes. En el peor de los casos, el adware puede abrir anuncios molestos que no se pueden cerrar, bloquear la pantalla, exigir pago y realizar algunas acciones de fondo como agregar el dispositivo de la víctima a una infraestructura de botnet.

Bots y Botnets

A bot en sí mismas tampoco son algo malo. Numerosos bots de atención al cliente te permiten hablar con un robot antes que con un empleado humano real. Los rastreadores del motor de búsqueda de Google también son bots. Sin embargo, en el mundo de la ciberseguridad, existen diferentes tipos de malware llamados bots. Secuestran en secreto los controles de la computadora de la víctima para ejecutar tareas maliciosas.

A botnet es una red interconectada de bots que trabajan juntos para alcanzar un objetivo común. A menudo son orquestados por un servidor C&C malicioso o una red de tales servidores. Los bots tienen la capacidad de autorreplicarse al igual que los virus y los gusanos. Una víctima podría no estar al tanto del hecho de que su máquina es parte de un botnet. Algunas señales, como cierres repentinos, procesos de apagado lentos, ejecución lenta de software o tráfico de Internet lento por razones desconocidas, podrían indicar una conexión a un botnet.

Se pone peor cuando los bots se convierten en parte de una infraestructura P2P en lugar de simplemente estar conectados a un único servidor malicioso. En este caso, es más difícil detectar la fuente de un ciberataque. Además, una víctima podría realizar el trabajo de un atacante sin siquiera saberlo. Por ejemplo, GameOver Zeus utilizó un movimiento especialmente depredador al emplear un algoritmo de generación de dominios (DGA) para la comunicación del botnet.

Rootkits

Rootkit es un tipo de malware que obtiene acceso no autorizado al directorio raíz de una computadora, también conocido como kernel. Este es el corazón de cualquier sistema operativo, por lo que, como ya te imaginabas, es posible causar muchos problemas una vez que el adversario obtiene acceso de root.

En primer lugar, un rootkit puede bloquear llamadas antivirus al sistema. Como resultado, el informe de escaneo del antivirus dice que todo está bien, mientras que el malware ha obtenido control total sobre el dispositivo de la víctima. Un rootkit típico es una colección de malware que contiene keyloggers, botnets, puertas traseras, herramientas de recolección y exfiltración de datos, reemplazos de cargadores de arranque, consumidores de RAM y más. En modo kernel, el rootkit podría cambiar configuraciones del sistema y ser imposible de eliminar. Uno de los rootkits más discutidos es Stuxnet, que condujo a problemas serios en la planta nuclear de Irán y otras instalaciones industriales.

Criptojacking y Compañía

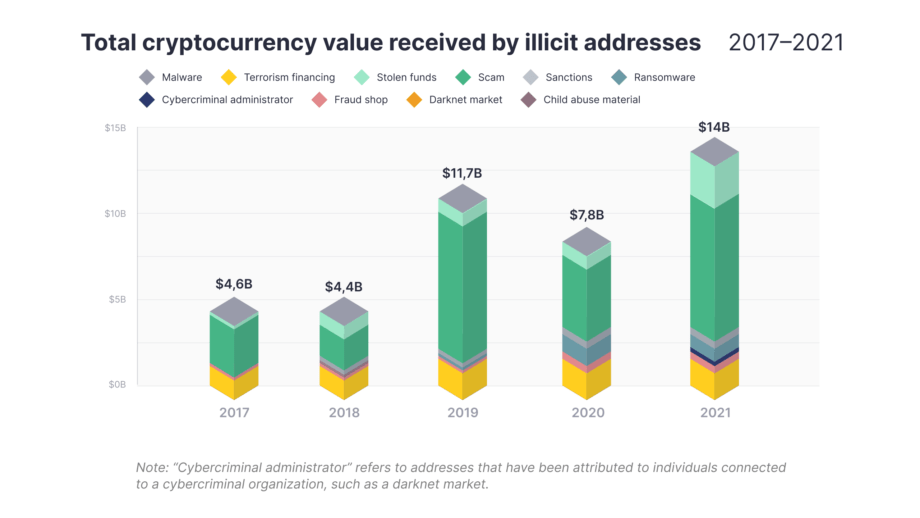

Todo en su máximohistórico es una palabra que se usa comúnmente en la industria de las criptomonedas. Sin embargo, últimamente no solo se trata de los precios de las criptomonedas, sino también del crimen criptográfico, con direcciones ilícitas recibiendo $14 mil millones en 2021.

Como puedes ver, las estafas, los fondos robados y los mercados de la darknet dominaron en 2021. Los tipos de ataques de malware orientados a las criptomonedas se aplican en todos esos casos. Entonces, ¿cuáles son esos tipos?

- Estafas – podrían ser parte de ataques de ingeniería social

- Fondos robados – podrían referirse a muchos tipos de malware. La mayoría intenta infiltrarse en un dispositivo con acceso a una billetera caliente

- Ransomware – los operadores reciben rescates en monedas digitales.

Criptojacking se refiere a un tipo de malware diseñado para minar criptomonedas de forma discreta en el dispositivo de una víctima. Consume recursos del sistema e intenta permanecer disfrazado el mayor tiempo posible.

En cuanto al robo de fondos, las formas comunes de malware incluyen keyloggers que desean encontrar una combinación de clave pública y privada (a veces una frase semilla) y obtener acceso a una billetera criptográfica. Los ladrones de información también pueden escanear la memoria del sistema, documentos de texto, sesiones del navegador, expresiones regulares, cualquier cosa que les dé una pista de credenciales. Las billeteras no custodiales son generalmente más susceptibles al robo que las custodiales. Y si un atacante realiza una transacción en la blockchain, es irreversible. Si te interesan los ataques criptográficos, consulta el informe de Microsoft con detalles sobre la superficie de ataque y ejemplos comunes de la cadena de eliminación.

Detección de Malware con SOC Prime

Una vez registrado en la plataforma SOC Prime Detection as Code , accederás a miles de reglas de detección basadas en Sigma que también se traducen a más de 26 formatos específicos de proveedor. Más de 7000 organizaciones en todo el mundo utilizan estas reglas diariamente para optimizar sus procesos de detección de amenazas. Los nuevos ítems de detección dirigidos a diferentes tipos de malware aparecen en la plataforma dentro de las 24 horas posteriores a una divulgación oficial.

Las consultas de Caza de Amenazas son elaboradas por los principales profesionales de la seguridad de la industria y están destinadas a búsquedas personalizadas en plataformas SIEM, EDR y XDR. Descubra nuevas amenazas no divulgadas dentro de una red antes de que los atacantes causen daño. Cada consulta de búsqueda y regla de detección viene con un contexto de inteligencia de amenazas y mapeo MITRE ATT&CK® que permite a los equipos SOC analizar nuevas amenazas rápida y eficientemente.

Los profesionales establecidos de Caza de Amenazas e Ingenieros de Detección también se unen a Threat Bounty – nuestra iniciativa de crowdsourcing que reúne contenido de detección sensible al tiempo en una escala global del panorama de amenazas. Los autores de contenido reciben pagos repetidos por su esfuerzo y los usuarios de la plataforma Detection as Code disfrutan de los beneficios de una defensa cibernética colaborativa que los libera de un enfoque de seguridad aislado y sus consecuencias.