¿Qué es el Crypto Malware y Cómo Defenderse del Cryptojacking?

Tabla de contenidos:

La popularidad de las criptomonedas no solo atrae a los inversores, sino que también las convierte en un verdadero imán para los hackers. Si bien el mundo cripto ha vivido tiempos mejores en el mercado, el cryptojacking está en aumento. Con una variedad de términos emergentes, es fácil perderse. Así que, entremos en los detalles de cripto malware, cripto ransomwarey cryptojacking.

Definición de cripto malware se refiere a un tipo específico de software malintencionado orientado a realizar minería ilegal (cryptojacking). Otros nombres para el cripto malware son cryptojackers o malware de minería. Si eres nuevo en estos conceptos, siéntete libre de consultar el glosario de los términos relacionados:

Glosario:

- Criptomoneda es una moneda digital impulsada por la tecnología blockchain.

- Criptominería (también conocida como minería de criptomonedas) es un proceso de creación de nuevas monedas y validación de nuevas transacciones. Se lleva a cabo resolviendo complejas ecuaciones usando máquinas de alta potencia.

- Cryprojacking es la minería criminal de criptomonedas, definida como el acceso no autorizado y uso de recursos de minería de criptomonedas.

Cripto malware fue descubierto por primera vez cuando un miembro de la comunidad de Harvard comenzó a minar dogecoins usando el ‘Odyssey cluster’ en 2014. Desde entonces, los cryptojackers han recorrido un largo camino hasta convertirse en una de las preocupaciones más significativas de ciberseguridad. Podrías tratar el cryptojacking como otra palabra de moda, pero las estadísticas when a member of the Harvard community started mining dogecoins using the ‘Odyssey cluster’ in 2014. Since then, cryptojackers made a long way to become one of the most significant cybersecurity concerns. You might treat cryptojacking as another buzzword, but statistics muestran un aumento del 86% en incidentes de minería ilegal de criptomonedas: 15.02 millones al mes en 2022 en comparación con 8.09 millones al mes en 2021.

¿Cómo Funciona el Malware de Cryptojacking?

Aunque cripto malware forma un grupo separado de software malintencionado, actúa de manera similar a la mayoría de los otros tipos de malware. El vector principal de infección es la distribución de malware a través de botnets, aplicaciones móviles, páginas web, redes sociales o phishing. Cuando la máquina de la víctima abre un archivo malicioso, se ejecutan códigos mediante Macros o JavaScript para instalar el cripto malware.

¿Cómo es el Cripto Malware Diferente de Otros Tipos de Malware?

La principal diferencia es que, en lugar de corromper los datos directamente, el cripto malware utiliza las GPU y otros recursos de la máquina de la víctima para la minería mientras opera de manera discreta en segundo plano.

el Cripto Malware vs. Cripto Ransomware

En primer lugar, recuerda que estos términos no están relacionados, aunque tengan en común la parte ‘cripto’. Cripto malware está relacionado con el cryptojacking (minería ilegal de criptomonedas), mientras que cripto ransomware no tiene nada que ver con las criptomonedas. El cripto ransomware es uno de los tipos de ransomware. Las variedades de ransomware más populares son:

- Ransomware de Bloqueo bloquea funciones básicas del dispositivo de la víctima, como el mouse o el teclado parcialmente deshabilitados y el acceso negado a un escritorio.

- Cripto Ransomware es el que cifra archivos dejándote sin acceso a ellos. Este tipo de ransomware es el más común porque generalmente se asocia con más daños.

Lo que une a todas las variantes de ransomware es el rescate que los adversarios exigen para recuperar el acceso a los archivos o dispositivos. Así que, como ves, cripto malwarela misión principal es utilizar los recursos de la computadora de la víctima el mayor tiempo posible sin ser detectado. En contraste, el ransomware (incluido cripto ransomware) tiene un propósito diferente: el dinero pagado como rescate.

Cómo Detectar Cripto Malware

Aunque el volumen de ataques de cripto malware está aumentando, aún puedes asegurar una detección oportuna si sigues estas recomendaciones:

Conoce tu Infraestructura

Intenta encontrar las vulnerabilidades en tus sistemas antes de que lo hagan los adversarios. Además, también deberías entender qué rendimiento es normal para tu infraestructura. De esta manera, si comienzas a recibir tickets del servicio de ayuda sobre bajo rendimiento o sobrecalentamiento, sabrás que esos son señales de alerta para investigar.

Monitorea tu Red

Para estar al tanto de lo que sucede en tu infraestructura, deberías recopilar constantemente registros de calidad y analizarlos adecuadamente. Un buen comienzo sería aprender más sobre fuentes de datos y análisis de datos. Aquí puedes encontrar explicaciones detalladas con ejemplos del mundo real.

Asegura tu Cobertura

Recopilar registros es importante, pero lo que es aún más importante es qué registros estás recopilando. No puedes cubrir todos los posibles vectores de ataque, pero si sabes cómo funciona la cadena de eliminación, tendrás una comprensión más clara de qué buscar. Comienza comprendiendo el marco MITRE ATT&CK® para mejorar tu análisis de amenazas, detección y respuesta.

Aprovecha la Caza de Amenazas

Aunque la caza de amenazas pueda parecer abrumadora al principio, es una de las formas más efectivas de buscar indicios de amenazas sigilosas, como cripto malware ella misma. Un enfoque proactivo en términos de detección de amenazas es lo que puede ahorrarte dinero, tiempo y reputación. Si no sabes por dónde comenzar, consulta nuestra guía sobre los fundamentos de la caza de amenazas.

Opta por Detecciones Basadas en el Comportamiento

Aunque las detecciones basadas en IOC pueden ser útiles en algunos casos, generalmente se consideran ineficaces para detectar malware desconocido. Al mismo tiempo, las detecciones basadas en el comportamiento han demostrado ser mucho más prácticas, ya que buscan patrones que se pueden reutilizar en diferentes ataques. Puedes mejorar significativamente tus operaciones de SOC al implementar una defensa proactiva contra amenazas cibernéticas con detecciones enriquecidas con contexto.

EXPLORA EL CONTEXTO DE LAS AMENAZAS

Si quieres saber más sobre cripto malware y su detección, revisa los siguientes estudios:

- Caprolu, M., Raponi, S., Oligeri, G. y Di Pietro, R. (2021). El cryptomining hace ruido: Detección de cryptojacking mediante aprendizaje automático. Comunicaciones de Computadoras. Disponible en: https://doi.org/10.1016/j.comcom.2021.02.016

- Zheng, R., Wang, Q., He, J., Fu, J., Suri, G. y Jiang, Z. (2022). Detección de Malware de Minería de Criptomonedas Basado en el Patrón de Comportamiento y Red Neuronal de Gráfico. Redes de Seguridad y Comunicación, 2022. Disponible en: https://doi.org/10.1155/2022/9453797

- Bursztein, E., Petrov, I. e Invernizzi, L. (2020). CoinPolice: Detectando Ataques de Criptojacking Ocultos con Redes Neuronales. Investigación de Google. Disponible en: https://research.google/pubs/pub49278/

- cybersecurity.att.com. (n.d.). Técnicas más recientes de los mineros de cripto. Disponible en: https://cybersecurity.att.com/blogs/labs-research/crypto-miners-latest-techniques

- Hernandez-Suarez, A., Sanchez-Perez, G., Toscano-Medina, L.K., Olivares-Mercado, J., Portillo-Portilo, J., Avalos, J.-G. y García Villalba, L.J. (2022). Detectando Amenazas Web de Cryptojacking: Un Enfoque con Autoencoders y Redes Neuronales Densas Profundas. Ciencias Aplicadas, 12(7). Disponible en: https://doi.org/10.3390/app12073234

- Eskandari, S., Leoutsarakos, A., Mursch, T. y Clark, J. (2018). Una Primera Mirada al Criptojacking Basado en el Navegador. 2018 IEEE European Symposium on Security and Privacy Workshops (EuroS&PW). Disponible en: http://dx.doi.org/10.1109/EuroSPW.2018.00014

¿Cuál es el Impacto de el Cripto Malware los Ataques?

Dependiendo de cada caso, el impacto de un ataque de cryptojacking puede ser diferente. Sin embargo, las consecuencias más típicas para los dispositivos y redes afectados son:

- Rendimiento más lento de la red y el sistema debido al uso de los recursos de CPU y ancho de banda por la actividad de minería ilegal

- Alto consumo de energía, daño físico o fallos del sistema debido al sobrecalentamiento del hardware

- Interrupciones inusuales de las operaciones rutinarias

- Pérdidas financieras relacionadas con el aumento del consumo de energía y los tiempos de inactividad causados por cualquiera de los daños mencionados anteriormente. Además, puede haber un coste de recuperación de archivos y sistemas

- Riesgos reputacionales y de cumplimiento debido al acceso no autorizado a la red

¿Cuáles son los Ejemplos Más Severos de Cripto Malware?

En los últimos años, ha habido numerosos ataques de cryptojacking, lo que brinda infinitas oportunidades para analizar casos relevantes y prepararse para prevenir ataques futuros. Profundicemos en algunos de los casos más notables.

Prometei Botnet

Prometei es un botnet de múltiples etapas descubierto en 2020, que apunta tanto a sistemas Windows como Linux. Prometei utiliza diversas técnicas y herramientas para propagarse por la red logrando el objetivo final de minar monedas Monero. cripto malware La infección comienza cuando el archivo principal del botnet se copia desde un sistema infectado a través del Server Message Block (SMB), utilizando contraseñas obtenidas por un módulo Mimikatz modificado y exploits bien conocidos como

The infection begins when the primary botnet file is copied from an infected system via Server Message Block (SMB), with the usage of passwords retrieved by a modified Mimikatz module and well-known exploits such as BlueKeep and Eternal Blue.

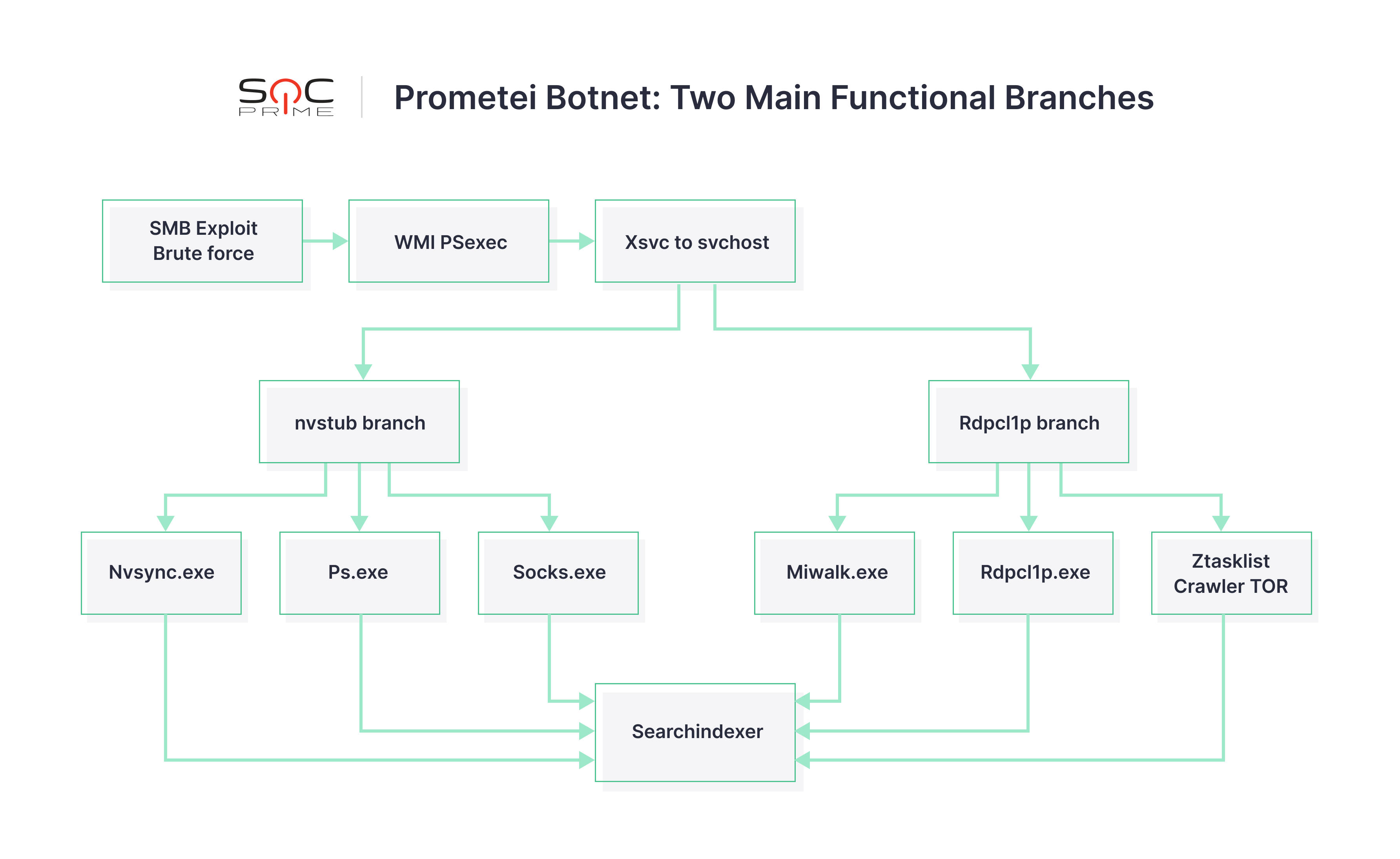

Los investigadores siguieron la actividad del botnet Prometei durante más de dos meses y encontraron que el malware tiene más de 15 módulos ejecutables organizados en dos ramas operativas principales que pueden funcionar de manera bastante independiente. A continuación, puedes ver la representación gráfica de cómo están organizados los módulos. Para una descripción técnica más detallada, consulta este análisis.

En cuanto a las técnicas del marco MITRE ATT&CK, los adversarios usaron activamente las siguientes:

- T1562.001 (Impares Defensas: Deshabilitar o Modificar Herramientas)

- T1105 (Transferencia de Herramientas de Ingreso)

- T1027 (Archivos o Información Ofuscados)

- T1059.001 (Intérprete de Comandos y Scripts: PowerShell)

- T1569.002 (Servicios del Sistema: Ejecución de Servicios)

- T1036 (Personificación)

- T0884 (Proxy de Conexión)

PowerGhost

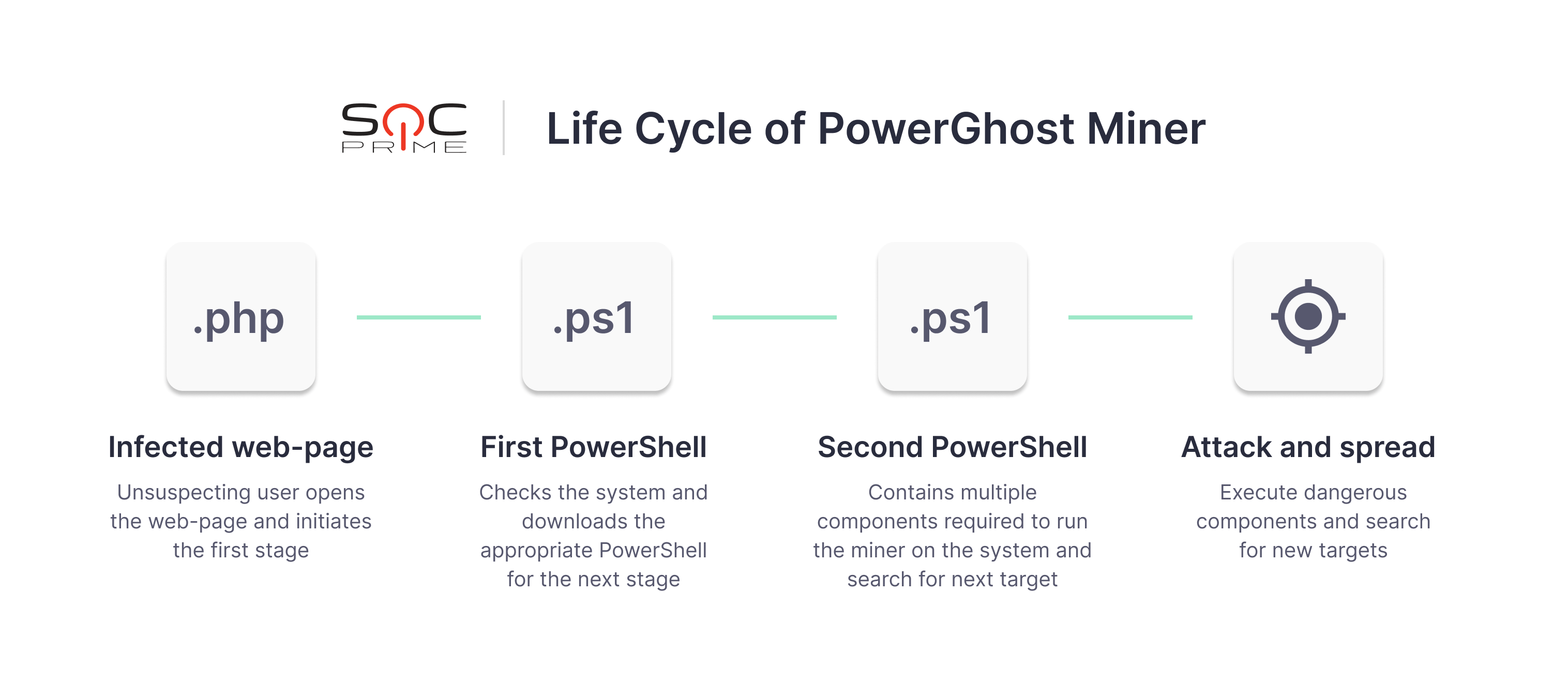

El minero PowerGhost es un malware sin archivos que utiliza múltiples técnicas para permanecer sin ser detectado por soluciones antivirus. Este software malicioso debe su nombre al comportamiento silencioso de incrustarse y propagarse por la red. Sin crear nuevos archivos en el sistema ni escribirlos en el disco duro, el script de Powershell se ejecuta fuera de vista, infectando sistemas con una combinación de Powershell y EternalBlue.

Para ganar acceso a cuentas remotas, PowerGhost utiliza mimikatz, EternalBlue o herramientas de software legítimas, como Windows Management Instrumentation (WMI). Esencialmente, PowerGhost es un script de PowerShell ofuscado con la siguiente estructura:

- Código principal

- Módulos adicionales:

- Minero actual

mimikatz- Bibliotecas que son requeridas para la operación del minero, como

msvcp120.dllandmsvcr120.dll - Módulo para la inyección de Ejecutable Portátil (PE) Reflexivo

- Código de Shell para el exploit EternalBlue

The ciclo de vida del minero PowerGhost se puede dividir en cuatro etapas:

Conclusión

Cripto malware sin duda tiene algunas peculiaridades, pero no te tomará por sorpresa si tienes una estrategia efectiva de ciberseguridad. Siempre puedes impulsar los esfuerzos de tu equipo SOC registrándote en la plataforma Detection as Code de SOC Prime. Esto te dará acceso a la colección más grande del mundo de detecciones basadas en Sigma integradas sin problemas con más de 26 SIEMs, EDRs y XDRs.