Resumen y Análisis, Principales Fuentes de Datos y Reglas Sigma Relevantes para Detectar la Escalada de Privilegios

SOC Prime fomenta la colaboración de una comunidad mundial de ciberseguridad y selecciona las reglas Sigma más actualizadas alineadas con el MITRE ATT&CK® framework, lo que permite a los equipos centrarse en las amenazas que más anticipan. Con el recientemente lanzado suscripciones On Demand para la plataforma de SOC Prime, los profesionales de seguridad pueden obtener acceso inmediato a contenido de detección como código que coincide con los vectores de ataque más relevantes para las necesidades específicas de sus organizaciones. En este artículo del blog, vamos a cubrir el resumen y análisis de la táctica de Escalada de Privilegios (TA0004) y explorar las reglas Sigma dedicadas a abordar esta táctica de ATT&CK.

Explorar Plataforma Reservar una Reunión

¿Qué es la Escalada de Privilegios (TA0004)?

Los adversarios tienen diferentes objetivos, pero generalmente afectan la confidencialidad, integridad o disponibilidad de los sistemas críticos. La escalada de privilegios es el acto de obtener niveles de confianza más altos dentro de un sistema comprometido. Estas confiabilidades les permiten tomar más acciones, como moverse lateralmente a nuevos anfitriones, o tomar acciones privilegiadas como leer o cambiar datos protegidos.

Contenido de Detección de Escalada de Privilegios

Detectar la escalada de privilegios es un proceso complejo que no puede limitarse a una sola regla y requiere múltiples algoritmos de detección al considerar nuevas técnicas, herramientas e implementaciones tan pronto como surjan.

Sigma sirve como un estándar de facto para expresar consultas de caza de amenazas que pueden utilizarse para desarrollar contenido de detección aplicable a la mayoría de las soluciones SIEM & XDR populares. Visita el repositorio Sigma en GitHub para más detalles o explorar cómo Sigma transforma la ciberseguridad como un estándar de la industria independiente del proveedor y a prueba de futuro.

Aprovechando Uncoder.IO, los equipos pueden traducir instantáneamente las reglas Sigma a la solución de seguridad de su elección. Alternativamente, usando la interfaz de línea de comandos, las reglas Sigma pueden convertirse al formato de idioma seleccionado a través de herramienta SIGMAC. tool.

A continuación, puedes encontrar nuestras reglas Sigma recomendadas para abordar la táctica de Escalada de Privilegios (TA0004):

Regla de Comportamiento: Privilegios de Depuración de Windows Asignados

SeDebugPrivilege es un privilegio dentro de Windows que permite a los adversarios escalar a la cuenta del sistema local (equivalente a root en Windows) depurando procesos del sistema. Esta regla identifica cuentas a las que se les asigna SeDebugPrivilege.

Regla de Explotación: Posible Escalada de Privilegios Dirty Pipe al Sobrescribir Datos en Archivos Arbitrarios [CVE-2022-0847] (vía auditd)

CVE-2022-0847 (Dirty Pipe) es una vulnerabilidad que permite a un usuario que no es root sobrescribir datos en cualquier archivo objetivo. Esta regla aprovecha eventos de syscall de auditd para identificar intentos de explotación probables.

Regla de Herramienta: Posibles Patrones de Ejecución de AdvancedRun (vía cmdline)

AdvancedRun es una herramienta gratuita proporcionada por el desarrollador de software Nir Sofer. La herramienta ha sido utilizada por actores maliciosos para escalar de un administrador local a privilegios de sistema.

Regla de Nube: Posible Abuso de Permisos de API de Azure (vía azuread)

Las aplicaciones de Azure pueden recibir el rol de aplicación “AppRoleAssignment.ReadWrite.All”. Con este permiso, una aplicación puede otorgarse cualquier permiso de API, incluida la capacidad de cambiar roles de usuario a Administrador Global. Esta regla identifica aplicaciones que reciben permisos de rol de aplicación sensibles.

Explorar Plataforma Reservar una Reunión

Detección de Escalada de Privilegios: Fuentes de Logs Más Comunes

Las reglas Sigma disponibles en la plataforma de SOC Prime cubren fuentes de logs adaptadas al entorno de la organización. Aquí están las cinco fuentes de logs más comunes que normalmente se requieren para detectar la escalada de privilegios.

Creación de Procesos

A continuación, puedes encontrar las fuentes de logs más comunes de creación de procesos:

-

Logs de Seguridad de Windows

- 4688, valida que se incluyan los detalles de la línea de comandos

-

Sysmon para Windows y Sysmon para Linux

- Id de Evento 1

-

Logs de Auditd de Linux

- tipo de evento execve

-

Detección & Respuesta en el Endpoint (EDR) | Detección y Respuesta Extendida (XDR)

- Algunos servicios EDR no proporcionan eventos de creación de procesos pasivos o enriquecidos.

Creación de Servicios and Tarea Programada Fuentes de Datos de Creación

Es común que los adversarios creen servicios y tareas para la escalada de privilegios. Los servicios se ejecutan con privilegios del sistema, y las tareas programadas pueden ser creadas por administradores. Las tareas programadas normalmente se crean para ejecutarse como SISTEMA y luego se eliminan en poco tiempo.

Aquí están algunas fuentes comunes de creación de servicios y tareas programadas:

-

Logs de Seguridad de Windows

- 7045

- 4698

-

Detección & Respuesta en el Endpoint (EDR) | Detección y Respuesta Extendida (XDR)

- Algunos servicios EDR no proporcionan eventos de creación de tareas programadas/servicios pasivos o enriquecidos

Logs de Gestión de Identidades y Acceso en la Nube Nativa (IAM)

Cuando se cambian los roles de usuario, los proveedores de la nube generalmente registran estos cambios en los Logs de Gestión de Identidades y Acceso. Por ejemplo, Google Cloud Provider incluye logs IAM en sus Logs de Auditoría de la Nube.

Logs de Actividad de Nube Nativa

Cuando los usuarios acceden o cambian recursos en la nube, generalmente se crea un log de auditoría que muestra el acceso. Por ejemplo, AWS proporciona logs de CloudTrail, mientras que Microsoft — logs de AzureActivity. Los logs de actividad apropiados pueden ayudar a los profesionales de seguridad a auditar el acceso a recursos sensibles.

Logs de Auditd de Linux y/o Logs equivalentes de EDR/XDR

Monitorear actividades desde la cuenta root usando auditd o una función equivalente proporcionada por un EDR/XDR.

SOC Prime selecciona detecciones principalmente generadas a partir de dos fuentes principales que se combinan para producir experiencia colaborativa que permite a los equipos mantener el ritmo del siempre creciente volumen de ataques. Tanto el equipo interno de desarrolladores de contenido de SOC Prime como los investigadores del Programa de Recompensas por Amenazas, incluidos Emir Erdogan, Osman Demir, Nattatorn Chuensangarun, y Sittikorn Sangrattanapitak, han contribuido principalmente a la entrega de contenido de detección para abordar la táctica de Escalada de Privilegios.

Explorar Plataforma Reservar una Reunión

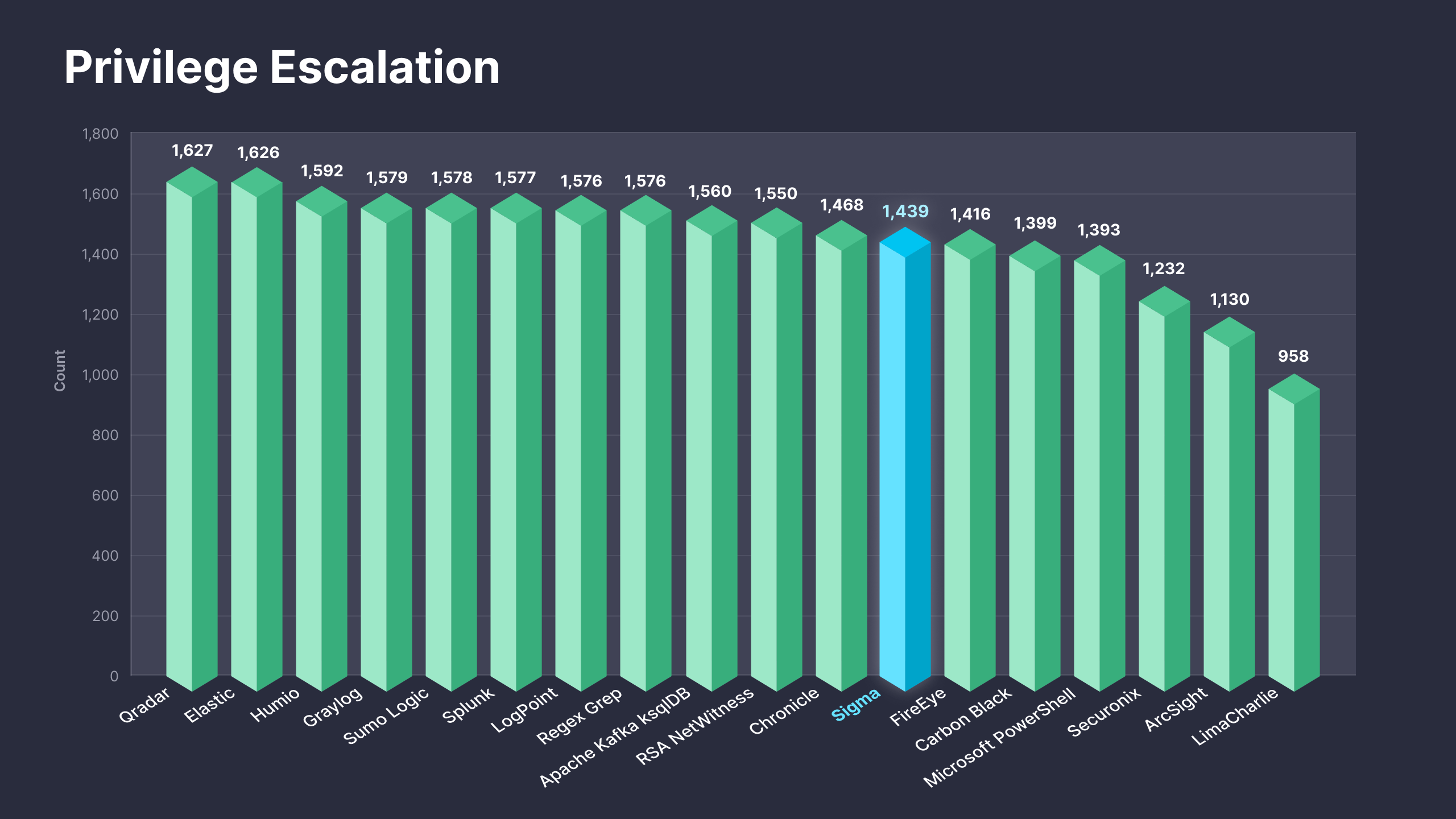

Fig. 1. Reglas Sigma que abordan la táctica de Escalada de Privilegios (TA0004) junto con traducciones a más de 25 plataformas compatibles

El recientemente lanzado suscripciones On Demand están diseñados para permitir a los profesionales de seguridad obtener un valor inmediato de la plataforma de SOC Prime al ofrecer acceso directo a contenido de detección que coincide con el perfil de amenazas específico de la organización. Como parte de estas suscripciones, los equipos pueden obtener acceso instantáneo a más de 1,400 reglas de detección basadas en Sigma que abordan la táctica de Escalada de Privilegios junto con traducciones disponibles para más de 25 formatos SIEM & XDR. Para más detalles sobre los niveles de suscripción On Demand, por favor consulta https://my.socprime.com/pricing/.