El 28 de agosto de 2024, el FBI, el Departamento de Defensa y la CISA emitieron un aviso conjunto, alertando a los profesionales de ciberseguridad sobre un aumento en las operaciones por parte de adversarios vinculados a Irán. Estos actores están colaborando cada vez más con bandas de ransomware para atacar los sectores de educación, finanzas, salud, organismos estatales e industria de defensa. Conocido como Pioneer Kitten, el colectivo de hackers patrocinado por el estado está trabajando activamente para infiltrarse y acceder a las redes de las organizaciones objetivo, buscando colaborar con operadores de ransomware para ejecutar ataques de ransomware. Notablemente, la mayoría de las instrucciones comienzan con la explotación de activos expuestos a internet que albergan vulnerabilidades específicas de n-días.

Detección de Ataques Pioneer Kitten

Los colectivos de hackers patrocinados por el estado han estado en aumento en los últimos años. Esta tendencia representa una amenaza creciente para los defensores cibernéticos debido al aumento del alcance y la sofisticación de los kits de herramientas de los atacantes. Los grupos APT iraníes siguen estando entre los colectivos más activos en el primer trimestre de 2024, compartiendo el primer puesto con actores chinos, norcoreanos y rusos.

La última actividad de ciberespionaje cubierta en AA24-241A Aviso de CISA urge a los profesionales de ciberseguridad a mejorar sus defensas contra Pioneer Kitten (también conocido como Fox Kitten, UNC757, Parisite, RUBIDIUM y Lemon Sandstorm), que actualmente colabora con operadores de ransomware para desplegar cargas maliciosas y robar datos sensibles de organizaciones en los EE. UU. y Medio Oriente. Plataforma SOC Prime para la defensa cibernética colectiva ofrece una colección de reglas Sigma dedicadas para identificar actividades maliciosas relacionadas junto con soluciones avanzadas de detección y caza de amenazas para facilitar la investigación de amenazas.

Presione el Explorar Detecciones botón a continuación y profundice inmediatamente en una pila de detección personalizada que aborda las TTP de Pioneer Kitten descritas en el Aviso de CISA AA24-241A. Todas las reglas son compatibles con más de 30 tecnologías SIEM, EDR y Data Lake, y están mapeadas al marco de trabajo MITRE ATT&CK®. Además, las reglas están enriquecidas con metadatos extensos, incluidos referencias de inteligencia de amenazas cronogramas de ataques y recomendaciones.

Los defensores cibernéticos que buscan más reglas para abordar las TTP vinculadas al APT Pioneer Kitten podrían buscar en Mercado de Detección de Amenazas usando etiquetas personalizadas basadas en los identificadores del grupo: “Pioneer Kitten,” “Fox Kitten,” “UNC757,” “Parisite,” “RUBIDIUM,” “Lemon Sandstorm.”

Dado que se observó que los hackers de Pioneer Kitten explotan un conjunto de vulnerabilidades conocidas para el acceso inicial, los profesionales de seguridad pueden acceder a colecciones dedicadas de reglas Sigma que aborden intentos de explotación de CVEs destacados usando los enlaces a continuación.

Reglas Sigma para Detectar Intentos de Explotación de CVE-2024-24919

Reglas Sigma para Detectar Intentos de Explotación de CVE-2024-3400

Reglas Sigma para Detectar Intentos de Explotación de CVE-2019-19781

Reglas Sigma para Detectar Intentos de Explotación de CVE-2023-3519

Reglas Sigma para Detectar Intentos de Explotación de CVE-2022-1388

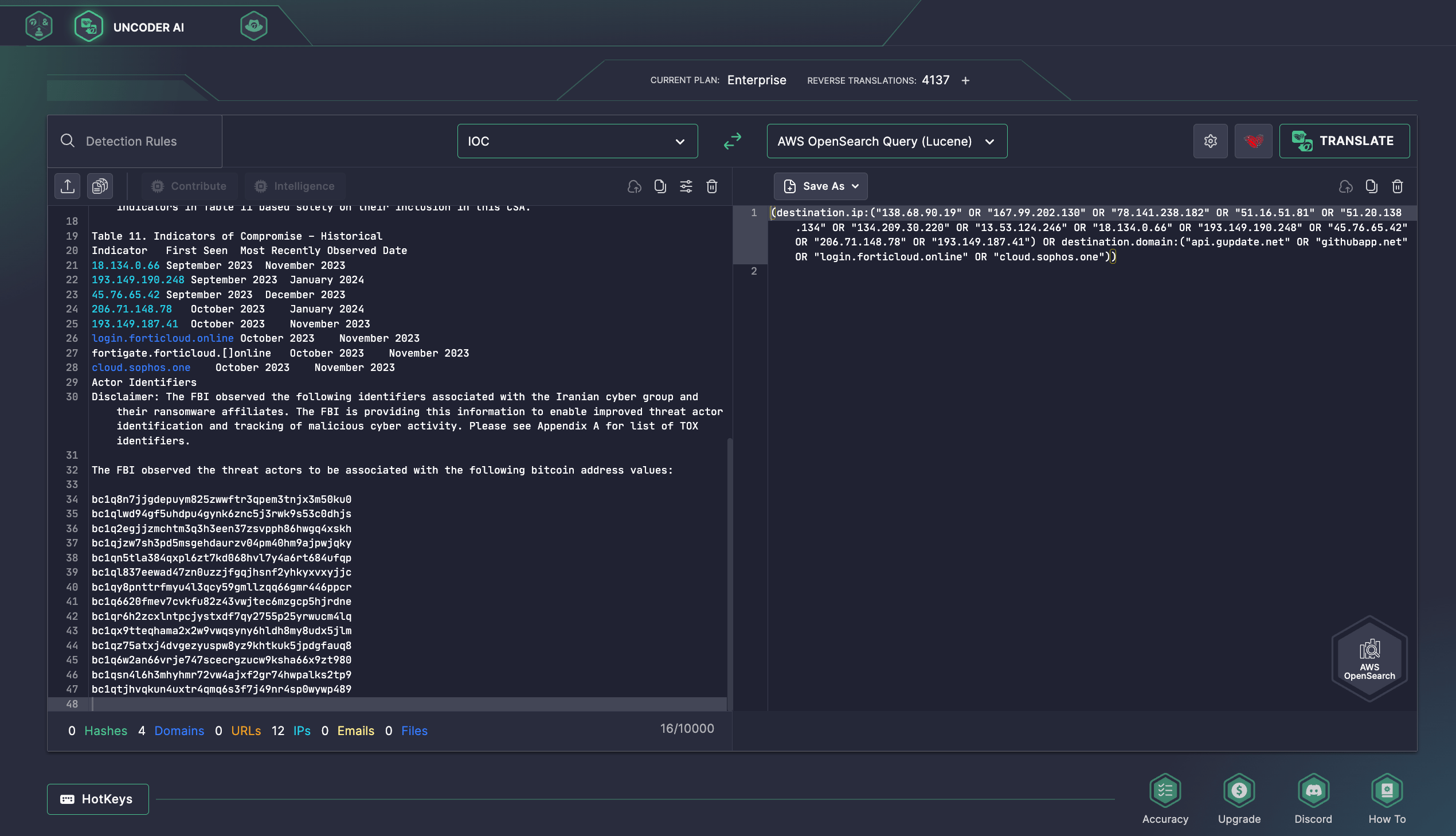

Además, para agilizar la investigación de amenazas, los profesionales de seguridad podrían usar Uncoder AI, el primer co-piloto de IA de la industria para Ingeniería de Detección, para cazar instantáneamente indicadores de compromiso proporcionados en el aviso relacionado. Uncoder AI actúa como un empaquetador de IOC, lo que permite a los defensores cibernéticos interpretar fácilmente los IOCs y generar consultas de caza personalizadas. Estas consultas pueden luego integrarse perfectamente en sus sistemas SIEM o EDR preferidos para su ejecución inmediata.

Análisis de Ataques Pioneer Kitten

El aviso de seguridad más reciente del FBI, el Centro de Delitos Cibernéticos del Departamento de Defensa (DC3) y la CISA notifica a los defensores sobre los riesgos crecientes relacionados con la operación ofensiva masiva orquestada por los actores patrocinados por el estado iraní. Específicamente, AA24-241A detalla las actividades del grupo Pioneer Kitten centrándose en las organizaciones de EE. UU. desde 2017 y identificado en el sector privado por varios nombres, como Fox Kitten, UNC757, Parisite, RUBIDIUM y Lemon Sandstorm. El grupo, directamente vinculado al Gobierno de Irán (GOI), frecuentemente se refiere a sí mismo bajo el alias de “xplfinder” o “Br0k3r”.

Según las agencias federales de EE. UU., Pioneer Kitten colabora con múltiples bandas de ransomware para lanzar ataques contra organizaciones en Estados Unidos, Israel, Azerbaiyán y los Emiratos Árabes Unidos. Los hackers iraníes involucrados en estas operaciones ocultan deliberadamente su ubicación dentro de Irán y permanecen intencionalmente vagos sobre su nacionalidad y orígenes al interactuar con sus socios de ransomware. Aparte de sus actividades de ransomware, el grupo Pioneer Kitten también está llevando a cabo una campaña más amplia enfocada en robar «datos técnicos sensibles» de organizaciones en Israel y Azerbaiyán.

Se ha descubierto que el grupo Pioneer Kitten colabora directamente con grupos de ransomware nefastos como NoEscape, Ransomhouse, y ALPHV (BlackCat), asistiendo en operaciones de cifrado a cambio de una parte del rescate. Su papel se extiende más allá de proporcionar acceso, trabajan activamente con otros afiliados de ransomware para bloquear las redes de las víctimas y planear estrategias de extorsión.

El FBI también ha vinculado a este grupo con campañas de hack-and-leak, como la operación Pay2Key a finales de 2020. En esta campaña, los actores utilizaron el sitio .onion alojado en infraestructura en la nube de una organización comprometida previamente. Después de robar datos, publicaron la violación en redes sociales, etiquetando a las víctimas y medios de comunicación, y filtraron los datos en línea. A diferencia de los ataques de ransomware típicos, Pay2Key parecía ser una operación de información destinada a interrumpir la infraestructura cibernética de Israel en lugar de estar principalmente motivada por el dinero.

Los actores vinculados al GOI obtienen acceso inicial a las redes de las víctimas al armamentizar vulnerabilidades en servicios externos remotos en activos visibles públicamente. En la última campaña, se ha observado que escanean direcciones IP con Check Point Security Gateways en busca de vulnerabilidades relacionadas con CVE-2024-24919. A mediados de la primavera de 2024, probablemente buscaban sistemas vulnerables a CVE-2024-3400 como vector de acceso inicial. Además, se sabe que han aprovechado las fallas de Citrix Netscaler, incluyendo CVE-2019-19781, y la vulnerabilidad de BIG-IP iControl REST (CVE-2022-1388).

Después de explotar instancias vulnerables, Pioneer Kitten utiliza varias técnicas para mantener la persistencia y el control sobre las redes comprometidas, incluyendo capturar credenciales de inicio de sesión, desplegar un webshell, colocar webshells adicionales inmediatamente después de que los propietarios del sistema parchean las vulnerabilidades, manipular aplicaciones de confianza cero y otras políticas de seguridad para evadir la detección, crear tareas programadas maliciosas e instalar puertas traseras.

También aplican un conjunto de técnicas de adversario para la ejecución, escalamiento de privilegios, y evasión de defensas, incluyendo reutilizar credenciales comprometidas de dispositivos como Citrix Netscaler para acceder a otras aplicaciones, abusar de credenciales de administrador, deshabilitar software de protección de seguridad para eludir el análisis antimalware y emplear una cuenta de administrador comprometida con propósitos ofensivos. Los hackers iraníes también exportan colmenas del registro del sistema y configuraciones de firewall de red en dispositivos afectados y exfiltran tanto datos de usuario como de red. Para el control y comando, confían en la utilidad AnyDesk para el acceso remoto de respaldo y aprovechan herramientas de túnel Ligolo o NGROK para establecer conexiones salientes.

Para minimizar los riesgos de los ataques de Pioneer Kitten, los defensores recomiendan aplicar parches para los CVE utilizados por el grupo, investigar por credenciales robadas y puntos de apoyo en caso de explotación de vulnerabilidades, y buscar actividad maliciosa única, como nombres de usuario específicos, el uso de herramientas específicas del kit de herramientas del adversario, y monitorear solicitudes salientes. Detective de Ataques de SOC Prime ayuda a las organizaciones a optimizar el riesgo de su postura cibernética al obtener una visibilidad completa de amenazas y mejorar la cobertura de detección, accediendo a reglas de alta calidad y bajo ruido para alertas, y habilitando la caza automatizada de amenazas.