El 16 de junio de 2023, los investigadores de CERT-UA emitieron una nueva alerta que cubre la actividad maliciosa recientemente descubierta dirigida a la Universidad Nacional de Defensa de Ucrania, nombrada en honor a Ivan Cherniakhovskyi, la principal institución educativa militar del país. En esta campaña en curso, los actores de amenaza distribuyen PicassoLoader y Cobalt Strike Beacon en los sistemas comprometidos a través de un archivo malicioso que contiene una macro y una imagen señuelo con el emblema de la universidad. La actividad maliciosa se atribuye al colectivo de hackers rastreado como UAC-0057, también conocido como GhostWriter.

Análisis del Ataque de UAC-0057 aka GhostWriter

El comienzo del verano de 2023 ha intensificado la actividad dentro del panorama de amenazas cibernéticas. A principios de junio, CERT-UA advirtió a la comunidad mundial de defensores cibernéticos sobre las operaciones de ciberespionaje en curso contra organizaciones ucranianas y centroasiáticas vinculadas al grupo UAC-0063. A mediados de junio, otra ola de ciberataques causó revuelo en el ámbito de amenazas cibernéticas cubierto en la correspondiente alerta CERT-UA#6852.

Investigadores de ciberseguridad han descubierto recientemente un archivo PPT que contiene una macro maliciosa y una imagen del emblema de la Universidad Nacional de Defensa de Ucrania, nombrada en honor a Ivan Cherniakhovskyi, atrayendo a los representantes objetivos de la institución educativa correspondiente a abrir el documento. La cadena de infección comienza al abrir el documento y activar la macro maliciosa que conduce a generar un archivo DLL junto con un archivo de acceso directo para iniciar el primero. El archivo DLL malicioso se identifica como malware PicassoLoader, que es comúnmente utilizado por el grupo de hackers UAC-0057, también conocido como GhostWriter. PicassoLoader descarga e inicia un dropper de malware .NET, que a su vez, desencripta e inicia otro archivo DLL. Este último se usa para desencriptar e iniciar el infame Cobalt Strike Beacon malware en los sistemas comprometidos. Los actores de amenaza mantienen la persistencia del archivo DLL mencionado anteriormente a través de una tarea programada o creando un archivo LNK en la carpeta de autoinicio.

Según la investigación de CERT-UA, los servidores de acceso remoto del malware están ubicados en Rusia, sin embargo, los nombres de dominio están ocultos mediante las capacidades de Cloudflare.

Detección de la Actividad Maliciosa del Grupo UAC-0057 Cubierta en la Alerta CERT-UA#6852

Frente a la implacable oleada de ciberataques contra Ucrania y sus aliados, los defensores de ciberseguridad están haciendo esfuerzos concertados para aumentar la conciencia y mitigar rápidamente los riesgos asociados. En respuesta a la novedosa alerta CERT-UA#6852 que cubre la actividad maliciosa del grupo de hackers UAC-0057, también rastreado como GhostWriter, la plataforma SOC Prime ha lanzado reglas Sigma seleccionadas disponibles en el enlace a continuación:

Los algoritmos de detección están alineados con el marco MITRE ATT&CK® v12, enriquecidos con inteligencia y metadatos relevantes, y pueden ser aplicables en docenas de tecnologías SIEM, EDR y XDR. Para agilizar la búsqueda de las reglas Sigma mencionadas anteriormente, los ingenieros de seguridad pueden aplicar las etiquetas de filtro personalizadas basadas en el ID del grupo (“UAC-0057”) o en la alerta CERT-UA correspondiente (“CERT-UA#6852”).

Para acceder a la colección completa de reglas Sigma para la detección de actividad de GhostWriter, haga clic en el botón Explorar Detección a continuación. Consulte los enlaces ATT&CK, la ICT y más contexto de amenazas cibernéticas para estar siempre al tanto.

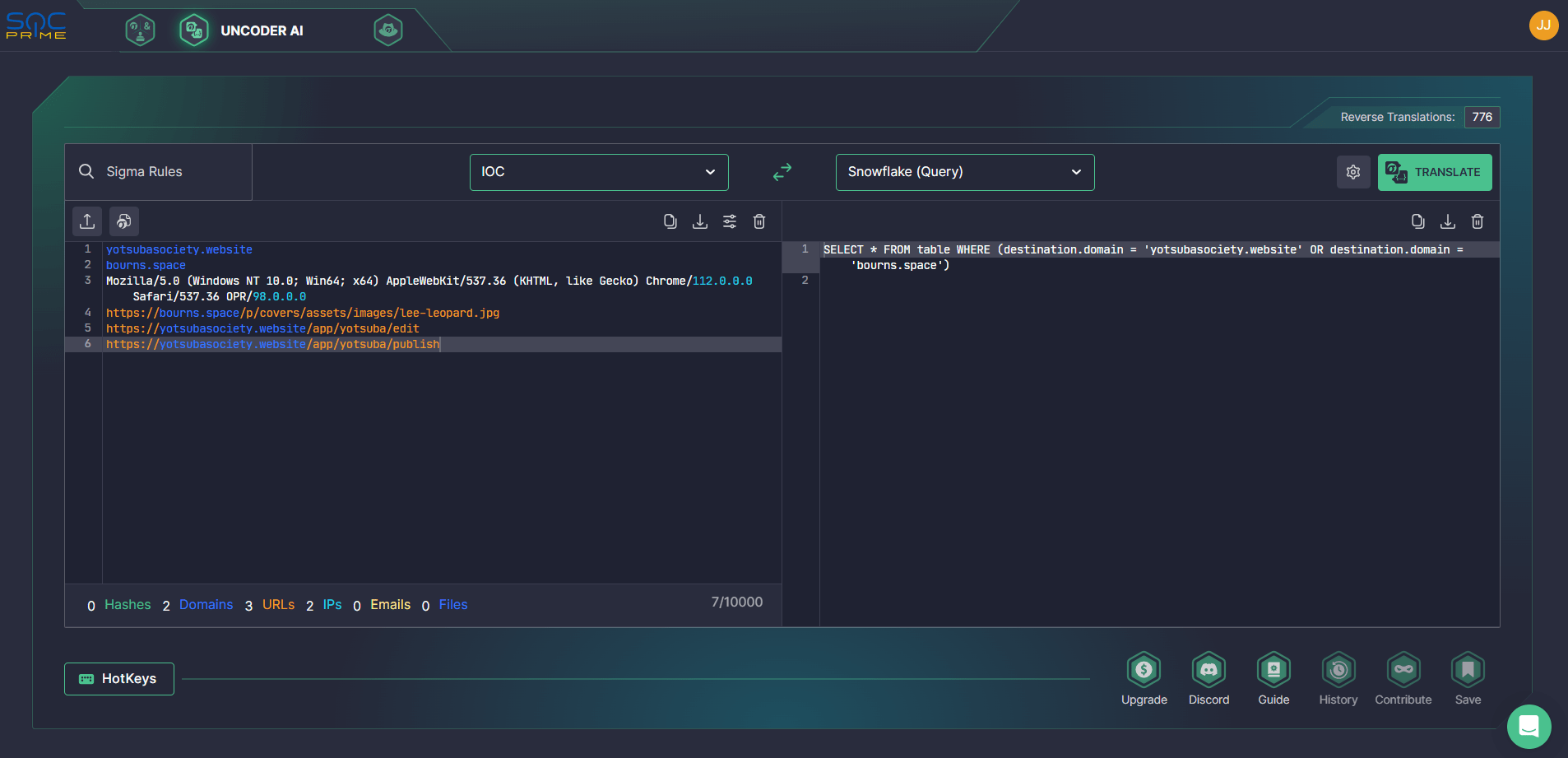

Los expertos en ciberseguridad también pueden buscar sin esfuerzo indicadores de compromiso relacionados con la actividad adversaria de UAC-0057 proporcionada en la última investigación CERT-UA. Confíe en Uncoder AI para generar al instante consultas de IOC personalizadas listas para ejecutarse en el entorno SIEM o EDR seleccionado e identificar de manera oportuna la infección de PicassoLoader y Cobalt Strike Beacon en su infraestructura.

Contexto de MITRE ATT&CK

Para explorar el contexto detrás de la última campaña maliciosa de UAC-0057 informada en la alerta CERT-UA#6852, todas las reglas Sigma dedicadas están automáticamente etiquetadas con ATT&CK abordando las tácticas y técnicas correspondientes: