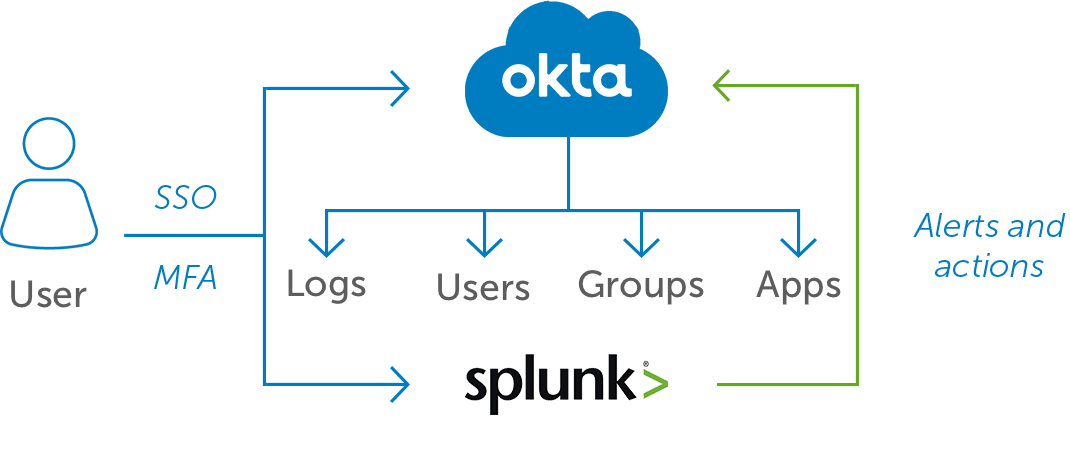

En el mundo actual de tecnologías en rápida evolución, las organizaciones enfrentan dos grandes desafíos: «cómo manejar» y «cómo proteger una gran cantidad de datos». Aquí es donde Splunk resulta muy útil. Este SIEM ayuda a las empresas a recopilar, analizar y monitorear archivos de registro. Se ha convertido en una necesidad ahora, ya que proporciona información confiable a las empresas. Al mismo tiempo, Okta es una solución popular de gestión de identidad y acceso (IAM).

Integrar Splunk con Okta ayuda a las organizaciones a optimizar la autenticación de usuarios, el registro de auditoría y el control de acceso. Así que, Splunk y Okta son dos herramientas poderosas que pueden mejorar en gran medida la seguridad y la visibilidad de los sistemas y aplicaciones de una organización. Hoy, veamos los beneficios y pasos involucrados en la configuración de Splunk en Okta.

Según Okta, al aprovechar la integración de Okta con Splunk, puedes experimentar los siguientes beneficios:

Fuente: Okta

Integración Okta & Splunk: Guía paso a paso

Configurar Splunk en Okta implica varios pasos importantes. Aquí tienes una guía paso a paso para ayudarte en el proceso. Antes de comenzar, asegúrate de tener una cuenta válida de Splunk con acceso administrativo para configurar la integración de Okta.

Paso 1: Agregar la aplicación Splunk a Okta

Para comenzar el proceso de integración de Okta con Splunk , primero debes agregar la aplicación Splunk a Okta. La aplicación Splunk es un «conector» entre Okta y Splunk que permite la transferencia de datos entre estos dos sistemas. Para agregar manualmente la aplicación Splunk a Okta, sigue estos pasos:

- Inicia sesión en tu cuenta de administrador de Okta y navega a el Panel de Administración de Okta.

- Haz clic en la pestaña de Aplicaciones y ve a Explorar el Catálogo de Aplicaciones.

- Busca «Splunk» en la Red de Integración de Okta o elige Crear Nueva Aplicación.

- Haz clic Add y completa una etiqueta de Aplicación (es un nombre para la aplicación, por ejemplo, «Splunk 1»), e inserta tu URL de Splunk.

- Haz clic A continuación para proceder, y ahora es el momento de configurar el SLO de Okta.

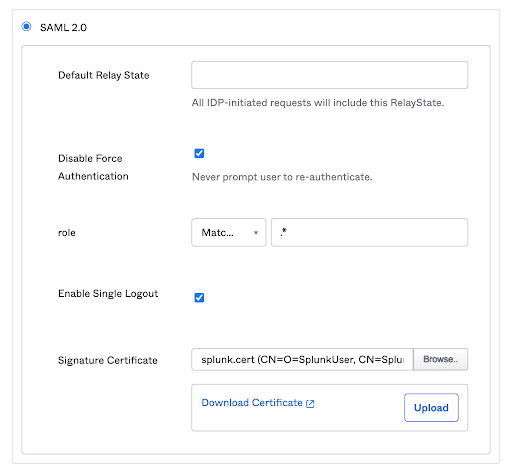

Paso 2: Configurar el Single Logout (SLO) de Okta

Ahora, configuremos el Single Logout (SLO) de Okta. Te permite cerrar sesión en Okta y otras aplicaciones simultáneamente con una sola acción. Habilitar SLO es importante, ya que asegura que cierres sesión de forma segura en tanto Okta como Splunk cuando inicien el proceso de cierre de sesión. Así se configura el SLO de Okta:

- Accede a la aplicación Splunk dentro de Okta y navega a la pestaña de Inicio de Sesión .

- Habilita la opción de Single Logout y añade tu archivo splunk.cert en el campo de Certificado de Firma .

- Guarda los cambios en la configuración.

Paso 3: Completar Splunk con los Metadatos de Okta

Antes de cambiar a la instancia de Splunk, realiza lo siguiente en la configuración de la aplicación de Okta:

- Ve a la pestaña de Inicio de Sesión pestaña.

- Haz clic en la Botón de Ver Instrucciones de Configuración. Mantén esta página abierta, ya que contiene información necesaria para configurar Splunk.

- Ahora, cambia la instancia de Splunk para configurar Splunk para SAML SSO:

Now, switch the Splunk instance to Configure Splunk for SAML SSO:

- Accede a tu instancia de Splunk y inicia sesión como administrador.

- Navega al menú de Configuraciones y selecciona Inicio de Sesión Único (SSO) SAML.

- Haz clic Configura SAML.

- Luego, necesitarás especificar los metadatos del proveedor de identidad (IdP) cargando un archivo XML.

- A continuación, todos los campos deberían llenarse automáticamente. Asegúrate de que los siguientes detalles sean correctos. Si no lo son, complétalos según las instrucciones de configuración de Okta:

- ID de Entidad (puedes configurarlo como splunk-nombre-empresa).

- Inicio de Sesión Único (SSO) y Cierre de Sesión Único (SLO) – estos enlaces serán los mismos excepto por el /sso/saml or /slo/saml al final de la URL.

- Ruta del certificado de IdP.

- Guarda la configuración.

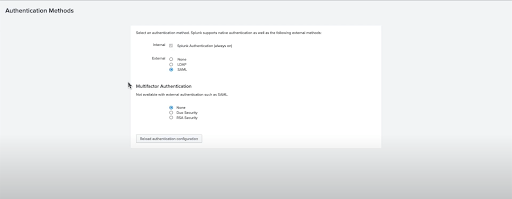

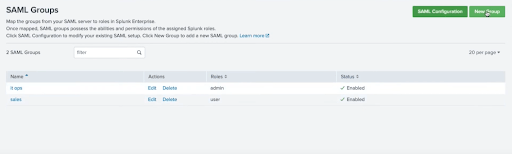

Paso 4: Asignar Grupos de Okta a Roles de Splunk

Asignar grupos de Okta a roles de Splunk asegura un control efectivo de acceso dentro de Splunk basado en a qué grupo de Okta pertenece un usuario. Configurando este mapeo, puedes asignar automáticamente roles apropiados a los usuarios cuando se autentican a través de Okta. Sigue estos pasos para mapear grupos de Okta a roles de Splunk:

- En la aplicación de Splunk, cuando ya eliges SAML como tu método de autenticación, deberías poder acceder a Grupos de SAML.

- Al hacer clic en Nuevo Grupo, puedes asignar un Nombre de Grupo y los Roles de Splunk correspondientes (por ejemplo, admin).

- En el momento de inicio de sesión, los usuarios SAML se añaden a Splunk. Los datos de un usuario (email y nombre) se enviarán desde Okta a Splunk como atributos SAML.

- De esta manera, los usuarios inician sesión en Splunk desde Okta sin problemas usando sus cuentas de Splunk, y sus roles de Splunk también se asignan según los grupos a los que se les haya añadido.

Cuando los usuarios se agregan o eliminan de los grupos de Okta, sus privilegios de acceso en Splunk se ajustan automáticamente. Manteniendo controles de acceso consistentes en ambos sistemas, las organizaciones pueden mejorar la seguridad y mejorar la eficiencia general del sistema.

Paso 5: Habilitar Características Adicionales de Seguridad (Opcional)

Puedes configurar características de seguridad adicionales, como la Autenticación Multi-Factor (MFA) y políticas de acceso adaptativo, según los requisitos de tu organización. Para esto, haz lo siguiente:

- Ve a la Consola de Administración de Okta.

- Navega a Splunk en pestaña de Aplicaciones.

- Haz clic en la pestaña de Inicio de Sesión .

- Desplázate hacia abajo a la menú de Configuraciones sección.

- Habilita MFA para la aplicación Splunk seleccionando los factores de MFA deseados de las opciones disponibles.

Recuerda comunicar la configuración de MFA a los usuarios de tu organización. Infórmales sobre las medidas de seguridad adicionales y explícales cómo configurarlas y usarlas.

Paso 6: Monitorear y Mantener

Como con cualquier solución, el mantenimiento es esencial. La integración Splunk Okta no es una excepción. En primer lugar, asegura el aspecto de seguridad. Para ello, monitorea los registros y el rendimiento del sistema. Los pasos más sencillos serían verificar los siguientes factores:

- Cualquier actividad sospechosa, patrones inusuales, inicios de sesión anormales, etc.

- Recuerda siempre inspeccionar el uso de recursos de tu sistema. Los altos valores de uso de CPU, memoria y espacio en disco podrían ser indicadores de alguna actividad de actores de amenazas.

Otros pasos importantes serían actualizar continuamente y aplicar parches a ambos sistemas para evitar posibles vulnerabilidades y errores. Y finalmente, si haces algún cambio en tu integración Splunk Okta y la configuración, asegúrate de probarlo y solucionar problemas si es necesario.

Con el panorama de amenazas cibernéticas en constante crecimiento, las organizaciones progresistas están buscando formas de mejorar sus capacidades de defensa cibernética y detectar oportunamente amenazas emergentes. Administrar infraestructura multi-tenant y analizar grandes volúmenes de datos provenientes de fuentes dispares puede suponer un desafío desalentador que requiere tiempo y esfuerzo adicional del equipo SOC, especialmente para las organizaciones que operan con stacks tecnológicos diversos de SIEM o EDR. La Plataforma SOC Prime para defensa cibernética colectiva ofrece una solución viable al permitir la traducción simplificada de contenido de detección para 28 tecnologías SIEM, EDR, y XDR, incluido Splunk.

Regístrate en SOC Prime Platform y aprovecha al máximo más de 12K alertas y consultas de Splunk disponibles en el mercado de detección de amenazas más grande del mundo y convierte instantáneamente reglas Sigma al formato de Splunk respaldado por la potencia de la inteligencia aumentada con Uncoder AI.

Los clientes de Splunk también pueden confiar en la App SOC Prime CCM para Splunk para transmitir continuamente nuevas reglas y actualizaciones de reglas desde la Plataforma SOC Prime a instancias de Splunk tanto en la nube como locales. La aplicación está disponible directamente desde Splunkbase.