Febrero de 2023 puede marcarse como un mes de campañas adversarias continuas contra Ucrania, explotando el vector de ataque de phishing y aprovechando software de acceso remoto. Inmediatamente después de los ataques de phishing que se están propagando Remcos RAT y abusando del software Remote Utilities, otra distribución masiva de correos electrónicos dirigida a organizaciones ucranianas capta la atención de los defensores cibernéticos. La última alerta CERT-UA#6011 detalla esta campaña de phishing dirigida que se hace pasar por el Tribunal de Distrito de Pechersk de Kyiv y que apunta a instalar el spyware Remcos en los sistemas comprometidos.

Ataques de Phishing que Aprovechan el Malware Remcos Cubiertos en la Alerta CERT-UA#6011

Con el primer aniversario de la guerra a gran escala en Ucrania acercándose, las fuerzas ofensivas están incrementando su actividad maliciosa, principalmente a través del vector de ataque de phishing. En febrero de 2023, al menos tres campañas adversarias continuas contra Ucrania estuvieron en el centro de atención en el ámbito de amenazas cibernéticas, todas las cuales aprovecharon las herramientas de acceso remoto muy probablemente para actividades de ciberespionaje.

El 21 de febrero de 2023, los investigadores de CERT-UA emitieron una nueva alerta advirtiendo a los defensores cibernéticos de otro ataque de phishing que se está propagando el spyware Remcos. La campaña de correo electrónico fraudulento en curso sigue patrones de comportamiento familiares observados en los ataques previos de febrero. Los actores de amenaza disfrazan al remitente como el Tribunal de Distrito de Pechersk de Kyiv y utilizan un archivo RAR como señuelo para intentar engañar a los usuarios objetivo a abrirlo. La cadena de infección se desencadena extrayendo el archivo, que contiene un archivo TXT y otro archivo RAR protegido por contraseña. Este último, a su vez, contiene el archivo ejecutable señuelo malicioso con una firma digital fraudulenta disfrazada de legítima. Ejecutar este último archivo EXE terminará instalando el spyware Remcos en el sistema comprometido.

Tras ganar acceso al sistema objetivo y propagar con éxito la infección, los actores de amenaza proceden a la exfiltración de datos y pueden explotar el computador comprometido para el reconocimiento de redes y más ataques a la infraestructura de la organización.

La investigación de CERT-UA ha vinculado los patrones de comportamiento adversario observados en la campaña de phishing en curso con los similares exhibidos por actores de amenaza en otro ataque cibernético de febrero que explota del software Remote Utilities. Los investigadores han descubierto direcciones IP idénticas usadas para uno de los correos electrónicos en la última campaña y en la anterior. Basándose en similitudes de comportamiento observadas, los investigadores de CERT-UA sugieren rastrear a dos colectivos de hackers detrás de ambas campañas (UAC-0050 y UAC-0096) bajo un único identificador UAC-0050.

Detectar la Última Campaña de Spyware Remcos que Apunta a Entidades Ucranianas

Ucrania sigue luchando en la primera línea de la primera guerra cibernética a gran escala en la historia humana, soportando constantemente la avalancha de ataques cibernéticos contra organismos gubernamentales y activos empresariales. Para ayudar a Ucrania y a sus aliados a defenderse proactivamente contra intrusiones afiliadas a Rusia de cualquier escala y detectar TTPs adversarios, la Plataforma SOC Prime para defensa cibernética colectiva proporciona acceso a una lista integral de reglas Sigma que detectan la actividad maliciosa y se asocian con el abuso de spyware Remcos y software Remote Utilities. Todas las detecciones son compatibles con más de 25 soluciones SIEM, EDR y XDR para garantizar que los profesionales de la seguridad puedan aprovechar las que se ajustan a su entorno de seguridad.

Pulse el Explorar Detecciones botón de abajo para acceder al conjunto dedicado de alertas seleccionadas y consultas de caza enriquecidas con metadatos extensivos, incluyendo referencias MITRE ATT&CK® y enlaces de inteligencia sobre amenazas cibernéticas. Para agilizar la búsqueda de reglas Sigma relevantes, la Plataforma SOC Prime admite filtrado por etiquetas personalizadas “UAC-0050”, “UAC-0096” y “CERT-UA#6011” basadas en una alerta dedicada de CERT-UA y los correspondientes identificadores de los colectivos de hackers.

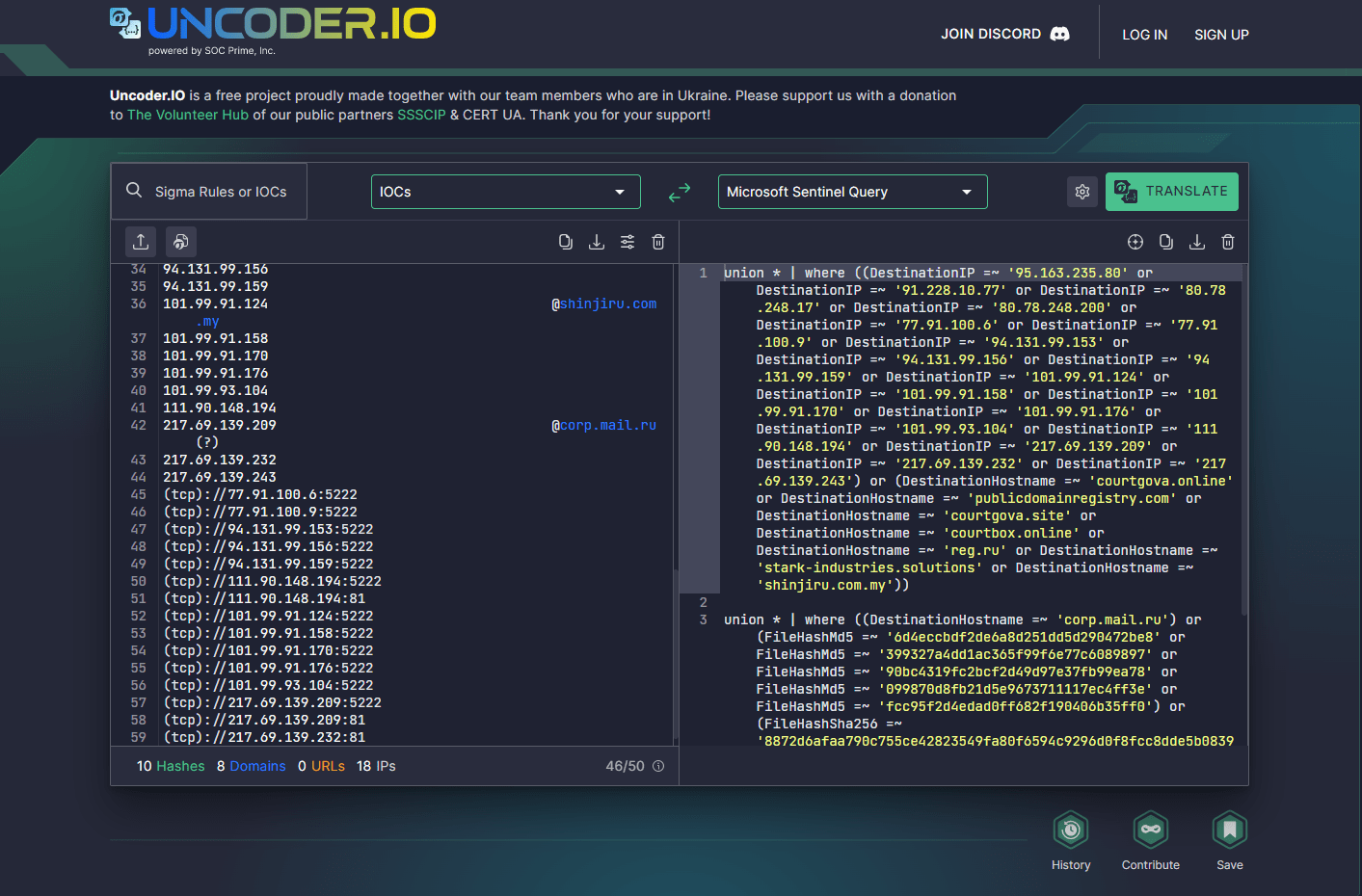

Los actores de seguridad también pueden agilizar sus actividades de caza de amenazas buscando indicadores de compromiso relevantes al aprovechar la novedosa versión de Uncoder.IO herramienta que ayuda a convertir IoCs en consultas de caza seleccionadas listas para ejecutarse en un entorno SIEM & XDR elegido. Simplemente encuentre IoCs relevantes utilizando la barra de búsqueda o pegue el texto con archivos, hosts o red IoCs proporcionados por CERT-UA para obtener instantáneamente una consulta optimizada para el desempeño. Uncoder.IO es un proyecto gratuito desarrollado con la privacidad en mente — sin autenticación, sin recopilación de registros y todos los datos se mantienen basados en sesiones para su tranquilidad.

Contexto de MITRE ATT&CK

Para profundizar en el contexto detallado detrás de la campaña maliciosa Remcos reportada en la alerta CERT-UA#6011, todas las reglas Sigma mencionadas anteriormente están etiquetadas con ATT&CK v12 abordando las tácticas y técnicas relevantes: