Los defensores cibernéticos observan volúmenes crecientes de ciberataques contra Ucrania y sus aliados lanzados por las fuerzas ofensivas rusas, con el agresor frecuentemente aprovechando el vector de ataque de phishing y el sector público sirviendo como el objetivo principal.

CERT-UA notifica a los defensores cibernéticos de la campaña de phishing en curso contra organismos estatales ucranianos distribuyendo masivamente correos electrónicos con el asunto atractivo y un archivo adjunto que hace pasar al remitente por CERT-UA con la dirección de correo electrónico correspondiente. De esta manera, los actores de amenaza rastreados como UAC-0154 están intentando comprometer a los usuarios objetivo aprovechando una nueva herramienta de código abierto MerlinAgent con su código fuente disponible en GitHub.

Descripción del ataque UAC-0154 aprovechando MerlinAgent

El 5 de agosto de 2023, los investigadores de CERT-UA emitieron dos alertas novedosas, CERT-UA#6995 y CERT-UA#7183, cubriendo los detalles de la distribución masiva de correos electrónicos atribuida al grupo de hackers UAC-0154 y dirigida a funcionarios del estado ucraniano. En esta campaña de phishing en curso, los hackers aplican el asunto atractivo del correo electrónico relacionado con las recomendaciones para la instalación de MS Office junto con el archivo adjunto de correo electrónico CHM disfrazado como un archivo útil con los detalles de la amenaza cibernética y haciendo pasar al remitente por el propio CERT-UA.

Abrir el archivo señuelo CHM lleva a la ejecución de código JavaScript, lo que a su vez, lanza un script de PowerShell destinado a descargar, descifrar y descomprimir un archivo GZIP. Este último contiene un archivo ejecutable, que está diseñado para infectar sistemas objetivo utilizando la herramienta de código abierto MerlinAgent con su código fuente disponible públicamente en GitHub. Además, el grupo UAC-0154 se ha aprovechado del servicio de archivos legítimo llamado Catbox.

CERT-UA ha revelado que uno de los casos iniciales de uso de MerlinAgent se remonta a la primera mitad de julio de 2023, cuando las autoridades gubernamentales ucranianas fueron expuestas a un ataque de phishing cubierto en la alerta CERT-UA#6995.

Detectando la actividad UAC-0154 cubierta en las alertas CERT-UA#6995 y CERT-UA#7183

El número creciente de campañas de phishing contra Ucrania y sus aliados requiere de una ultra-responsabilidad por parte de los defensores cibernéticos para identificar a tiempo la infección y remediar proactivamente la amenaza. La Plataforma SOC Prime equipa a los equipos de seguridad con herramientas innovadoras y rentables para impulsar su madurez en ciberseguridad mientras maximizan el valor de las inversiones en SOC.

Para ayudar a los defensores a frustrar los ataques en curso por parte del colectivo de hackers UAC-0154 cubiertos en las alertas correspondientes CERT-UA#6995 y CERT-UA#7183, la Plataforma SOC Prime cura reglas Sigma relevantes enriquecidas con contexto de amenazas cibernéticas, mapeadas a MITRE ATT&CK®, y automáticamente convertibles a las tecnologías líderes en la industria SIEM, EDR y XDR. Todos los algoritmos de detección están filtrados por las etiquetas basadas en el grupo e identificadores de alerta (‘CERT-UA#6995’, ‘CERT-UA#7183’, ‘UAC-0154’), permitiendo a los usuarios elegir cualquiera de ellos para agilizar la búsqueda de contenido.

Haga clic en el Explorar Detecciones botón a continuación para obtener las reglas Sigma mencionadas anteriormente y sumergirse en el contexto de la amenaza cibernética relevante para asistir en sus operaciones diarias de seguridad.

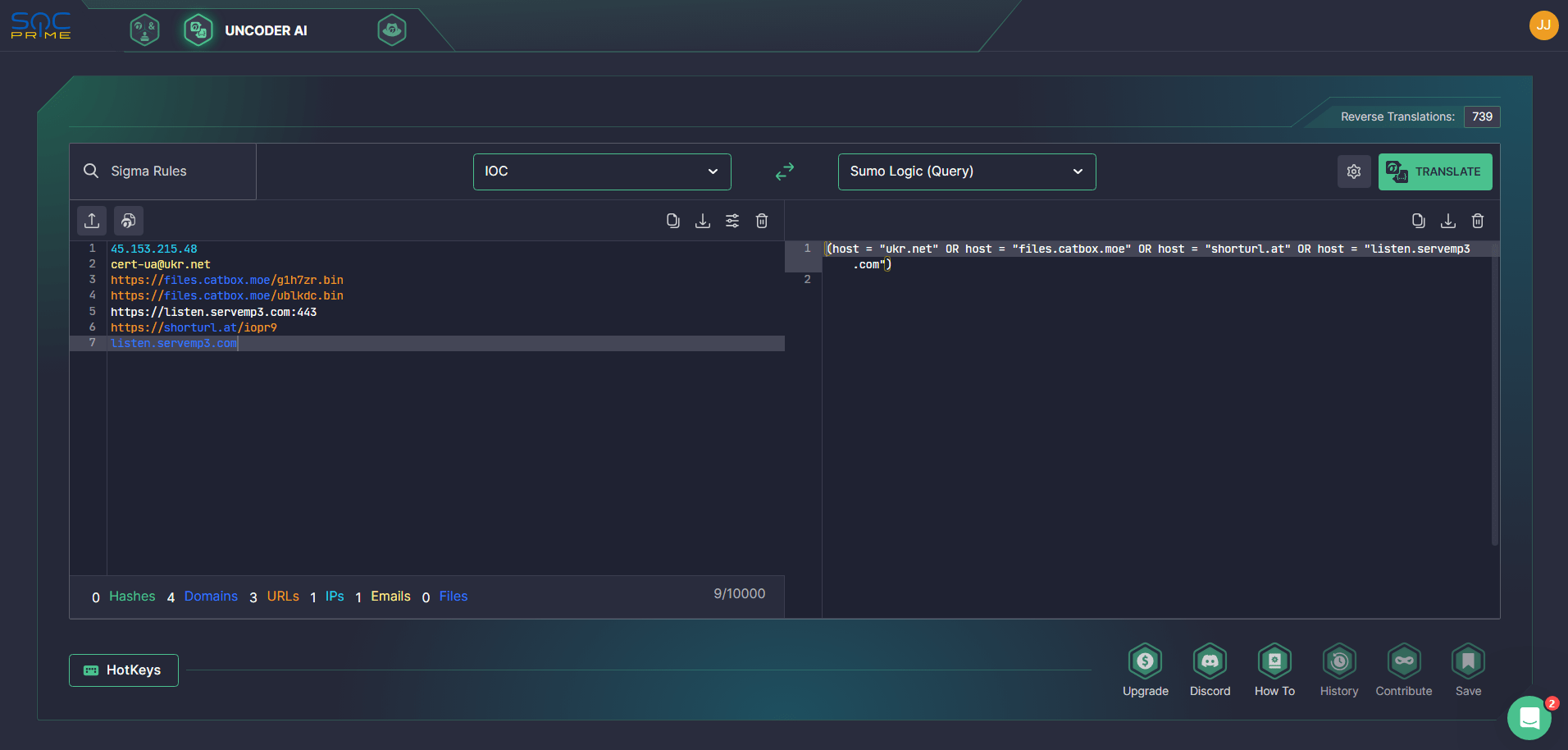

Los profesionales de seguridad también son bienvenidos a aprovechar Uncoder AI, el marco de inteligencia aumentada de SOC Prime, para acelerar la investigación de amenazas con la generación instantánea de consultas IOC basadas en indicadores de compromiso sugeridos en las últimas alertas CERT-UA.

Contexto MITRE ATT&CK

Los defensores cibernéticos también pueden explorar el contexto integral de la amenaza cibernética detrás de la campaña adversaria del UAC-0154 cubierta en las alertas CERT-UA#6995 y CERT-UA#7183. Consulte la tabla a continuación para encontrar la lista de todas las tácticas, técnicas y sub-técnicas adversarias aplicables vinculadas a las reglas Sigma mencionadas anteriormente para una investigación de amenaza en profundidad:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Link | |

Phishing: Spearphishing Attachment | ||

Exfiltration | Exfiltration Over Web Service: Exfiltration to Cloud Storage (T1567.002) | |

Transfer Data to Cloud Account (T1537) | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Compiled HTML File (T1218.001) | ||

Obfuscated Files or Information: Command Obfuscation (T1027.010) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Execution | Command and Scripting Interpreter (T1059) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell |