Según Sophos, ransomware los costos de recuperación se dispararon a $2,73 millones en 2024, mostrando un aumento del 500% en comparación con 2023 y subrayando el creciente costo financiero de los ciberataques. El FBI, CISA y MS-ISAC han emitido recientemente un aviso conjunto sobre el ransomware Medusa, que ha afectado a más de 300 víctimas en sectores críticos de infraestructura a partir de febrero de 2025. Notablemente, el ransomware Medusa es distinto de MedusaLocker y de la iteración de malware móvil Medusa según la investigación.

Detectar el Ransomware Medusa

Las operaciones de ransomware continúan evolucionando, volviéndose más sofisticadas y apuntando a organizaciones de todos los tamaños, desde grandes empresas hasta pequeñas empresas. El último aviso AA25-071A del FBI, CISA y MS-ISAC sobre el ransomware Medusa destaca esta creciente amenaza, revelando que el grupo detrás de Medusa ya ha atacado a cientos de víctimas en varios verticales de la industria. Para detectar posibles ataques contra su organización en las primeras etapas, la Plataforma SOC Prime ofrece una colección de reglas dedicadas que abordan los TTP asociados con los operadores del ransomware Medusa. Presione el botón Explorar Detecciones a continuación para acceder a la colección de reglas, enriquecida con CTI accionable y respaldada por una suite completa de productos para la detección y caza de amenazas avanzadas.

Todas las reglas son compatibles con múltiples soluciones SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK. Además, cada regla está llena de metadatos detallados, incluyendo inteligencia de amenazas referencias, líneas de tiempo de ataques, recomendaciones de triaje y más.

Opcionalmente, los defensores cibernéticos pueden aplicar las etiquetas “Ransomware Medusa” y “AA25-071A” para filtrar contenido en el Mercado de Detección de Amenazas según sus preferencias. O pueden usar la etiqueta más amplia «Ransomware» para acceder a una gama más amplia de reglas de detección que cubren ataques de ransomware a nivel mundial.

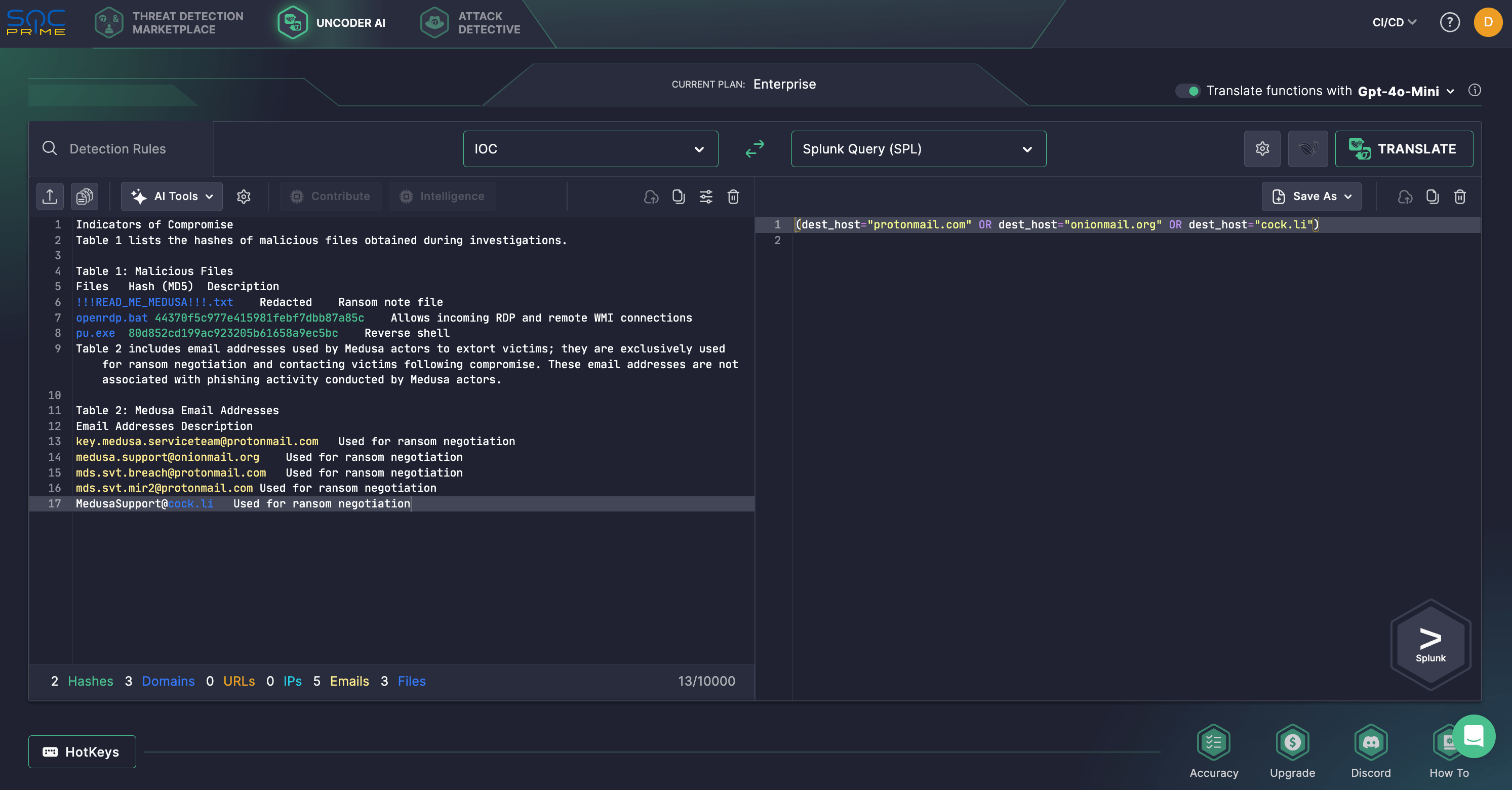

Además, los expertos en seguridad pueden usar Uncoder AI, la IA privada no agente para la Ingeniería de Detección Informada por Amenazas, para buscar instantáneamente indicadores de compromiso proporcionados en el aviso AA25-071A sobre ransomware Medusa. Uncoder AI puede actuar como un empaquetador de IOC, permitiendo a los defensores cibernéticos interpretar fácilmente los IOCs y generar consultas de caza personalizadas. Estas consultas luego pueden integrarse sin problemas en sus sistemas SIEM o EDR preferidos para una ejecución inmediata.

Análisis de Actividad del Ransomware Medusa

El 12 de marzo de 2025, el FBI, CISA y sus socios publicaron una nueva alerta de ciberseguridad AA25-071A sobre el ransomware Medusa, compartiendo TTPs e IOCs identificados a través de una investigación a largo plazo sobre las operaciones ofensivas de los actores de Medusa. Los desarrolladores y afiliados de Medusa ya han impactado a más de 300 víctimas en sectores críticos, incluidos salud, educación, legalidad, seguros, tecnología y manufactura.

La variante RaaS de Medusa ha estado activa desde 2021. Inicialmente una operación cerrada gestionada por un solo grupo de amenazas, luego adoptó un modelo de afiliados manteniendo funciones clave como la negociación del rescate bajo el control de los desarrolladores. Los actores de Medusa usan una táctica de doble extorsión, cifrando los datos de la víctima y amenazando con filtrarlos si no se paga el rescate.

Los mantenedores y afiliados de Medusa suelen reclutar corredores de acceso inicial a través de foros de hackers, ofreciendo pagos de $100K a $1M, con oportunidades para asociaciones exclusivas. Se aprovechan de phishing para robar credenciales y explotar vulnerabilidades sin parchear como CVE-2024-1709 y CVE-2023-48788. Además, dependen de PowerShell, cmd.exe y WMI para la enumeración de redes y sistemas, aprovechando técnicas y herramientas LOTL como Advanced IP Scanner y SoftPerfect Network Scanner.

Para evadir la detección, los actores de Medusa usan técnicas LOTL, aprovechando certutil.exe para el ingreso de archivos y varios métodos de ofuscación de PowerShell, incluidas la codificación base64, el corte de cadenas y la compresión gzip. Borran el historial de PowerShell para cubrir rastros y usan powerfun.ps1 para scripts de stager, habilitando shells revertidos o enlazados sobre TLS. Para evitar la protección de seguridad, los hackers de Medusa despliegan controladores vulnerables o firmados para deshabilitar soluciones EDR. Usan Ligolo para túnel inverso y Cloudflared para acceso remoto seguro. El movimiento lateral se logra a través de AnyDesk, Atera, ConnectWise, RDP, PsExec y otras herramientas de acceso remoto. PsExec ejecuta scripts por lotes como openrdp.bat, habilitando acceso RDP, conexiones WMI y modificando configuraciones del registro para permitir conexiones de escritorio remoto.

En cuanto a la recopilación de credenciales, los actores de Medusa dependen de una utilidad popular Mimikatz utilizada para volcado de LSASS. La exfiltración de datos se facilita a través de Rclone, con Sysinternals PsExec, PDQ Deploy y BigFix utilizados para propagar el cifrador gaze.exe. El ransomware deshabilita los servicios de seguridad, elimina copias de seguridad y cifra archivos con AES-256 antes de dejar una nota de rescate. Las máquinas virtuales se apagan manualmente y se cifran, con actores borrando sus herramientas para cubrir rastros.

El RaaS de Medusa emplea doble extorsión, exigiendo pago por desencriptación y para prevenir fugas de datos. Las víctimas deben responder dentro de las 48 horas a través de un chat en vivo basado en Tor o Tox; de lo contrario, los actores de Medusa pueden contactarlos directamente. Notablemente, investigadores de seguridad también sugieren una posible triple extorsión, ya que una víctima, después de pagar, fue contactada por otro actor de Medusa alegando que el negociador había robado el rescate y exigiendo un pago adicional por el “verdadero desencriptador”.

Como posibles medidas para defenderse proactivamente contra incidentes de ransomware Medusa, se anima a las organizaciones a implementar copias de seguridad seguras y segmentadas en múltiples ubicaciones, hacer cumplir contraseñas fuertes con autenticación MFA, actualizar regularmente los sistemas y priorizar parches críticos, junto con otras prácticas de seguridad recomendadas para mejorar la higiene cibernética. Con los riesgos de ataques de ransomware en constante aumento y la superficie de ataque en constante expansión, las organizaciones están esforzándose por implementar una estrategia defensiva proactiva para superar las amenazas cibernéticas. Plataforma SOC Prime para la defensa cibernética colectiva equipa a los equipos de seguridad con tecnologías a prueba de futuro para mantenerse a la vanguardia de los atacantes respaldados por ingeniería de detección potenciada por IA, inteligencia de amenazas en tiempo real, detección avanzada de amenazas y capacidad de caza automatizada de amenazas como una suite de producto único.