Visión general y análisis, principales fuentes de datos y reglas Sigma relevantes para detectar el movimiento lateral

SOC Prime opera la plataforma más grande y avanzada del mundo para la defensa cibernética colaborativa que permite la selección de contenido de detección basado en amenazas, respaldada por tácticas, técnicas y sub-técnicas específicas del adversario según el MITRE ATT&CK® marco v.10. En este artículo del blog, vamos a proporcionar información sobre la definición, visión general y análisis del Movimiento Lateral y explorar las reglas Sigma que abordan esta táctica de ATT&CK.

SOC Prime ha lanzado recientemente suscripciones a demanda para su plataforma de Detección como Código que brindan acceso a contenido de detección curado que aborda la táctica de Movimiento Lateral (TA0008), permitiendo a los profesionales de seguridad abordar sus necesidades de contenido más relevantes.

Explorar Plataforma Agendar una reunión

¿Qué es el Movimiento Lateral (TA0008)?

Los adversarios tienen diferentes objetivos, pero generalmente afectan la confidencialidad, integridad o disponibilidad de sistemas críticos. Afortunadamente para los defensores, no pueden simplemente desear acceder a tales sistemas críticos; a menudo, estos sistemas existen detrás de un límite estricto (red NAT’d, Firewall, Pasarelas, VPNs, aislados lógicamente por gestión de cuentas, etc.). Una vez que los adversarios ganan acceso inicial (comúnmente referido como ganar un punto de apoyo) en sistemas de víctimas, a menudo deben moverse furtivamente, buscando nuevas vulnerabilidades, debilidades y configuraciones incorrectas para explotar y así ampliar su punto de apoyo. El acto de moverse de un sistema a otro se conoce en ciberseguridad como movimiento lateral. Hay muchos métodos para lograr esto. Aprovechando el marco MITRE ATT&CK, estas operaciones del adversario se denominan ‘técnicas’ de movimiento lateral.

Reglas de Detección de Movimiento Lateral

Cuando se trata de tácticas y técnicas de MITRE ATT&CK, no hay ‘una regla para gobernarlas a todas’. Detectar movimiento lateral requiere muchas reglas y un proceso que tenga en cuenta nuevas técnicas, herramientas y implementaciones a medida que surgen.

Las reglas Sigma son detecciones que funcionan para la mayoría de las plataformas SIEM / Log Analytics, incluidas Microsoft Sentinel, Humio, Elastic Stack, QRadar, Sumo Logic, Splunk y otras soluciones de seguridad ampliamente utilizadas. Para más información sobre el lenguaje Sigma, por favor refiérase aquí o visite el repositorio de Sigma en GitHub. La plataforma de Detección como Código de SOC Prime provee traducciones instantáneas de Sigma a más de 25 formatos SIEM, EDR, y XDR. Alternativamente, puede usar el motor de traducción en línea de Sigma, Uncoder.IO, o si es hábil en la línea de comandos, puede usar el SIGMAC (Convertidor Sigma).

Aquí están algunas de las reglas Sigma de mayor valor para ayudarle a comenzar a detectar movimiento lateral:

Regla de Comportamiento: Posible Movimiento Lateral a través de WinRM (mediante creación de procesos)

La Gestión Remota de Windows proporciona a los adversarios credenciales válidas para pivotar entre los puntos finales configurados con WinRM. La característica de Windows más comúnmente abusada que usa WinRM es PSRemoting. Esta regla identifica procesos secundarios de WinRM en hosts remotos.

Regla de Explotación para la Detección de Movimiento Lateral de Log4j: Patrones de Detección Post-Explotación Log4j RCE [CVE-2021-44228] (Windows)

Una vez que los adversarios ganan acceso inicial, sus opciones aumentan considerablemente, especialmente desde una perspectiva de explotación. Probablemente tendrán acceso a muchos sistemas que requieren acceso interno para explotar. Uno de los exploits utilizados hoy en día es Log4j rastreado como CVE-2021-44228.

Regla de Herramienta: Posible Movimiento Lateral a través de PsExec o Similar (mediante auditoría)

PsExec es una herramienta mantenida por Windows que permite a los administradores ejecutar comandos de forma remota en hosts Windows. Los adversarios con credenciales válidas pueden aprovechar PsExec para hacer lo mismo. Este tipo de actividad se conoce comúnmente como ‘vivir de la tierra’, donde los adversarios aprovechan las herramientas que ya existen en los entornos.

Regla de la Nube: Conexión con agente de usuario sospechoso (mediante office365)

El movimiento lateral también se puede usar para impactar en sistemas en la nube. A menudo se abusan las confianzas y delegaciones para moverse entre inquilinos de la nube. Recientemente, los ataques de alto perfil contra la nube han involucrado casos en los que actores de amenazas olvidaron cambiar el agente de usuario predeterminado (por ejemplo, Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:53.0) Gecko/20100101 Firefox/53.0.) proporcionado por la biblioteca que aprovecharon, comúnmente a través de solicitudes de Python.

Explorar Plataforma Agendar una reunión

Detección de Movimiento Lateral: Fuentes de Registro Más Comunes

Sigma depende de fuentes de datos que existen en el entorno de la organización. A continuación se muestran cinco fuentes de registros comunes generalmente requeridas para detectar movimiento lateral:

Registros de Autenticación Nativos

Si la tecnología en el entorno de su organización se puede registrar, entonces su SIEM debería tener los registros de autenticación resultantes.

Aquí están las fuentes de registro de autenticación más comunes:

- Registro de Eventos de Seguridad de Windows

- 4624

- 4625

- 4648

- 4768

- 4668

- Registros de Autenticación de Linux

- Registros de Inicio de Sesión de Azure

- Registros de Inicio de Sesión de AWS CloudTrail

Creación de Procesos

La creación de procesos en Windows, Linux y OSX proporciona una visión invaluable de las herramientas, comportamientos e incluso exploits que se aprovechan para el movimiento lateral. La mayoría de las veces, el movimiento lateral resulta en un proceso remoto que se inicia.

Aquí están algunas fuentes comunes de registros de creación de procesos:

- Registros de Seguridad de Windows

- 4688, verifique que los detalles de la línea de comando estén incluidos

- Sysmon para Windows y Sysmon para Linux

- Id. de Evento 1

- Registros de Auditd de Linux

- tipo de evento execve

- Detección y Respuesta de Punto Final (EDR) | Detección y Respuesta Extensa (XDR)

- Algunos servicios EDR no proporcionan eventos de creación de procesos pasivos o enriquecidos.

Creación de Servicios and Tarea Programada Fuentes de Datos de Creación

Es común que los adversarios creen servicios remotos y tareas programadas usando credenciales administrativas válidas.

Aquí están algunas fuentes comunes de registros de creación de servicios y tareas programadas:

- Registros de Seguridad de Windows

- 7045

- 4698

- Detección y Respuesta de Punto Final (EDR) | Detección y Respuesta Extensa (XDR)

- Algunos servicios EDR no proporcionan eventos de creación de tareas programadas/servicios pasivos o enriquecidos

Analítica de Redes

Hay un componente de red en casi todas las técnicas de movimiento lateral. Por lo tanto, es crítico capturar el tráfico de red en su entorno.

Aquí están algunas de las fuentes de logs de analítica de red más comunes:

- Zeek de Corelight

- Registros de Firewall

- Registros de Proxy

- Registros IDS

- NetFlow

La plataforma de Detección como Código de SOC Prime proporciona contenido de detección casi en tiempo real respaldado por la experiencia colaborativa del equipo interno de desarrolladores de contenido y la contribución de 600 investigadores de Threat Bounty crowdsourced. Aquí están los cinco autores principales de contenido que contribuyen con reglas Sigma curadas para detectar movimiento lateral:

- Equipo de SOC Prime

- Florian Roth

- desarrolladores del Programa Threat Bounty, incluidos Nattatorn Chuensangarun, Emir Erdogany Sittikorn Sangrattanapitak

Explorar Plataforma Agendar una reunión

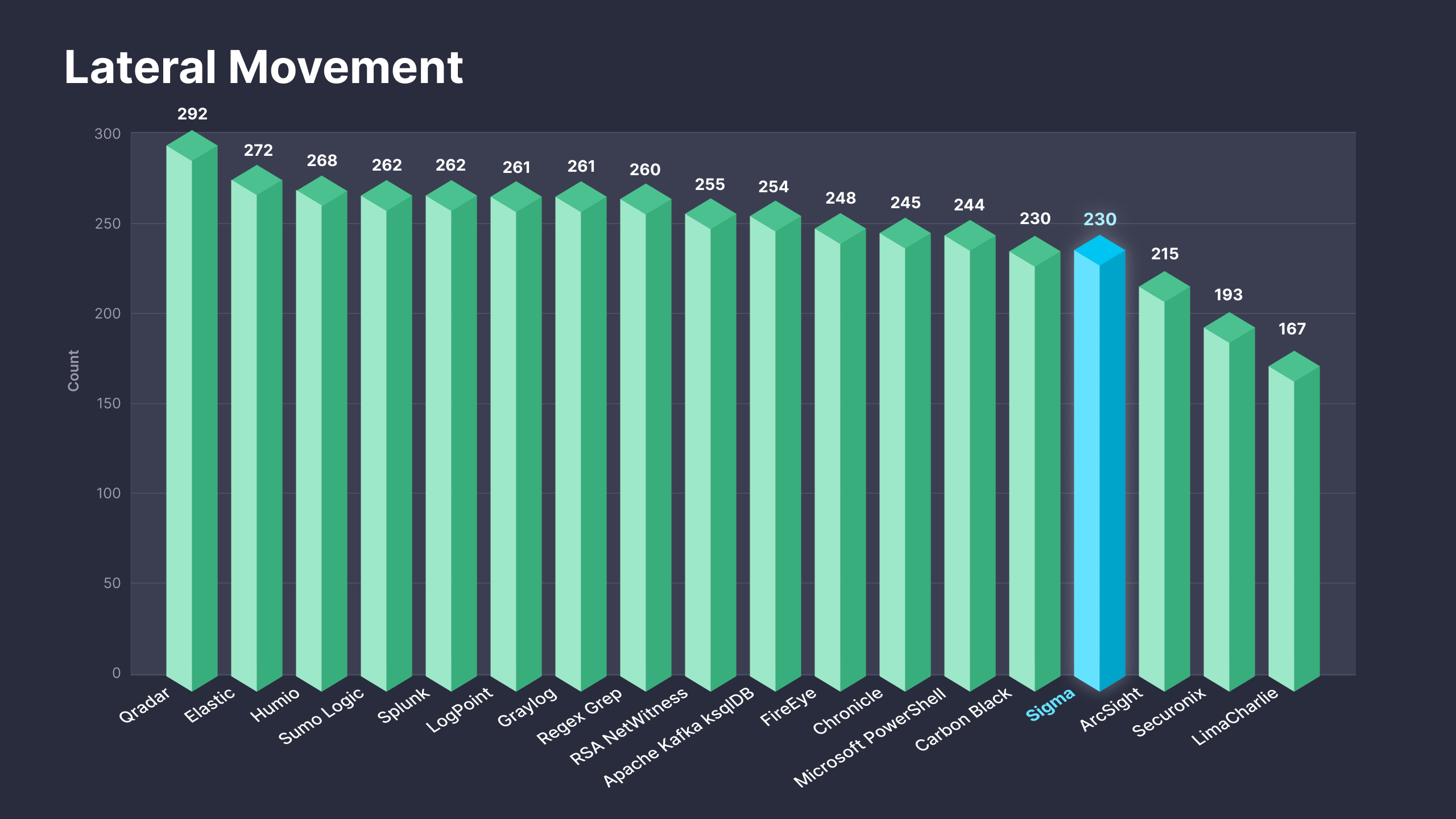

Fig. 1. Reglas Sigma que abordan la táctica de Movimiento Lateral (TA0008) junto con traducciones a más de 25 plataformas soportadas

Planes de suscripción A Demanda recientemente lanzados están diseñados para permitir a los profesionales de seguridad obtener un valor inmediato de la plataforma de SOC Prime al acceder instantáneamente a contenido de detección que coincida con el perfil de amenazas de la organización. Con el acceso a demanda, los profesionales de seguridad pueden obtener 230 detecciones curadas basadas en Sigma que abordan la táctica de Movimiento Lateral junto con traducciones a más de 25 formatos SIEM, EDR, y XDR. Para más detalles sobre las suscripciones A Demanda, consulte are designed to enable security practitioners to drive immediate value from SOC Prime’s platform by instantly gaining access to detection content matching the organization’s threat profile. With on-demand access, security practitioners can obtain 230 curated Sigma-based detections addressing the Lateral Movement tactic along with translations to 25+ SIEM, EDR, and XDR formats. For more details on the On Demand subscriptions, please refer to https://my.socprime.com/pricing/.