El 27 de julio de 2022, los investigadores de ciberseguridad de Microsoft publicaron un aviso observando la actividad maliciosa recientemente revelada del actor ofensivo del sector privado europeo (PSOA) rastreado como KNOTWEED, que aprovecha un conjunto de exploits de día cero de Windows y Adobe, incluida la nueva vulnerabilidad CVE-2022-22047 parcheada. Según la investigación, los actores de amenazas lanzan ciberataques dirigidos contra organizaciones en Europa y América Central utilizando el novedoso malware Subzero, específicamente diseñado para sus operaciones maliciosas.

Detectar Malware KNOTWEED y Actividad Relacionada, Incluidos Ciberataques Dirigidos Utilizando la Explotación de la Vulnerabilidad CVE-2022-22047

Los profesionales de ciberseguridad que buscan formas de defenderse proactivamente contra la actividad adversaria de los actores de amenazas KNOTWEED y las muestras de malware KNOTWEED utilizadas en sus campañas maliciosas dirigidas, están invitados a beneficiarse de la oferta de la plataforma de SOC Prime que ofrece un lote de reglas Sigma. Todas las reglas de detección basadas en comportamiento y las consultas de caza están disponibles en el siguiente enlace para los usuarios registrados de SOC Prime:

Estos algoritmos de detección son convertibles a formatos de SIEM, EDR y XDR líderes en la industria y están alineados con el marco MITRE ATT&CK® para mejorar la efectividad de la ciberseguridad. Para una búsqueda de contenido de detección optimizada, las reglas Sigma mencionadas anteriormente están disponibles mediante la etiqueta correspondiente “KNOTWEED” basada en la actividad adversaria atribuida.

Las reglas Sigma referenciadas arriba pueden ayudar a los defensores cibernéticos a identificar patrones de detección basados en comportamiento:

- Asociados con el malware utilizado en campañas dirigidas lanzadas por el colectivo de hackers relacionado

- Vinculados a la actividad maliciosa de los actores de amenazas KNOTWEED

Además, los profesionales de la seguridad pueden buscar instantáneamente amenazas relacionadas con la actividad adversaria de KNOTWEED utilizando el contenido de caza verificado con el módulo Quick Hunt de SOC Prime.

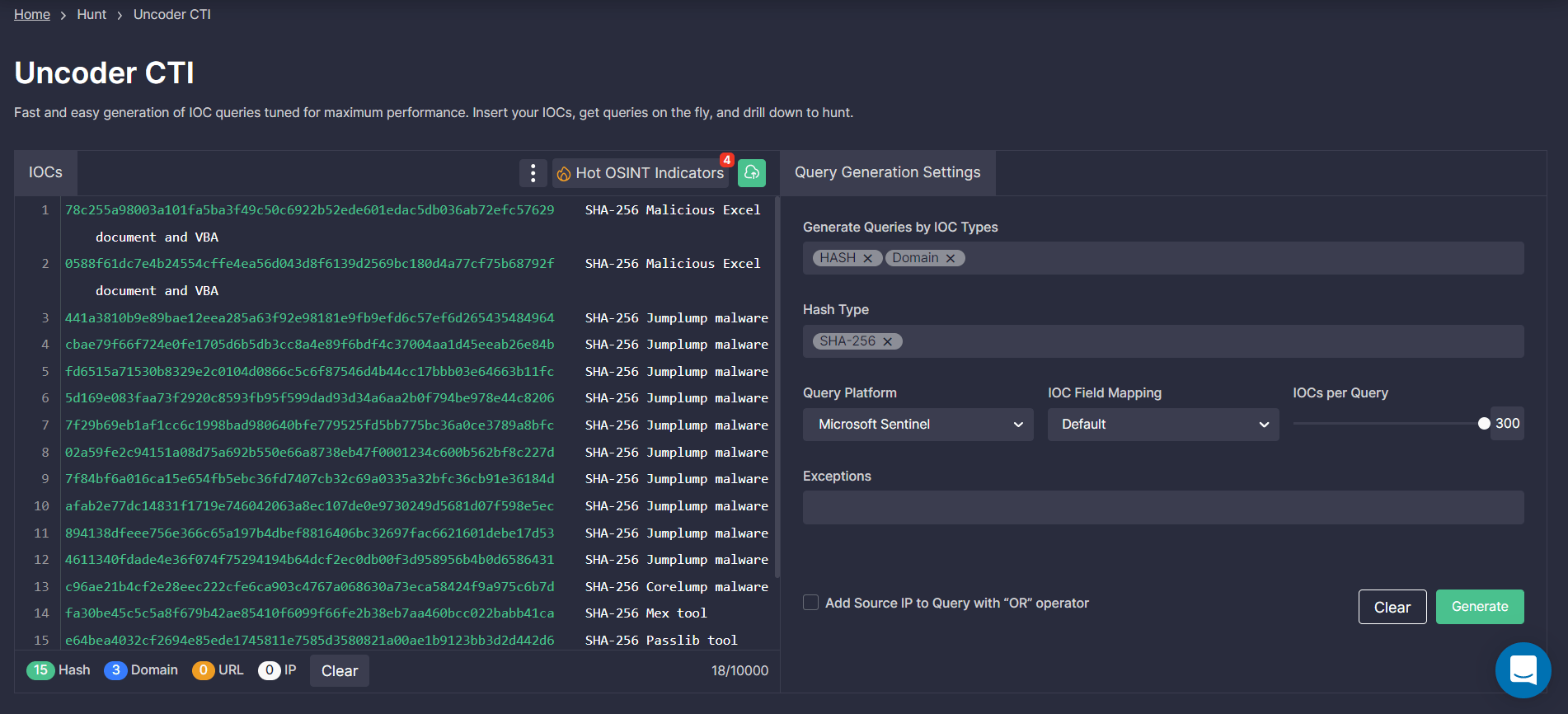

Además, la plataforma Detection as Code de SOC Prime permite a los Cazadores de Amenazas y Especialistas en Inteligencia de Amenazas Cibernéticas generar consultas IOC personalizadas utilizando Uncoder.CTI. Aprovechando este módulo de SOC Prime, se necesitan solo un par de clics para generar una consulta IOC personalizada a las necesidades de su entorno y lista para ejecutarse en la instancia de SIEM o XDR seleccionada. Siguiendo el enlace a continuación, los usuarios registrados de SOC Prime pueden profundizar en toda la lista de indicadores de compromiso relacionados con la actividad adversaria de KNOTWEED para identificar su presencia en el entorno de la organización y detectar oportunamente las posibles huellas de intrusión:

Según el anual informe de Innovación en Detección como Código de SOC Prime, La Detección Proactiva de la Explotación de Vulnerabilidades se clasifica como una de las principales prioridades de contenido en 2021 y continúa manteniendo la posición de liderazgo en 2022 debido a un número creciente de amenazas relacionadas y un aumento dramático en los exploits de día cero. Para mantenerse al tanto de las amenazas emergentes y defenderse eficazmente contra los ataques de día cero, obtenga una lista completa de reglas Sigma para la detección proactiva de exploits de día cero haciendo clic en el Detectar & Cazar botón a continuación. Además, los expertos en seguridad pueden obtener información sobre el contexto de amenazas completo relacionado con la actividad maliciosa de KNOTWEED explorando el motor de búsqueda de ciberamenazas de SOC Prime y accediendo instantáneamente a referencias de MITRE ATT&CK y CTI, descripciones de CVE y más metadatos relevantes.

Detectar & Cazar Explorar el Contexto de Amenazas

¿Quién es KNOTWEED? Análisis de Ciberataques que Explotan CVE-2022-22047 y Otros Días Cero Atribuidos a Este Grupo

The investigación publicada por Microsoft detalló el funcionamiento interno de KNOTWEED, conectando al colectivo de hackers con DSIRF. Este negocio ubicado en Austria ha establecido la fachada de legitimidad ofreciendo servicios de investigación de información y forense a organizaciones globales. Sin embargo, la evidencia sugiere que la compañía también funciona como un grupo de mercenarios cibernéticos, apuntando a organizaciones en el Reino Unido, Austria y Panamá. Los investigadores de ciberseguridad de Microsoft revelaron que DSIRF está vinculado al desarrollo y distribución del conjunto de herramientas de malware Subzero.

El recién descubierto PSOA emplea dos modelos de negocio: acceso como servicio y hackeo por contrato. Los actores de la amenaza KNOTWEED distribuyen el malware Subzero a terceros sin mayor participación en operaciones maliciosas, pero también lanzan ciberataques dirigidos ellos mismos. Los actores de amenazas han estado ejecutando campañas cibernéticas ofensivas desde al menos 2021, aprovechando activamente los exploits de día cero de Windows y Adobe para lanzar ataques de spyware dirigidos a múltiples sectores industriales.

Según la investigación, la carga útil de Subzero es un malware sofisticado con una amplia gama de capacidades avanzadas. Su conjunto de funciones involucra la exfiltración de datos, registro de pulsaciones de teclas, captura de pantallas y una vasta gama de capacidades C2.

Además de utilizar una falla de Windows de día cero (CVE-2022-22047) para la escalada de privilegios, las explotaciones de KNOTWEED en 2021 incluyeron aprovechar las vulnerabilidades de seguridad asignadas a CVE-2021-31199, CVE-2021-31201, CVE-2021-28550 y CVE-2021-36948.

Contexto MITRE ATT&CK®

Para explorar el contexto de ATT&CK MITRE detrás de la actividad adversaria de KNOTWEED y obtener información sobre los patrones de comportamiento relacionados, todas las reglas Sigma dedicadas están mapeadas a ATT&CK abordando las tácticas y técnicas correspondientes ilustradas a continuación:

Únete a la plataforma Detection as Code de SOC Prime para acelerar las capacidades de detección de amenazas e impulsar la velocidad de caza con acceso casi en tiempo real a la colección más grande del mundo de reglas Sigma curadas y adaptadas a más de 25 soluciones SIEM, EDR y XDR. Los Ingenieros de Detección en formación y Cazadores de Amenazas pueden obtener una oportunidad de auto-desarrollo al unirse al Programa de Recompensas por Amenazas y colaborar con brillantes mentes de la ciberseguridad para proteger el futuro de la defensa cibernética. Escribe contenido de detección de alta calidad, compártelo con colegas de la industria y recibe recompensas financieras recurrentes por tu contribución.