El malware Dridex ha estado atacando bancos e instituciones financieras durante casi una década. En 2019, el Departamento de Justicia de los Estados Unidos presentó cargos contra ciudadanos rusos que estaban detrás de la creación del malware Dridex y lideraban actividades criminales que les proporcionaron alrededor de $100 millones. Incluso en 2015, Dridex fue responsable de aproximadamente $30.5 millones en el Reino Unido y $10 millones en pérdidas en Estados Unidos.

Según informes de Unit 42, una nueva iteración de ataques Dridex fue detectada nuevamente en septiembre de 2020 después de un período de inactividad del malware de un mes.

Análisis de Malware Dridex

Los primeros ataques de malspam que entregaban el troyano Dridex (también conocido como “Cridex” o “Burgat”) fueron detectados en 2011, y en varios años el malware se estableció como uno de los troyanos más infames que atacan el sector financiero. Los ataques de spyware Dridex se centran en las regiones de la UE y Asia-Pacífico y principalmente en organizaciones de altos ingresos. Varias modificaciones de Dridex aplicaron archivos de configuración en formatos XML o binarios, volviéndose más sofisticados a lo largo de los años. La cuarta versión más avanzada de Dridex utiliza cifrado RC4 y un protocolo de autorización de cargador mucho más estricto en comparación con sus modificaciones anteriores.

Ha habido casos de propagación del troyano Dridex junto con otros malware a través de los kits de explotación. En 2019, el notorio kit de explotación Spelevo estaba distribuyendo troyanos bancarios a través de un sitio web de contacto comprometido. El script malicioso en las páginas del sitio web comprometido, incluida la página de inicio, redirigía a los usuarios a un exploit para CVE-2018-15982 o CVE-2018-8174 dependiendo del sistema operativo del usuario, la versión de Adobe Flash, los plugins, los parches disponibles y otras características del entorno. Ambos exploits se utilizaron para desplegar Dridex como una carga final.

Ataques de Malspam Dridex y Correos Electrónicos de Phishing

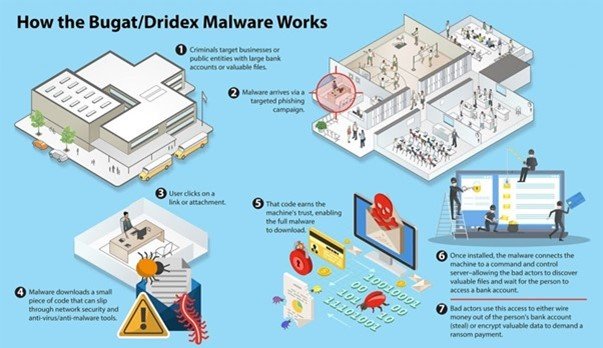

El malware está activo y es peligroso para las instituciones bancarias y sus clientes, ya que los correos electrónicos de phishing representan una de las formas más fáciles de entregar un código malicioso a una víctima. Los correos electrónicos de phishing están correctamente compilados utilizando un lenguaje y terminología profesional, y con frecuencia se construyen como mensajes que requieren atención inmediata para atraer a posibles víctimas a una trampa. A menudo parecen direcciones de correo electrónico comerciales legítimas. Los ataques de malspam Dridex entregan un adjunto que puede incluir los nombres de registros financieros que contienen macros ofuscadas. Una vez activadas, la macro maliciosa desencadena la descarga del troyano bancario que recolectaría credenciales y luego realizaría transacciones financieras fraudulentas.

En 2018, hubo un aumento en la propagación del troyano bancario Dridex a través de una notoria campaña de spam. Los usuarios comprometidos recibieron más de 10,000 correos electrónicos con enlaces a servidores FTP infectados. Los atacantes aprovecharon tanto archivos de MS Word que abusaban de la función DDE para descargar Dridex como archivos Excel que contenían la macro maliciosa. Por lo tanto, el comportamiento maduro del personal de la empresa reduce drásticamente las posibilidades de infectar el sistema con el troyano Dridex.

Imagen de Spambrella:

Contenido de Prevención y Detección de Malware Dridex

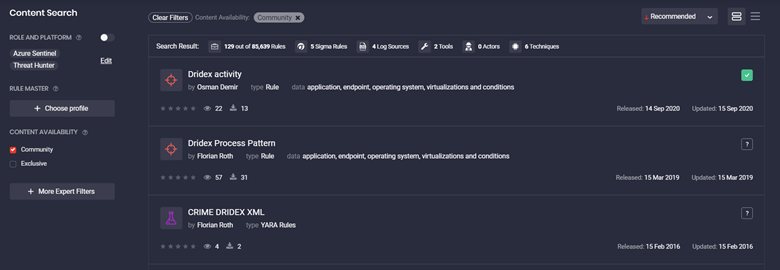

SOC Prime Threat Detection Marketplace habilita operaciones de Detección como Código al entregar más de 85,000 elementos de contenido SOC a más de 5,500 organizaciones en diversas industrias, incluido el sector financiero. Los desempeñadores de seguridad pueden encontrar la “regla Sigma de la Comunidad de actividad Dridex by Osman Demir para detectar el último ataque Dridex en su sistema.

Esta regla Sigma también ofrece traducciones para las siguientes 15 plataformas:

- SIEMs: Azure Sentinel, Humio, Splunk, Sumo Logic, ELK Stack, ArcSight, QRadar, Graylog, RSA NetWitness, LogPoint

- EDR: Carbon Black

- Chronicle Security

- Apache Kafka ksqIDB

- Microsoft PowerShell

- Regex Grep

La regla aborda las siguientes Técnicas ATT&CK:

- Técnica de Adjunto de Spearphishing (T1193) de las Tácticas de Acceso Inicial

- Técnica de Ejecución del Usuario (T1204) de las Tácticas de Ejecución

¿Buscando más contenido de detección de amenazas sobre ataques Dridex? Threat Detection Marketplace ofrece más de 200 elementos de contenido SOC dirigidos a malware Dridex, y más de cien reglas de la Comunidad entre ellos.

¿Listo para probar SOC Prime Threat Detection Marketplace? Regístrese gratis. O únete al Programa de Recompensas de Amenazas para crear su propio contenido SOC y hacer su propia contribución a la comunidad de detección de amenazas más grande del mundo.