Aumento de ransomware volúmenes, la expansión de los colectivos de hackers y los daños récord están redefiniendo la arena de riesgo cibernético. El FBI, CISA y sus socios han emitido recientemente una alerta cibernética conjunta advirtiendo a la comunidad global de defensores cibernéticos sobre el creciente número de ataques de ransomware Ghost (Cring) destinados a obtener ganancias financieras. Hackers afiliados a China han comprometido organizaciones de múltiples industrias, incluido el sector de infraestructura crítica, en más de 70 países en todo el mundo.

Detectar ataques de ransomware Ghost (Cring)

Según Sophos, los costos de recuperación por ransomware aumentaron a $2.73 millones en 2024, casi $1 millón más que en 2023. Dado que se espera que los ataques de ransomware ocurran cada 2 segundos para 2031, los profesionales de seguridad requieren una fuente confiable de contenido de detección acompañado de tecnología avanzada de defensa cibernética para detectar posibles intrusiones a tiempo.

La plataforma SOC Prime para la defensa cibernética colectiva ofrece un amplio conjunto de reglas de detección que abordan la amenaza de ransomware, incluyendo el reciente aumento en la actividad de ransomware Ghost (Cring). Solo presiona el Explorar detecciones botón a continuación e inmediatamente profundiza en la colección de reglas Sigma para detectar los ataques descritos en la alerta AA25-050A emitida por CISA y socios.

Todas las reglas son compatibles con múltiples soluciones SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK para agilizar la investigación de amenazas. Además, las reglas se enriquecen con metadatos extensos, incluidos CTI enlaces, líneas de tiempo de ataques, recomendaciones de triaje y más.

Los defensores cibernéticos que busquen profundizar en la investigación y encontrar contenido de detección que aborde la explotación de vulnerabilidades vinculadas al ransomware Ghost (Cring) pueden seguir este enlace para obtener una colección de reglas relevante. La lista incluye detección para CVE-2018-13379, CVE-2010-2861, CVE-2009-3960, CVE-2019-0604, CVE-2021-34473, CVE-2021-34523, CVE-2021-31207.

Además, para analizar retrospectivamente los ataques de ransomware Ghost (Cring), los profesionales de seguridad pueden revisar el contenido de detección relacionado disponible en el Mercado de Detección de Amenazas a través de las etiquetas “alerta AA25-050A, “Ransomware Ghost, “Ransomware Cring, “Crypt3r, “Ransomware Phantom, “Ransomware Strike, “Ransomware Hello, “Ransomware Wickrme, “Ransomware HsHarada, “Ransomware Raptur” .

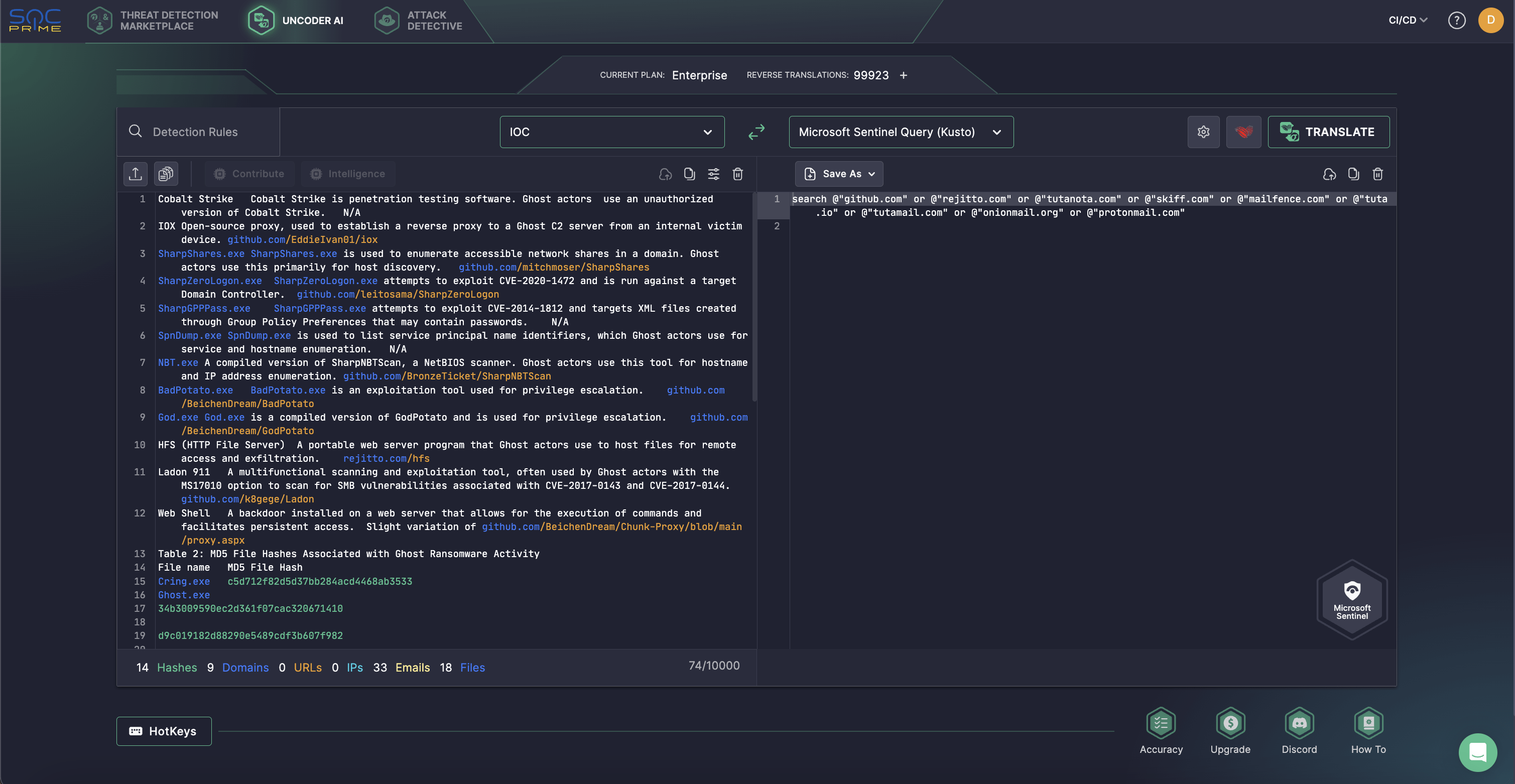

Finalmente, los expertos en seguridad podrían usar Uncoder AI, el primer copiloto de IA para Ingeniería de Detección en la industria, para buscar instantáneamente indicadores de compromiso proporcionados en la alerta AA25-050A por CISA y socios. Uncoder AI actúa como un empaquetador de IOCs, permitiendo a los defensores cibernéticos interpretar IOCs y generar consultas de búsqueda personalizadas sin esfuerzo. Estas consultas luego pueden integrarse sin problemas en sus sistemas SIEM o EDR preferidos para ejecución inmediata. Anteriormente exclusivo para clientes corporativos, Uncoder AI ahora está disponible para investigadores individuales, proporcionando acceso completo a sus poderosas capacidades. Aprende más.

Análisis de Ransomware Ghost (Cring)

Los defensores informan de un aumento en los ataques de grupos APT respaldados por China , esforzándose por aumentar la conciencia sobre ciberseguridad mientras las organizaciones globales se preparan para el espionaje cibernético persistente y las amenazas motivadas financieramente. El 19 de febrero de 2025, el FBI, CISA y MS-ISAC lanzaron una novedosa alerta AA25-050A centrada en la actividad generalizada del ransomware Ghost (Cring) dirigida a organizaciones en más de 70 países, incluida China.

Desde principios de 2021, los actores Ghost han estado explotando software y firmware obsoletos en servicios expuestos a Internet, atacando indiscriminadamente redes vulnerables. Operando desde China, los atacantes apuntan a ganancias financieras, afectando a organizaciones de salud, gobierno, educación, tecnología, manufactura y otras en múltiples sectores industriales.

El grupo de ransomware Ghost (Cring) obtiene acceso inicial al armar aplicaciones expuestas públicamente vinculadas a múltiples CVEs, incluidas fallas en Fortinet FortiOS, Adobe ColdFusion, Microsoft SharePoint y Microsoft Exchange (conocido como cadena de ataque ProxyShell). Una vez dentro, cargan un web shell y usan Command Prompt o PowerShell para descargar y ejecutar malware Cobalt Strike Beacon.

Los adversarios priorizan la velocidad sobre la persistencia, a menudo desplegando ransomware dentro de un día del compromiso inicial. Sin embargo, ocasionalmente crean o modifican cuentas locales y de dominio, cambian contraseñas y despliegan web shells en los servidores de las víctimas. Para la escalada de privilegios, emplean Cobalt Strike para robar tokens de proceso y ejecutar Beacons con privilegios elevados de SISTEMA. También se ha observado que aprovechan herramientas de código abierto como SharpZeroLogon, SharpGPPPass, BadPotato y GodPotato, herramientas que probablemente no sean utilizadas por usuarios legítimos.

Los operadores de ransomware Ghost utilizan «hashdump» de Cobalt Strike o Mimikatz para robar contraseñas para inicios de sesión no autorizados, escalada de privilegios y movimiento lateral. Para evadir la defensa, identifican y deshabilitan el software antivirus, apagando frecuentemente Windows Defender con comandos PowerShell. También usan herramientas como SharpShares, Ladon 911 y SharpNBTScan para el descubrimiento de sistemas remotos y de red. Con acceso elevado, los atacantes se mueven lateralmente con WMIC y comandos PowerShell codificados en base64 para desplegar Cobalt Strike Beacons en la memoria. Si el movimiento lateral falla, a menudo abandonan el ataque por completo.

Además, los adversarios usan ejecutables de ransomware como Cring.exe, Ghost.exe, ElysiumO.exe y Locker.exe, que pueden cifrar directorios específicos o sistemas completos, dependiendo de los argumentos de la línea de comandos. Estas cargas útiles excluyen ciertos archivos y carpetas del sistema para evitar que los dispositivos queden inutilizables. También borran los registros de eventos de Windows, desactivan la copia de sombra de volumen y eliminan las copias de sombra para obstaculizar los esfuerzos de recuperación.

Las notas de rescate del grupo a menudo amenazan con vender los datos robados si el rescate no se paga; sin embargo, los atacantes rara vez exfiltran grandes cantidades de información sensible. Las transferencias de datos suelen ser pequeñas, a menudo bajo cientos de gigabytes, con uso limitado de Cobalt Strike Team Servers, Mega.nz y web shells para la exfiltración.

Ghost depende en gran medida de los Beacons de Cobalt Strike, utilizando conexiones HTTP/HTTPS a direcciones IP en lugar de dominios registrados. Se comunican con las víctimas a través de servicios de correo electrónico encriptados como Tutanota, ProtonMail y Mailfence.

Los defensores recomiendan seguir prácticas clave de ciberseguridad para defenderse contra la actividad del ransomware Ghost (Cring). Estas incluyen mantener copias de seguridad regulares fuera de línea, aplicar parches de seguridad oportunos y segmentar las redes para limitar el movimiento lateral. También se alienta a las organizaciones a implementar MFA resistente al phishing para cuentas privilegiadas, entrenar a los usuarios para reconocer el phishing y monitorear PowerShell para usos no autorizados.

Para minimizar los riesgos de los crecientes ataques de ransomware Ghost (Cring), la plataforma SOC Prime para la defensa cibernética colectiva equipa a los equipos de seguridad con un conjunto de productos de última generación para defender proactivamente contra intrusiones y adoptar una estrategia de ciberseguridad resiliente que se alinee con un enfoque SOC de próxima generación. Para sumergirse en la automatización avanzada, inteligencia en tiempo real y estrategias de detección de vanguardia para la seguridad empresarial adaptadas para el SOC del futuro, regístrese aquí para nuestro exclusivo próximo seminario web.