Visión general y análisis, principales fuentes de datos y reglas Sigma relevantes para detectar la ejecución

de SOC Prime plataforma Detection as Code proporciona acceso a una biblioteca en constante crecimiento de más de 180,000 algoritmos de detección y respuesta enriquecidos con contexto alineados con el marco MITRE ATT&CK® v.10. La nueva versión liberada niveles de suscripción a demanda para la plataforma de SOC Prime ofrecen reglas Sigma curadas que abordan la táctica de Ejecución (TA0002) según el marco MITRE ATT&CK, permitiendo a los equipos obtener las detecciones más actualizadas que coincidan con el perfil de amenaza de la organización.

Este artículo del blog ofrece una visión general y análisis de la táctica de Ejecución junto con las principales fuentes de registros y las reglas Sigma relevantes disponibles en la plataforma de SOC Prime.

Explorar Plataforma Agendar una Reunión

¿Qué es Ejecución (TA0002)?

La táctica de Ejecución es la ejecución de código con fines maliciosos. Esto puede ser una ejecución de código exe o dll o la última realizada a través de una característica que ejecuta código arbitrario (como scripts, aplicaciones Java, etc.). Los adversarios a menudo dependen de la capacidad para ejecutar código, especialmente en aplicaciones que no son basadas en la nube, tales como estaciones de trabajo de empleados y servidores.

Reglas de Detección de Ejecución

Cuando se trata de tácticas y técnicas de MITRE ATT&CK, no hay “una regla que las domine a todas”. Detectar la ejecución requiere un conjunto extenso de reglas y un proceso que tenga en cuenta nuevas técnicas, herramientas e implementaciones a medida que surjan.

Sigma se considera un estándar de facto para expresar consultas de búsqueda de amenazas que pueden usarse en múltiples soluciones SIEM, EDR y XDR dependiendo de la pila tecnológica de la organización en uso. Para saber más sobre el estándar Sigma, consulte aquí. Además, explore el repositorio Sigma en GitHub para más detalles.

Los profesionales de seguridad son bienvenidos a unirse a la plataforma Detection as Code de SOC Prime para explorar la amplia colección de reglas Sigma con traducciones disponibles para más de 25 formatos de lenguaje SIEM, EDR y XDR. Alternativamente, los equipos pueden aprovechar el motor de traducción Sigma en línea Uncoder.IO para convertir instantáneamente el código fuente de detección a la solución de seguridad en uso o aprovechar el Convertidor Sigma, la herramienta SIGMAC, vía una interfaz de línea de comandos. SIGMAC tool, via a command-line interface.

Por favor, encuentre a continuación las siguientes reglas Sigma recomendadas para detectar ejecución:

Regla de Comportamiento: Descarga de PowerShell Sospechosa

Esta regla Sigma identifica patrones de descarga de PowerShell. Es común para el malware en etapas tempranas (soltadores de oficina, por ejemplo) aprovechar PowerShell para descargar código malicioso adicional.

Regla de Explotación: Explotación de Exchange CVE-2021-26857

Esta regla identifica la posible explotación de CVE-2021-26857 al identificar procesos hijos inusuales de un ejecutable de exchange.

Regla de Herramienta: Commandlets Maliciosos de PowerShell

Esta regla identifica marcos de trabajo de PowerShell maliciosos comunes por sus nombres de commandlets.

Regla de Nube: Cambio de Script de Inicio de AWS EC2

Esta regla identifica la creación o modificación de scripts de inicio dentro de las instancias de computación virtual EC2 de Amazon AWS (Máquinas Virtuales Linux / Windows, etc.).

Explorar Plataforma Agendar una Reunión

Detección de Ejecución: Las Fuentes de Registro más Comunes

Las reglas de detección Sigma se basan en fuentes de registro que existen en el entorno específico de la organización. Aquí están cinco fuentes de registro comunes generalmente requeridas para detectar ejecución.

Creación de Procesos

Casi no hace falta decir que la creación de procesos es la fuente de datos más obvia que alguien puede reunir para la ejecución. En gran medida, la ejecución requiere un proceso anfitrión. Sin embargo, la creación de procesos no es una panacea para la ejecución. Hay veces en las que no se requieren nuevos procesos (inyección de procesos, ejecución de código shell, etc).

Aquí están algunas fuentes de registro de creación de procesos comunes:

-

Registros de Seguridad de Windows

- 4688, verificar que los detalles de la línea de comando estén incluidos

-

Sysmon para Windows y Sysmon para Linux

- Id de Evento 1

-

Registros de Auditd de Linux

- tipo de evento execve

-

Detección & Respuesta en el Punto Final (EDR) | Detección y Respuesta Extendida (XDR)

- Algunos servicios de EDR no proporcionan eventos de creación de procesos pasivos o enriquecidos.

Creación de Servicios and Creación de Tareas Programadas Fuentes de Datos

Es común que los actores de amenazas creen servicios y tareas para la ejecución. A continuación se enumeran las fuentes de registros de creación de servicios y tareas programadas más comunes:

-

Registros de Seguridad de Windows

- 7045

- 4698

-

Detección & Respuesta en el Punto Final (EDR) | Detección y Respuesta Extendida (XDR)

- Algunos servicios de EDR no proporcionan eventos de creación de tareas / servicios programados pasivos o enriquecidos

Registros de PowerShell

PowerShell es comúnmente abusado, sin embargo, también tiene el mejor registro nativo de cualquier lenguaje de programación que pueda ejecutar código arbitrario en tiempo de ejecución (lenguajes de script, Java, etc.).

A continuación se presentan algunas de las fuentes de registros de creación de servicios y tareas programadas más comunes:

-

Registros de Windows PowerShell

- 4104 – Registro Operacional

- 4103 – Registro Operacional

- 500- Registro Legacy de PowerShell

-

Detección & Respuesta en el Punto Final (EDR) | Detección y Respuesta Extendida (XDR)

- Algunos servicios de EDR no proporcionan eventos de creación de tareas / servicios programados pasivos o enriquecidos

Registros de AntiVirus

Los registros de AntiVirus son una de las fuentes de datos de alto valor más pasadas por alto. Si un ejecutable malicioso termina en uno de sus sistemas y un usuario final no lo ha colocado directamente allí (a través de correo electrónico, descarga de navegador, unidad de pulgar), entonces sabe que ha habido algún tipo de ejecución.

La plataforma Detection as Code de SOC Prime proporciona contenido de detección impulsado por la experiencia colaborativa de la comunidad de ciberseguridad más grande del mundo, que produce un cuerpo monolítico de conocimiento que da a cualquier equipo de seguridad una ventaja significativa en su lucha contra los adversarios. Aquí están los principales autores que contribuyen a la plataforma de SOC Prime a través de la entrega de contenido curado para detectar ejecución:

- Equipo de SOC Prime

- Ariel Millahuel

- desarrolladores del Programa Threat Bounty Emir Erdogan and Osman Demir

Explorar Plataforma Agendar una Reunión

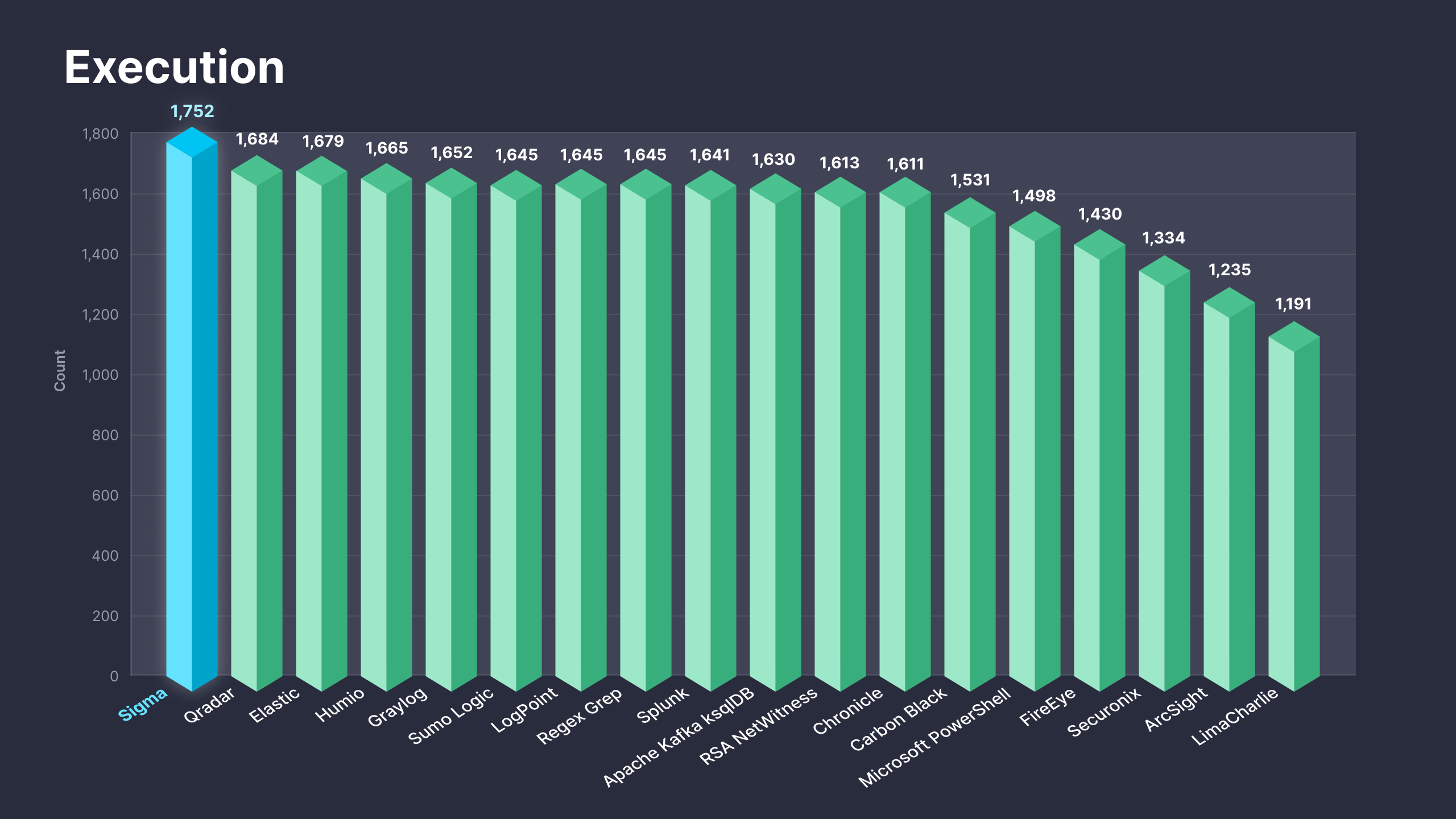

Fig. 1. Reglas Sigma abordando la táctica de Ejecución (TA0002) junto con traducciones a más de 25 plataformas compatibles

Las recién lanzadas suscripciones On Demand están destinadas a ayudar a los equipos a obtener un valor inmediato de la plataforma Detection as Code de SOC Prime al ofrecer acceso instantáneo a contenido de detección que coincida con el perfil de amenaza de la organización. Estas suscripciones entregan más de 1,700 detecciones basadas en Sigma curadas que abordan la táctica de Ejecución junto con traducciones a más de 25 formatos SIEM, EDR y XDR. Para más detalles sobre los niveles de suscripción On Demand, consulte https://my.socprime.com/pricing/.