Phobos Ransomware representa la familia de ransomware relativamente nueva basada en Dharma (CrySis) que ha sido notoria desde 2016. Los primeros rastros de Phobos fueron detectados hace menos de dos años, a principios de 2019. SOC Prime Threat Detection Marketplace, la plataforma más grande del mundo para contenido SOC, ofrece escenarios de detección de ransomware Phobos entre su biblioteca de más de 85,000 ítems de contenido. La variante EKING del ransomware Phobos surgió recientemente en octubre de 2020 y fue aplicada en ataques dirigidos a organizaciones gubernamentales. El EKING es un malware de codificación de archivos dirigido a encriptar datos cruciales almacenados en el dispositivo comprometido y eliminar copias de seguridad. Desencriptar datos infectados representa un desafío abrumador para las organizaciones, ya que solo los desarrolladores de EKING poseen las herramientas de encriptación válidas, por las cuales demandan un rescate.

¿Qué es Phobos Ransomware?

El malware perteneciente a la familia Phobos Ransomware se propaga a través de conexiones RDP hackeadas. Phobos generalmente se distribuye comprometiendo servidores RDP, infiltrando la red de una organización e infectando tantos sistemas como sea posible para obtener un gran rescate por desencriptar los datos comprometidos. Sin embargo, muchas víctimas que pagaron sumas considerables de dinero a ciberdelincuentes por la desencriptación nunca la recibieron.

Quizás esta es una de las razones por las cuales EKING estuvo en el centro de atención en octubre de 2020. Hay varios casos confirmados de que los adversarios propagaron EKING mediante correos electrónicos de phishing. Esta variación de ransomware Phobos apareció en forma de un documento de MS Word con un código Macro malicioso destinado a propagar EKING a través de las redes de las organizaciones.

¿Cómo entra Phobos Ransomware en tu computadora?

Un nuevo análisis de EKING de FortiGuard Labs revela cómo un binario malicioso entra en el sistema después de que una víctima abre un documento de MS Word adjunto a un correo electrónico de phishing. El ransomware no solo encripta archivos en la máquina infectada, sino que también apunta a nuevas unidades lógicas adjuntas y recursos de compartición de red. Para acelerar el proceso de encriptación, EKING crea dos hilos de escaneo para cada unidad lógica: uno de ellos encuentra y encripta archivos relacionados con bases de datos. El malware renombra archivos y luego genera mensajes de rescate. Estos mensajes instan a los usuarios comprometidos a ponerse en contacto con los adversarios y esperar sus instrucciones posteriores.

Contenido de Detección de Phobos Ransomware

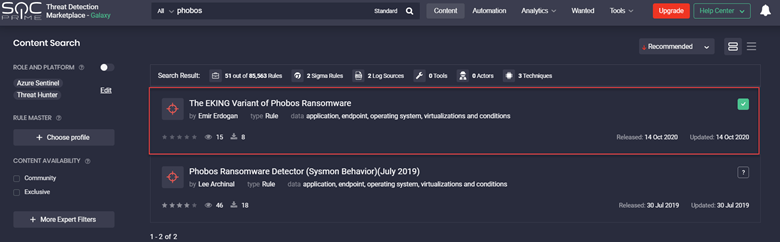

Uno de los contribuyentes más activos a la biblioteca de contenido del Threat Detection Marketplace y desarrollador del Programa de Recompensas de Amenazas, Emir Erdogan, ha lanzado recientemente una nueva regla Sigma de Comunidad para ayudar a las organizaciones a protegerse contra los ataques de ransomware EKING:

La regla tiene traducciones para las siguientes herramientas de SIEM, EDR y otras de seguridad:

- SIEMs: Azure Sentinel, Sumo Logic, Humio, Elastic Stack, ArcSight, QRadar, Splunk, Graylog, RSA NetWitness, LogPoint

- EDRs: Carbon Black

- Chronicle Security

- Apache Kafka ksqIDB

- Microsoft PowerShell

- Regex Grep

El soporte para otras tecnologías SIEM, EDR y NTDR estará disponible pronto.

La regla publicada también está mapeada al marco ATT&CK de MITRE® y aborda las siguientes Tácticas y Técnicas ATT&CK:

- Tácticas: Impacto, Ejecución

- Técnicas: Datos Encriptados para Impacto (T1486), Ejecución de Usuario (1204)

¿Listo para fortalecer tu defensa cibernética con Threat Detection Marketplace? Regístrate gratis. O únete al Programa de Recompensas de Amenazas para construir tu propio contenido SOC y compartirlo con toda la comunidad del Threat Detection Marketplace.