Desde el estallido de la guerra cibernética global, SOC Prime se mantiene en la primera línea ayudando a Ucrania y a sus aliados a defenderse de la agresión rusa. El 8 de diciembre de 2022, investigadores de CERT-UA recibieron información del departamento de ciberseguridad de la Organización Estatal de Transporte Ferroviario de Ucrania «Ukrzaliznytsia» sobre la distribución de correos electrónicos de phishing que se hacían pasar por el Servicio Estatal de Emergencias de Ucrania. Además, los hackers utilizaron un correo electrónico de dominio falso para disfrazar su actividad maliciosa. Los correos electrónicos de phishing utilizados en este ciberataque aplicaron un señuelo relacionado con el uso de drones iraníes Shahed-136.

Descripción del Malware DolphinCape: El último ataque cibernético contra las organizaciones estatales ucranianas

La última alerta CERT-UA#5683 detalla una nueva campaña maliciosa contra la Organización Estatal de Transporte Ferroviario de Ucrania «Ukrzaliznytsia», aprovechando el vector de ataque de correo electrónico de phishing y atribuido al colectivo de hackers UAC-0140. En este ataque, los actores de la amenaza distribuyen correos electrónicos con un señuelo en el asunto prometiendo desvelar información sobre cómo identificar los drones iraníes Shahed-136.

La cadena de infección se desencadena al abrir un archivo adjunto con señuelo que contiene un archivo RAR con un documento PPSX con código VBScript malicioso. Este último está diseñado para generar una tarea programada, así como para descifrar, crear y lanzar un script de PowerShell. Los hackers aplican un algoritmo de cifrado RC4 y una clave creada mediante una concatenación de cadenas del valor del atributo «Manager» y el nombre del archivo. El script malicioso de PowerShell aplica el componente BITS de Microsoft Windows para descargar archivos DLL y EXE y crear una tarea programada para lanzar estos últimos a través de una técnica de carga lateral de DLL.

El archivo DLL se identifica como el malware DolphinCape desarrollado con Delphi. Este software malicioso recopila información sobre el nombre de host, el nombre de usuario, la versión del sistema operativo, y exfiltra otros datos de las computadoras comprometidas, lanza archivos EXE y DLL, y muestra la lista de archivos y su carga. El malware DolphinCape también es capaz de capturar capturas de pantalla de las máquinas objetivo.

Detección de la campaña de malware DolphinCape por UAC-0140

Múltiples campañas de phishing siguen apuntando a la infraestructura crítica ucraniana y activos en línea a medida que la guerra se intensifica en el ámbito cibernético. Tras varios ataques masivos por el APT Armagedon (UAC-0010), la última alerta de CERT-UA revela otra campaña que utiliza el malware DolphinCape para atacar el sistema de transporte ucraniano. Dado que los hackers respaldados por Rusia frecuentemente prueban herramientas y enfoques maliciosos en el campo de batalla en Ucrania antes de expandir sus actividades globalmente, los profesionales de seguridad de todo el mundo necesitan una fuente confiable de contenido de detección para mantenerse proactivos y no dejar oportunidad para que los adversarios golpeen.

La plataforma Detection as Code de SOC Prime ofrece un conjunto de reglas Sigma curadas para identificar la actividad maliciosa relacionada cubierta en la alerta CERT-UA#5683 en las primeras etapas del ciclo de vida del ataque. Presiona el botón Explorar Detecciones y accede al conjunto de detección dedicado. Todas las reglas Sigma están alineadas con el marco de trabajo MITRE ATT&CK® y enriquecidas con un extenso contexto de amenazas cibernéticas, incluidos enlaces CTI, mitigaciones, binarios ejecutables y más metadatos relevantes. Las reglas de detección están empaquetadas con traducciones a las soluciones SIEM, EDR y XDR líderes en la industria.

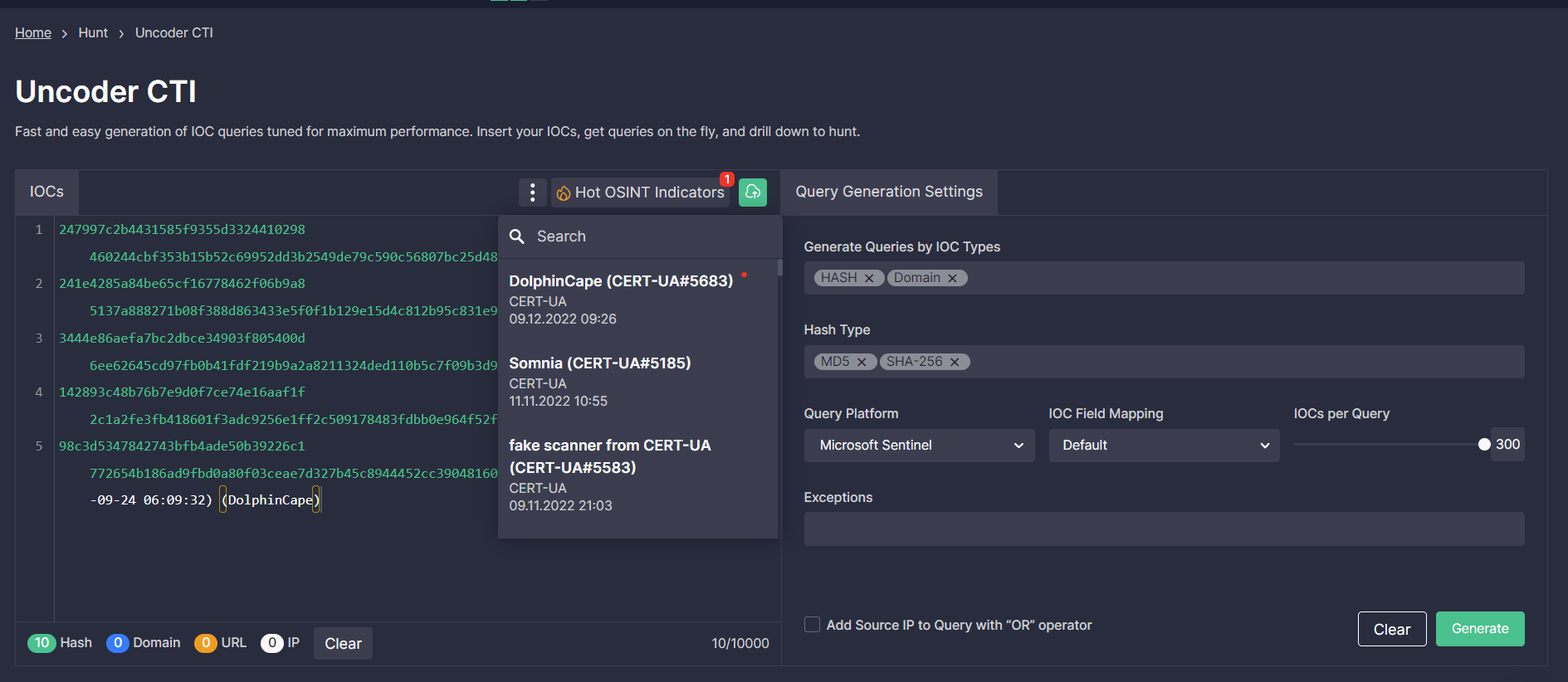

Los ingenieros de seguridad también pueden agilizar su búsqueda de amenazas relacionadas con la distribución del malware DolphinCape utilizando IOCs de archivos, hosts y redes cubiertos por la alerta CERT-UA#5683. Con la ayuda de Uncoder.CTI, los equipos pueden generar instantáneamente consultas IOC optimizadas para el rendimiento y profundizar en la búsqueda de amenazas relevantes en el entorno SIEM o XDR seleccionado.

Contexto MITRE ATT&CK®

Para explorar el contexto de MITRE ATT&CK relacionado con la distribución del malware DolphinCape por los actores de amenaza UAC-0140 en la última campaña de phishing contra Ucrania, consulte la tabla a continuación. Todas las reglas Sigma dedicadas están alineadas con MITRE ATT&CK abordando las tácticas y técnicas del adversario correspondientes: