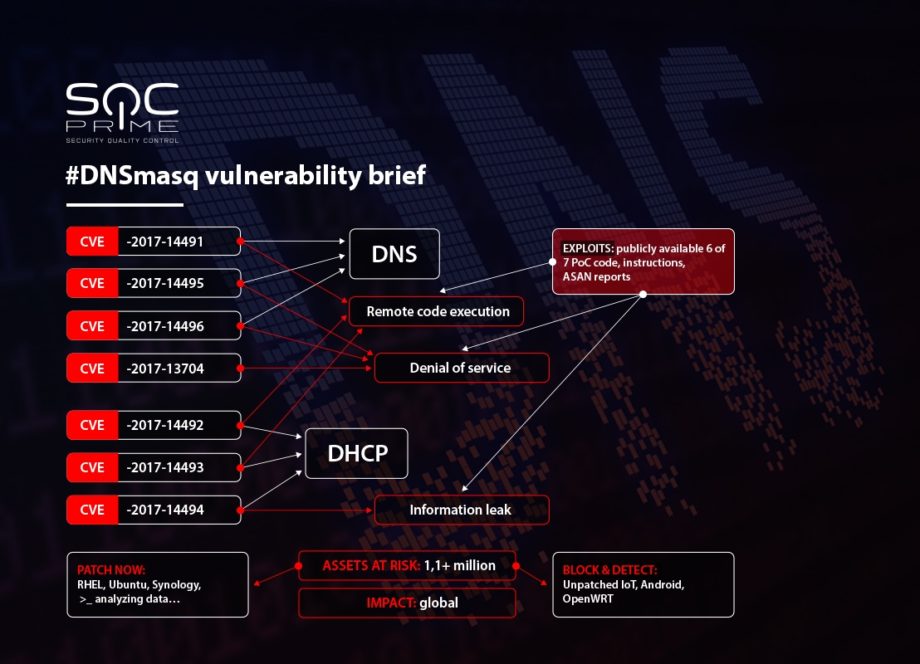

¡Buenas noticias a todos! Han pasado ya 10 días desde que Google Security liberó 7 vulnerabilidades críticas junto con el código de prueba de concepto de explotación para el popular servicio dnsmasq y el mundo sigue vivo tal como lo conocemos. ¿Cuánto tiempo durará esto? Si nos referimos al brote de WannaCry, pasa un tiempo desde que se libera una explotación pública hasta que ocurre un brote mundial. ¿O no es así? La explotación EternalBlue se liberó el 7 de eneroth junto con otras filtraciones «Lost in translation», por lo que fueron 5 meses antes del ataque WCry. Sin embargo, si recordamos la cronología exacta, podemos observar que a finales de abril había más de 1,7 millones de hosts infectados con la puerta trasera DoublePulsar, rastreables en línea escaneando el puerto 445 o simplemente mirando los datos de Shodan. Me gustaría referirme a Dan Tentler de PhobosGroup reportando una masiva infección de DoublePulsar el 19 de abrilth, iniciando los esfuerzos de escaneo y reportando los hallazgos. Y dado que WannaCry golpeó el 12 de mayoth pasaron exactamente 24 días desde el momento de la divulgación pública en decenas de miles de máquinas con puerta trasera hasta el día en que ocurrió el ataque. ¿Cómo se relaciona esto con la situación de Dnsmasq? Esta vez tuve un poco de libertad para hacer una imagen bonita que describa la amenaza: Con 3 vulnerabilidades RCE tenemos que tratar todas esas máquinas que ejecutan dnsmasq no parcheado como ya comprometidas y probablemente con puerta trasera. Y dado que hemos visto las capacidades de los adversarios de ejecutar un ataque global de WannaCry en 24 días, podemos prever que algo grande y malo ya puede estallar tan pronto como el 26 de octubre. O el 27th para traer otro divertido viernes para nosotros, la gente de infosec. También puede suceder más rápido, ya que dicen que “los atacantes siempre evolucionan”. Un escaneo y verificación sería útil para confirmar la hipótesis de la puerta trasera, pero primero midamos el tamaño del desastre que se avecina preguntando a Shodan. Aquí hay una consulta si desea verificar la exactitud: https://www.shodan.io/search?query=dnsmasq+!dnsmasq-2.76+!dnsmasq-2.78+!dnsmasq-2.77+!dnsmasq-2.79+!dnsmasq-2.8+!dnsmasq-2.9

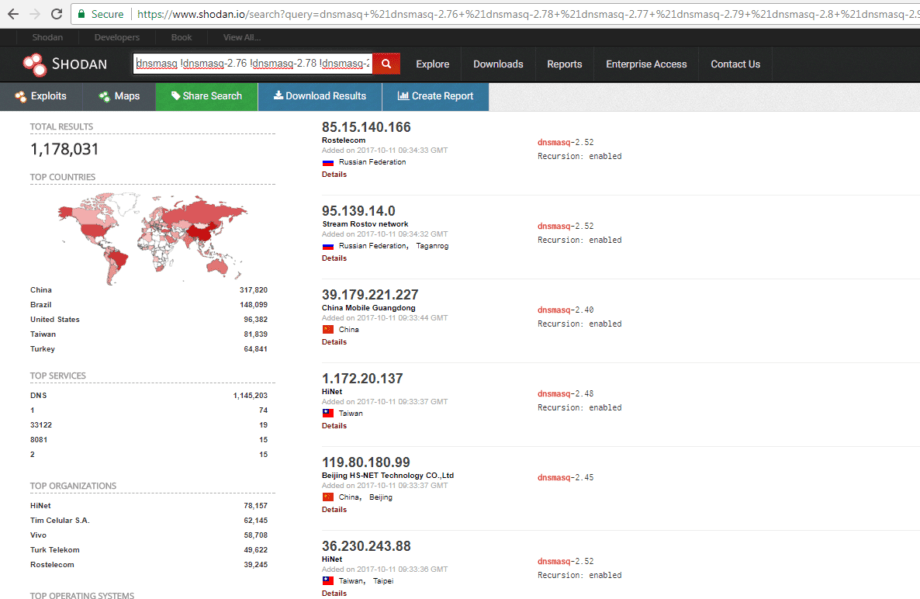

Con 3 vulnerabilidades RCE tenemos que tratar todas esas máquinas que ejecutan dnsmasq no parcheado como ya comprometidas y probablemente con puerta trasera. Y dado que hemos visto las capacidades de los adversarios de ejecutar un ataque global de WannaCry en 24 días, podemos prever que algo grande y malo ya puede estallar tan pronto como el 26 de octubre. O el 27th para traer otro divertido viernes para nosotros, la gente de infosec. También puede suceder más rápido, ya que dicen que “los atacantes siempre evolucionan”. Un escaneo y verificación sería útil para confirmar la hipótesis de la puerta trasera, pero primero midamos el tamaño del desastre que se avecina preguntando a Shodan. Aquí hay una consulta si desea verificar la exactitud: https://www.shodan.io/search?query=dnsmasq+!dnsmasq-2.76+!dnsmasq-2.78+!dnsmasq-2.77+!dnsmasq-2.79+!dnsmasq-2.8+!dnsmasq-2.9 Desde el 11 de octubreth, hay un total de 1,178,031 dispositivos que ejecutan una versión vulnerable de dnsmasq y eso es si no consideras que la versión 2.76 es vulnerable o probablemente objetivo de un ataque a gran escala. Anteriormente reporté los números sobre parches el 6 de octubreth y la cantidad de dispositivos vulnerables era de 1,131,229, ¡así que la cantidad de dispositivos no parcheados descubiertos por Shodan sigue aumentando!

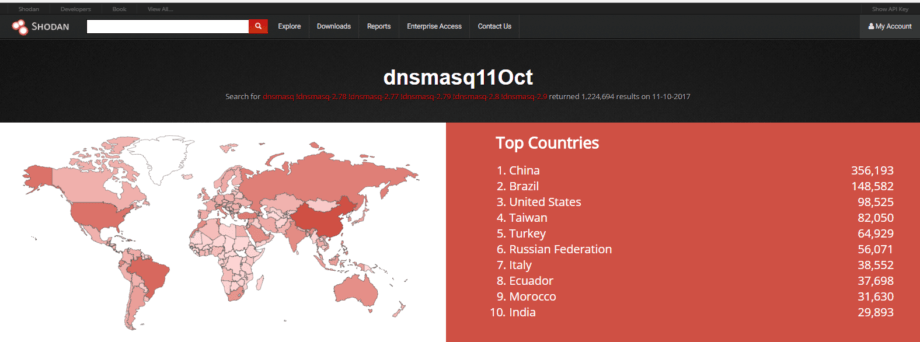

Desde el 11 de octubreth, hay un total de 1,178,031 dispositivos que ejecutan una versión vulnerable de dnsmasq y eso es si no consideras que la versión 2.76 es vulnerable o probablemente objetivo de un ataque a gran escala. Anteriormente reporté los números sobre parches el 6 de octubreth y la cantidad de dispositivos vulnerables era de 1,131,229, ¡así que la cantidad de dispositivos no parcheados descubiertos por Shodan sigue aumentando! ¿Quizás la advertencia de Google Security cayó en oídos sordos? Puede parecer que sí, sin embargo, si tomamos en cuenta los largos ciclos de gestión de parches en la empresa (¿existen para IoT?) y la gran cantidad de dispositivos Android que están fuera de soporte, la situación parece razonable. ¿El impacto es global? Puede encontrar respuestas en este informe de Shodan:

¿Quizás la advertencia de Google Security cayó en oídos sordos? Puede parecer que sí, sin embargo, si tomamos en cuenta los largos ciclos de gestión de parches en la empresa (¿existen para IoT?) y la gran cantidad de dispositivos Android que están fuera de soporte, la situación parece razonable. ¿El impacto es global? Puede encontrar respuestas en este informe de Shodan: ¿Por qué mencionamos Mirai? Fue un famoso botnet construido escaneando y haciendo un ejército de bots de dispositivos IoT inseguros aprovechando protocolos en texto claro como telnet y credenciales codificadas. Un adversario con tales capacidades tendrá pocos problemas para actualizar de un ataque de fuerza bruta a un RCE con código de explotación públicamente disponible. Sin embargo, si no sucede nada para el 27 de octubre significaría que dnsmasq será aprovechado por actores APT que se asegurarían de asegurar sus posiciones estableciendo persistencia (ver formas de hacerlo en MITRE ATT&CK) y operando en sigilo. Si vemos un repentino aumento en dnsmasq siendo parchado, sobrecartaría APT por todos lados. Es una forma lucrativa de entrar (y salir) para los actores APT ya que el tráfico DNS sigue siendo inseguro y no controlado en la mayoría de las organizaciones y puede ser fácilmente explotado para Comando & Control, Entrega y Exfiltración de Datos. Pase lo que pase, simplemente bloquee esos activos para estar seguro y despliegue algunos controles de detección, ya que hay muchas otras cosas maravillosas que hacer en ciberseguridad. Y si eres el orgulloso propietario de un dispositivo dnsmasq como parte de tu proyecto IoT en el trabajo o como tu enrutador en casa, ¡actualiza ese firmware hoy!

¿Por qué mencionamos Mirai? Fue un famoso botnet construido escaneando y haciendo un ejército de bots de dispositivos IoT inseguros aprovechando protocolos en texto claro como telnet y credenciales codificadas. Un adversario con tales capacidades tendrá pocos problemas para actualizar de un ataque de fuerza bruta a un RCE con código de explotación públicamente disponible. Sin embargo, si no sucede nada para el 27 de octubre significaría que dnsmasq será aprovechado por actores APT que se asegurarían de asegurar sus posiciones estableciendo persistencia (ver formas de hacerlo en MITRE ATT&CK) y operando en sigilo. Si vemos un repentino aumento en dnsmasq siendo parchado, sobrecartaría APT por todos lados. Es una forma lucrativa de entrar (y salir) para los actores APT ya que el tráfico DNS sigue siendo inseguro y no controlado en la mayoría de las organizaciones y puede ser fácilmente explotado para Comando & Control, Entrega y Exfiltración de Datos. Pase lo que pase, simplemente bloquee esos activos para estar seguro y despliegue algunos controles de detección, ya que hay muchas otras cosas maravillosas que hacer en ciberseguridad. Y si eres el orgulloso propietario de un dispositivo dnsmasq como parte de tu proyecto IoT en el trabajo o como tu enrutador en casa, ¡actualiza ese firmware hoy!

/Mantente seguro

p.d. acabamos de terminar de verificar todos los dispositivos 1,17K+ frente a nuestro feed de Tor y obtuvimos solo un acierto. Comenzamos a verificar IP’s vs IPVoid y VirusTotal y ya tenemos algunas IP confirmadas como maliciosas. Se están actualizando.

Contenido SIEM

ArcSight: básico and avanzadoQRadar: vota por básico y avanzadoSplunk: básico and avanzado