El 12 de enero de 2026, el equipo de CERT-UA divulgó una campaña de ciberespionaje dirigida contra las Fuerzas Armadas de Ucrania que abusó de la ingeniería social con temas de caridad para entregar el backdoor PLUGGYAPE. La actividad, observada entre octubre y diciembre de 2025, se atribuye con confianza media al actor de amenaza alineado con Rusia conocido como Void Blizzard (Laundry Bear), rastreado por CERT-UA como UAC-0190.

Detectar Ataques de UAC-0190 Aprovechando el Malware PLUGGYAPE Contra Ucrania

A medida que Ucrania se acerca al quinto año de la invasión a gran escala de Rusia, el volumen y la intensidad de las campañas cibernéticas ofensivas dirigidas a Ucrania y sus aliados se mantienen excepcionalmente altos. Los investigadores de seguridad estiman que aproximadamente 40 grupos APT alineados con Rusia atacaron Ucrania en la primera mitad de 2023, con el número y la sofisticación de las intrusiones aumentando constantemente. En este último caso, las Fuerzas Armadas de Ucrania fueron el blanco de una campaña maliciosa atribuida a UAC-0190, que dependía del despliegue del backdoor PLUGGYAPE.

Regístrese en la Plataforma de SOC Prime para mantenerse al tanto de la actividad maliciosa vinculada a UAC-0190 y PLUGGYAPE. El equipo de SOC Prime ha lanzado recientemente un conjunto curado de reglas de detección que abordan la campaña en curso del grupo contra los sectores de defensa y gobierno cubiertos en la alerta CERT-UA#19092. Haga clic en el botón Explorar Detecciones para acceder a las detecciones relevantes enriquecidas con CTI nativo de IA, mapeadas al marco MITRE ATT&CK®, y compatible con docenas de tecnologías SIEM, EDR y Data Lake.

Los ingenieros de seguridad también pueden usar la etiqueta “CERT-UA#19092” basada en el identificador de alerta relevante de CERT-UA para buscar directamente la pila de detección y rastrear cualquier cambio de contenido. Para obtener más reglas para detectar ataques relacionados con la actividad del adversario UAC-0190, los equipos de seguridad pueden buscar en la biblioteca del Mercado de Detección de Amenazas utilizando las etiquetas «UAC-0190,» “Void Blizzard,” o “Laundry Bear” basándose en el identificador del grupo, así como la etiqueta «Pluggyape.v2» que aborda las herramientas ofensivas utilizadas por los actores de amenazas en la última campaña.

Además, los usuarios pueden referirse a un elemento de Amenazas Activas relevante para acceder al resumen de IA, las reglas de detección relacionadas, las simulaciones y el flujo de ataque en un solo lugar.

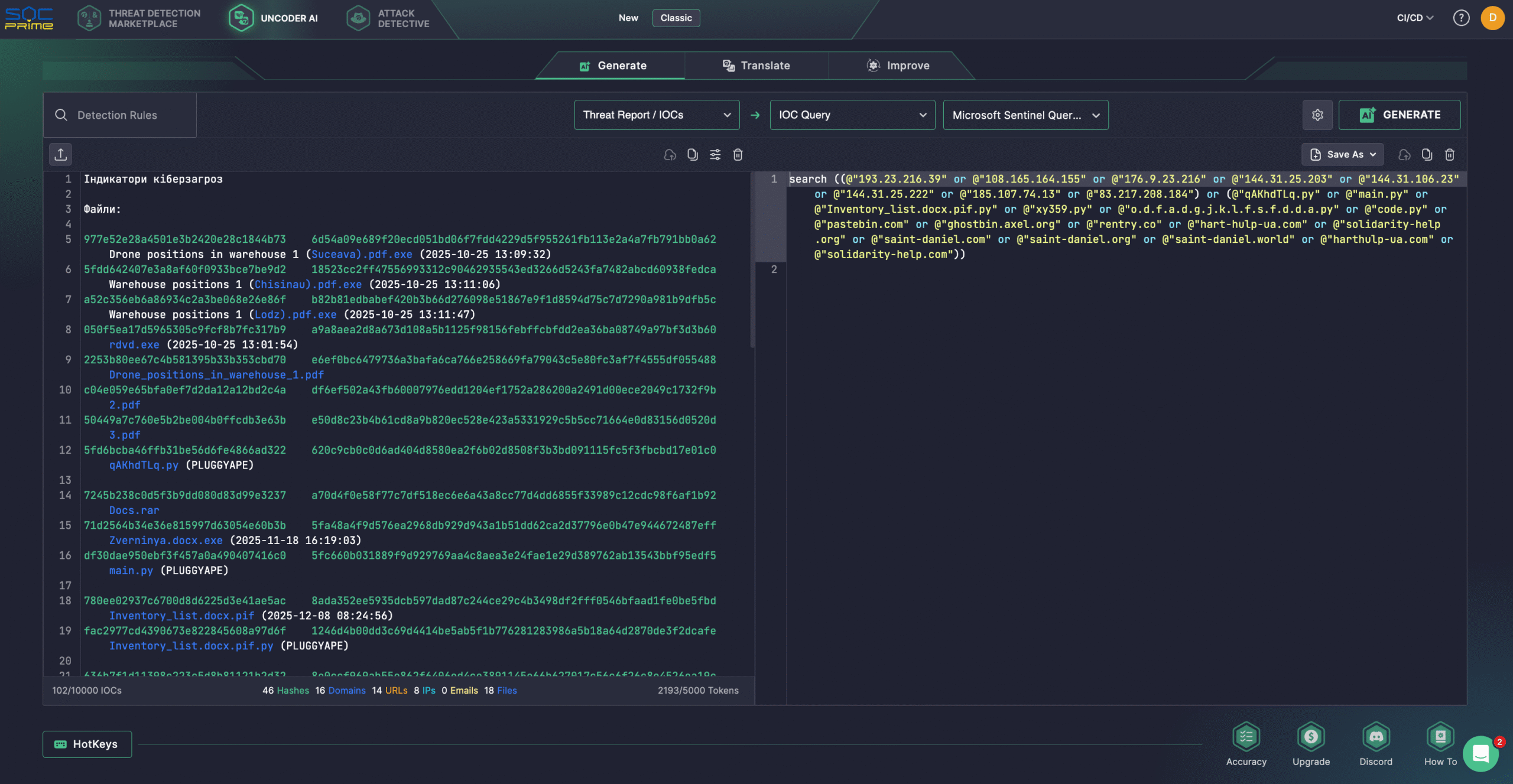

Los equipos de seguridad también pueden confiar en Uncoder AI para crear detecciones a partir de informes de amenazas en bruto, documentar y optimizar el código, y generar Flujo de Ataques. Aprovechando la inteligencia de amenazas de la última alerta de CERT-UA, los equipos pueden convertir automáticamente los IOC en consultas personalizadas listas para búsqueda en el entorno SIEM o EDR seleccionado.

Analizando la Actividad Maliciosa de UAC-0190 Cubierta en la Alerta CERT-UA#19092

Entre octubre y diciembre de 2025, en coordinación con el Equipo de Respuesta a Incidentes Cibernéticos de las Fuerzas Armadas de Ucrania, CERT-UA investigó una serie de ciberataques dirigidos contra miembros de las Fuerzas Armadas de Ucrania. La actividad se llevó a cabo bajo el disfraz de organizaciones benéficas legítimas y dependía del despliegue del backdoor PLUGGYAPE.

Para iniciar la cadena de infección, los adversarios contactaron a las víctimas a través de aplicaciones de mensajería populares, como Signal y WhatsApp, alentándolas a visitar un sitio web que usurpaba una fundación benéfica conocida. Se les solicitó descargar los llamados “documentos”, que en realidad eran archivos ejecutables maliciosos, distribuidos con mayor frecuencia dentro de archivos protegidos por contraseña. En algunos casos, el ejecutable se entregó directamente a través del mensajero y comúnmente utilizaba la extensión engañosa “.docx.pif”. El archivo PIF era un ejecutable empaquetado con PyInstaller, y la carga útil incrustada estaba escrita en Python e identificada como el backdoor PLUGGYAPE.

Notablemente, iteraciones anteriores de la campaña, observadas en octubre de 2025, utilizaron ejecutables con la extensión “.pdf.exe”. Estos archivos actuaban como cargadores responsables de descargar un intérprete de Python y una versión temprana de PLUGGYAPE desde plataformas públicas como Pastebin.

A partir de diciembre de 2025, CERT-UA identificó una versión significativamente mejorada y ofuscada del malware, designada PLUGGYAPE.V2. Esta versión introdujo soporte para el protocolo MQTT para comunicaciones de comando y control e implementó múltiples verificaciones de anti-análisis y anti-virtualización destinadas a evadir la detección y la ejecución en sandbox.

CERT-UA destaca la continua evolución del panorama de amenazas cibernéticas, señalando que el acceso inicial depende cada vez más de canales de comunicación confiables, incluidas cuentas de usuario legítimas, números de teléfono móvil ucranianos y el uso de texto, voz y comunicaciones de video en ucraniano. En muchos casos, los atacantes demuestran conocimiento detallado del individuo u organización objetivo. Como resultado, las plataformas de mensajería ampliamente utilizadas en dispositivos móviles y estaciones de trabajo se han convertido en un vector primario para la entrega de malware.

Para minimizar los riesgos de intentos de explotación, confíe en la Plataforma de Inteligencia de Detección Nativa de IA de SOC Prime, que equipa a los equipos SOC con tecnologías de vanguardia y la mejor experiencia en ciberseguridad para mantenerse por delante de las amenazas emergentes mientras mantienen la efectividad operativa.

Contexto de MITRE ATT&CK

Aprovechar MITRE ATT&CK ofrece una visión profunda de la última campaña maliciosa UAC-0190 contra Ucrania. La tabla a continuación muestra todas las reglas Sigma relevantes mapeadas a las tácticas, técnicas y sub-técnicas asociadas a ATT&CK. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution Command and Scripting Interpreter: Python (T1059.006) User Execution: Malicious Link (T1204.001) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Discovery System Information Discovery (T1082) Command and Control Application Layer Protocol: Web Protocols (T1071.001)