Hola, hoy hablaremos sobre los métodos de detección para la nueva versión de BlackEnergy (¿4.0?) usando el módulo de Cumplimiento de Políticas de QualysGuard.

Según los resultados de nuestra investigación así como algunos otros informes que se publicarán más adelante, encontramos algunos signos comunes de ataque, conocidos como IOC (Indicador de Compromiso) y logramos probarlos usando el módulo mencionado anteriormente.Los IOCs se basaron en el análisis del comportamiento de los sistemas infectados y el hecho de que el malware se configuraba individualmente para cada ataque. Los IOCs se dividieron en 5 grupos según los siguientes criterios:

- Grupo 1 – comportamiento sospechoso – necesidad de pruebas manuales adicionales (agradecemos los archivos de muestra correctos que activaron falsos positivos – podremos expandir los controles y reducir el número de falsos positivos, por favor envíenoslos por correo electrónico).

- Grupo 2 – infección confirmada;

- Grupo 3 – una probabilidad muy alta de compromiso

- Grupo 4 – una probabilidad muy alta de compromiso

- Grupo 5 – alta probabilidad de compromiso

Podemos afirmar que la presencia de dos o más controles de los Grupos 3, 4, 5 es una prueba de compromiso del sistema. Verificamos qué archivos y configuraciones del sistema fueron cambiados y en base a este análisis creamos un Control Definido por el Usuario (UDC) para Cumplimiento de Políticas de Qualys.

Los controles se pueden dividir en 5 grupos:

- El primer grupo incluye controles que verifican los hashes específicos de archivos para el cumplimiento con los valores de referencia.

- El segundo grupo de controles verifica los archivos por los hashes de malware conocidos;

- El tercer grupo busca el archivo svchost.exe en ubicaciones no típicas para él;

- El cuarto grupo de controles verifica la existencia de configuraciones de registro conocidas no de referencia;

- El quinto grupo verifica los parámetros de inicio de los servicios conocidos que pueden indicar una infección.

- Echemos un vistazo más de cerca a los resultados de las verificaciones de control de cada grupo.

- Si nota inconsistencias en Grupo 1, debe verificar dos veces la firma del archivo o simplemente su existencia.

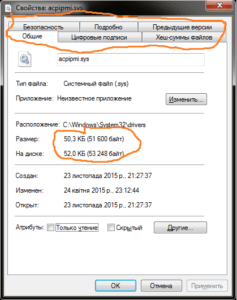

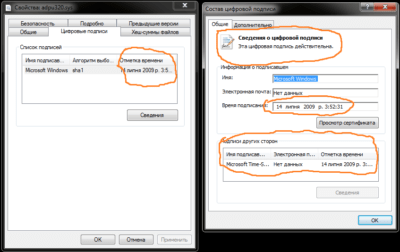

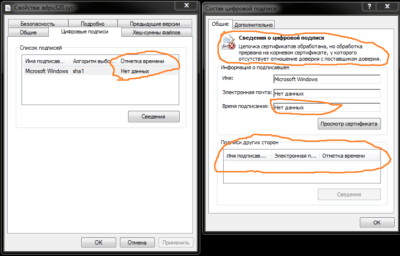

La firma del malware acpipme.sys se ve así: Si bien generalmente no hay firma para el archivo de referencia

Si bien generalmente no hay firma para el archivo de referencia acpipmi.sys:

Los otros archivos de referencia tienen una firma como esta:

Los otros archivos de referencia tienen una firma como esta: Y este es un controlador típico con puerta trasera BE con certificado autofirmado:

Y este es un controlador típico con puerta trasera BE con certificado autofirmado:

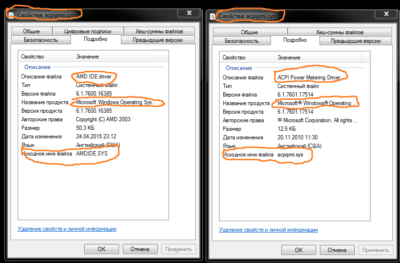

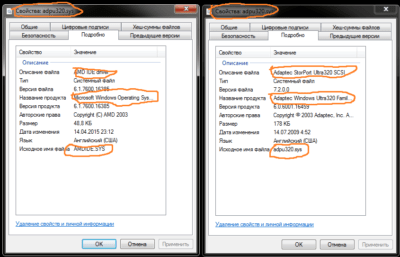

También preste atención a la descripción de los detalles del archivo para cualquier inconsistencia o discrepancia, por ejemplo, a la izquierda puede ver una captura de pantalla del archivo infectado y a la derecha un archivo de referencia:

También preste atención a la descripción de los detalles del archivo para cualquier inconsistencia o discrepancia, por ejemplo, a la izquierda puede ver una captura de pantalla del archivo infectado y a la derecha un archivo de referencia: Y aquí hay otra comparación, el archivo infectado está a la izquierda y el de referencia a la derecha.

Y aquí hay otra comparación, el archivo infectado está a la izquierda y el de referencia a la derecha.

- Si nota inconsistencias en Grupo 2, tiene una de las muestras conocidas del dropper BlackEnergy.

- Si nota inconsistencias en la ubicación del archivo del Grupo 3, hay una alta probabilidad de que su sistema esté bajo ataque y debe seguir nuestras recomendaciones.

- Si encuentra la clave de registro en cuestión (Grupo 4), hay una alta probabilidad de que su sistema esté infectado, es necesario tomar medidas contrarrestantes urgentes.

- Si encuentra incumplimiento de la política en Grupo 5, verifique con los administradores del sistema las causas del comportamiento atípico de los servicios.

Para analizar los sistemas sospechosos (y estos pueden ser cualquier equipo con Windows) usted necesita descargar los controles listados al final del artículo, crear una política y realizar un escaneo por QualysGuard Cumplimiento de Políticas. Aquí hay una guía paso a paso:

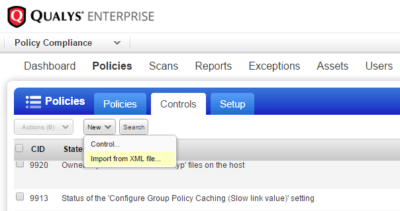

- Importar el CID (nombrado en los documentos como Control Definido por el Usuario (UDC)).

Se agregarán nuevos controles a la lista de controles, sus números procederán en secuencia directa, para verlos puede ordenar la lista de CID por la columna Creado. - Cree una política que incluya el CID importado anteriormente.

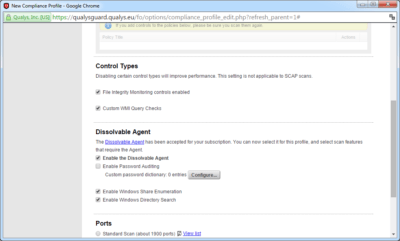

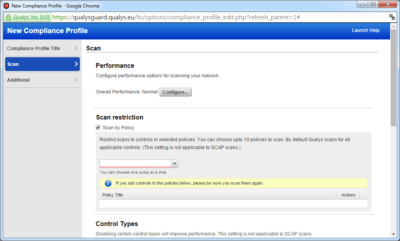

- Configure la configuración del perfil de escaneo como se muestra en la captura de pantalla.

- Para un escaneo rápido de toda la infraestructura puede seleccionar Escanear por Política y llevar a cabo solo las pruebas relevantes, esto acelerará considerablemente el escaneo. Pero siempre vale la pena recordar que no será posible construir otros informes a partir de los resultados del escaneo, en tales casos recomendamos realizar un escaneo completo, considerando que toma alrededor de 5 minutos para cada host en condiciones normales de carga de red y sin considerar el multiprocesamiento del escáner.

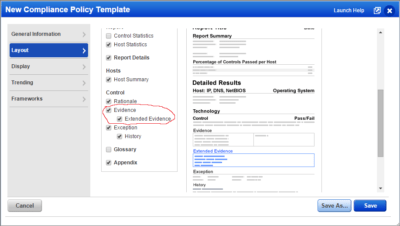

- Al crear una plantilla de informe es necesario marcar esta casilla para ver el tamaño del archivo en el informe.

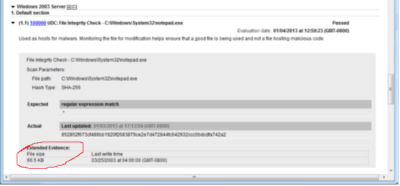

- Al ver el informe preste atención no solo a la coincidencia de hash sino también al tamaño de los archivos y a todas las especificaciones de control mencionadas anteriormente.

Si el archivo es mayor de 25 KB (o para algunos archivos > 150KB) es motivo de preocupación.

Si el archivo es mayor de 25 KB (o para algunos archivos > 150KB) es motivo de preocupación.

Estaremos agradecidos de recibir su retroalimentación, ¡buena caza!

Cuídese.P.D. Puede descargar todos los UDC mencionados en el archivo zip a continuación. La cuenta de prueba de Cumplimiento de Políticas de QualysGuard se puede solicitar aquí.