Con el panorama de amenazas cibernéticas en constante cambio y la creciente sofisticación del kit de herramientas del adversario, el intercambio de información entre expertos en ciberseguridad es de valor primordial.

El 25 y 26 de enero de 2023, la comunidad global de defensores cibernéticos dio la bienvenida a la sexta conferencia JSAC2023 para analistas de seguridad destinada a impulsar su experiencia en el campo. Este evento anual de ciberseguridad reúne a ingenieros en un solo lugar para fomentar un intercambio de conocimientos prolífico centrado en el análisis y la respuesta a incidentes.

En el Día 1 de la Conferencia, Toru Yamashige, Yoshihiro Nakatani y Keisuke Tanaka, representando a la empresa japonesa de software de ciberseguridad, Trend Micro, hablaron sobre herramientas desarrolladas y distribuidas comercialmente para operaciones generales de TI explotadas por ransomware operado por humanos. En esta presentación, el equipo de Trend Micro cubrió casos de uso reales, arrojó algo de luz sobre lo que hay detrás de las herramientas legítimas abusadas y compartió consejos sobre cómo prevenir ataques cibernéticos aprovechando este kit de herramientas.

Reglas Sigma para Detectar Ataques que Abusan de Herramientas Legítimas

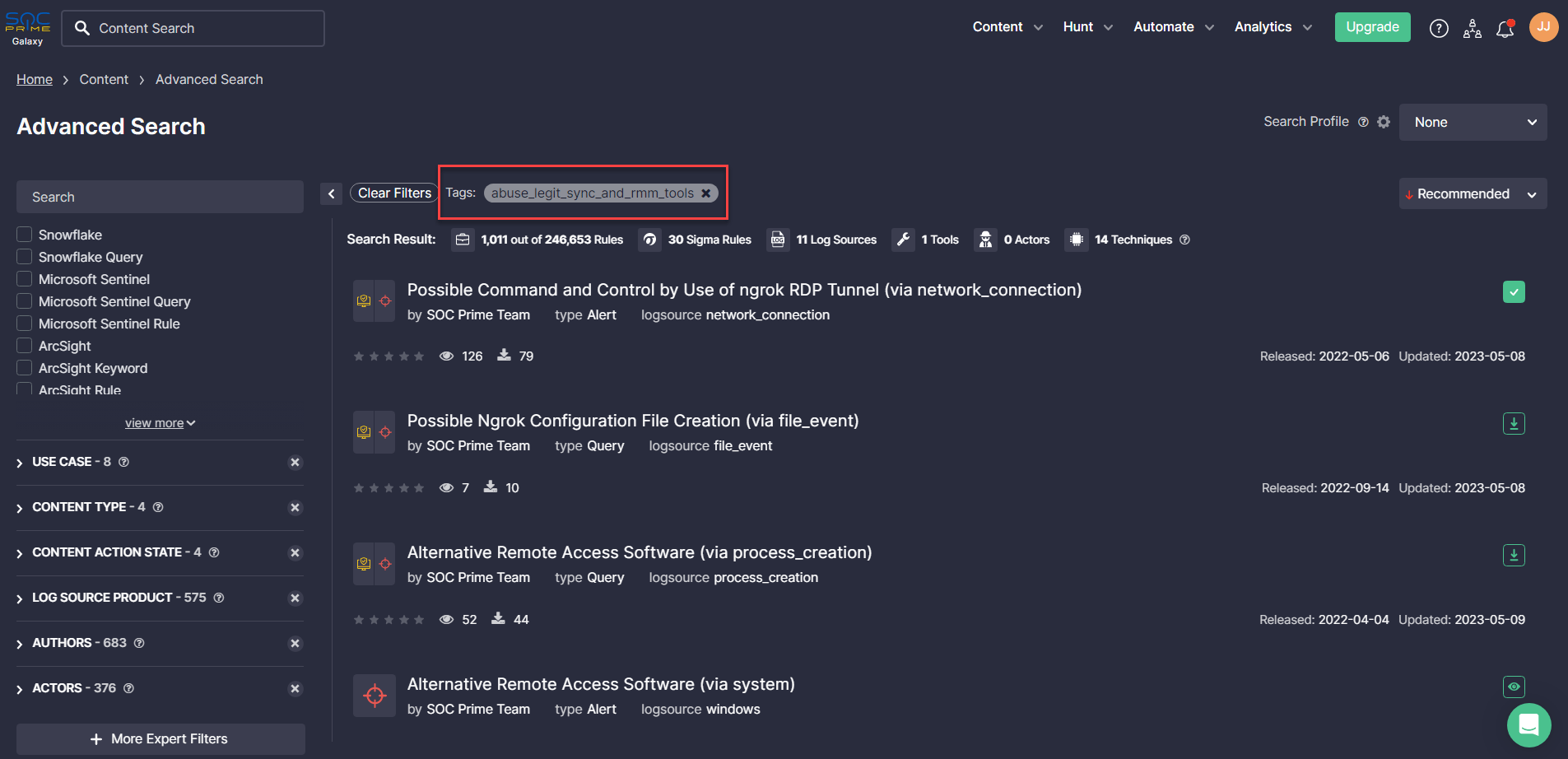

Los adversarios detrás del ransomware operado por humanos a menudo explotan herramientas legítimas como un medio para evadir los mecanismos de defensa. El equipo de SOC Prime recopila un conjunto de reglas Sigma relevantes para ayudar a las organizaciones a detectar de manera proactiva ataques cibernéticos que abusan de herramientas comerciales legítimas, como el software de gestión remota y el software de copia de seguridad/sincronización. Para una búsqueda de contenido de detección optimizada, todas las reglas se filtran por la etiqueta correspondiente “abuse_legit_sync_and_rmm_tools”. Las detecciones están alineadas con el marco de trabajo MITRE ATT&CK v12 abordando 14 técnicas de adversarios y se pueden aplicar en más de 28 soluciones SIEM, EDR y XDR.

Haga clic en el Explorar Detecciones botón a continuación para acceder a las reglas Sigma mencionadas anteriormente y estar completamente equipado contra ataques cibernéticos de este tipo. Sumérjase en el contexto de la amenaza cibernética, incluidas las referencias ATT&CK y CTI, las mitigaciones y los binarios ejecutables para mantenerse siempre informado.

Tenga en cuenta que las reglas Sigma mencionadas anteriormente serán más efectivas y menos propensas a generar falsos positivos al aplicar filtros adicionales ya configurados y adaptados a las necesidades de la empresa. Por ejemplo, para la empresa que utiliza TeamViewer, es necesario hacer ciertas excepciones que pueden ser aceptables para una organización pero no relevantes para otra.

Analizando los Ataques Cibernéticos que Abusan de Herramientas Legítimas en Campañas de Ransomware Operado por Humanos

Según Check Point, los operadores de ransomware han cambiado en gran medida al ransomware operado por humanos debido a su mayor control y rentabilidad. El ransomware operado por humanos es instalado y ejecutado en un sistema objetivo por un atacante que obtiene acceso al entorno y despliega el ransomware en la ubicación elegida para un mayor impacto. Por lo tanto, los ataques de ransomware operados por humanos pueden ser más impactantes y dirigidos.

Uno de los ejemplos de ransomware operado por humanos puede ser Ransom X, que abre una consola después de la ejecución que muestra información a los adversarios mientras está funcionando y que es capaz de desactivar herramientas de acceso remoto, software de seguridad, bases de datos y servidores de correo para dar a los atacantes luz verde para comprometer aún más los datos en los sistemas objetivo y propagar la infección.

El 25 de enero, expertos en ciberseguridad de Trend Micro compartieron sus conocimientos sobre ataques cibernéticos que abusan de herramientas comerciales legítimas y cómo defenderse contra dichas intrusiones durante la conferencia anual JSAC2023 para analistas de seguridad celebrada en Japón.

El 13 de marzo de 2023, JPCERT/CC emitió una visión general de las presentaciones realizadas en JSAC2023 desde el primer día del evento, incluyendo los puntos destacados del informe de Trend Micro. Los oradores compartieron ejemplos de explotación real de herramientas legítimas de gestión remota, como Atera, Remote Utilities, Ngrok, o AnyDesk, junto con utilidades de uso compartido de archivos basadas en la nube similares a RCLONE y MEGA TOOLS que pueden ser abusadas en campañas de ransomware operado por humanos.

Según Trend Micro, las medidas de contrapeso más efectivas contra ataques cibernéticos que aprovechan tal kit de herramientas pueden ser el control del destino de la comunicación, así como el monitoreo y visualización exhaustiva de la instalación y ejecución de aplicaciones.

A lo largo de 2021-2023, el ransomware continúa siendo una de las tendencias dominantes en el panorama de amenazas cibernéticas, ilustrado por la creciente sofisticación de las intrusiones y un número rápidamente creciente de afiliados de ransomware. Por lo tanto, la detección proactiva es clave para fortalecer la postura de ciberseguridad de la organización. Obtenga más de 650 reglas Sigma para identificar ataques de ransomware actuales y emergentes y mantenerse siempre un paso adelante de los adversarios. Alcance 30+ reglas gratis o adquiera todo el stack de detección bajo demanda en http://my.socprime.com/pricing.