Los hackers chinos están en aumento, apuntando cada vez más a organizaciones en todo el mundo con técnicas sofisticadas y cadenas de ataque en múltiples etapas. Campañas recientes, como UNC5221 que apuntan a organizaciones legales y tecnológicas de EE.UU. con el backdoor BRICKSTORM, y UNC6384, que apuntó a diplomáticos con el malware PlugX, ilustran la creciente habilidad y persistencia de estos actores.

En agosto de 2025, investigadores de seguridad observaron una nueva campaña en la que actores vinculados a China explotaron la técnica de envenenamiento de registros (inyección de registros) para instalar una shell web China Chopper en un servidor web. Aprovechando ANTSWORD para el acceso, los hackers luego desplegaron Nezha, una herramienta de monitoreo de código abierto legítima, para ejecutar comandos antes de finalmente entregar Gh0st RAT, marcando el primer uso reportado públicamente de Nezha en compromisos de servidores web.

Detectar Ataques de Nezha

El Informe Global de Amenazas 2025 de CrowdStrike destaca el ritmo acelerado de las operaciones cibernéticas vinculadas a China, informando un aumento del 150% en la actividad patrocinada por el estado y hasta un 300% de aumento en ataques dirigidos contra servicios financieros, medios, manufactura y sectores industriales. La última campaña que abusa de Nezha con fines maliciosos refleja esta tendencia, demostrando cómo estos actores de amenaza continúan innovando y expandiendo sus capacidades.

Regístrese en la Plataforma SOC Prime para aprovechar un extenso mercado de más de 600,000 reglas de detección y consultas que pueden utilizarse en soluciones líderes de análisis de seguridad, inteligencia de amenazas nativa de IA y capacidades avanzadas de ingeniería de detección. La Plataforma SOC Prime selecciona un stack de detección relevante para ayudar a las organizaciones globales a protegerse contra ataques relacionados con China que abusan de Nezha.

Haga clic en el Explorar Detecciones botón para acceder a un conjunto de reglas de comportamiento mapeadas al marco MITRE ATT&CK® , junto con IOCs y reglas generadas por IA, compatibles con múltiples plataformas SIEM, EDR y Data Lake en uso.

Para agilizar la investigación de amenazas, los expertos en seguridad pueden utilizar Uncoder AI, un IDE y copiloto para la ingeniería de detección. Con Uncoder, los defensores pueden convertir instantáneamente IOCs en consultas personalizadas de búsqueda, crear código de detección a partir de informes de amenazas en bruto, generar diagramas de Flujo de Ataques, habilitar la predicción de etiquetas ATT&CK, aprovechar la optimización de consultas impulsada por IA y traducir contenido de detección en múltiples plataformas.

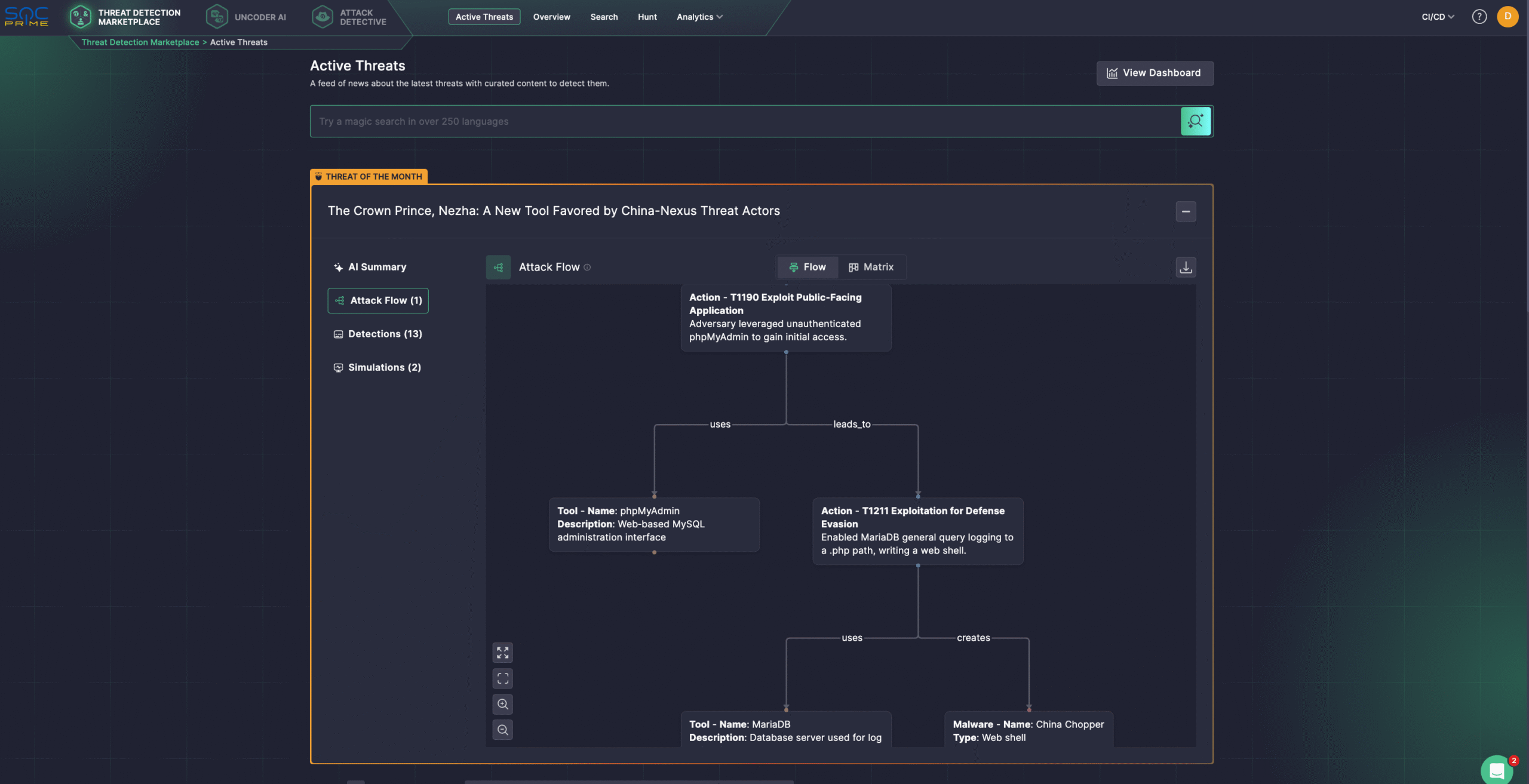

El equipo de SOC Prime ha nombrado a los ataques Nezha como la Amenaza del Mes para octubre de 2025. Los profesionales de seguridad pueden visitar la Amenazas Activas página en la Plataforma SOC Prime para acceder a todo lo incluido: reglas basadas en comportamiento, IOCs, detecciones de IA, Flujo de Ataques, resumen de IA y simulaciones avanzadas, todo completamente gratuito como parte de la Amenaza del Mes.

Analizando Ataques de Nezha para Desplegar Gh0st RAT

El último informe de Huntress detalla una campaña maliciosa generalizada por actores de amenaza relacionados con China, quienes han explotado la herramienta de monitoreo de código abierto legítima Nezha para entregar el malware Gh0st RAT. La evidencia muestra que Nezha se utilizó durante compromisos de más de 100 máquinas víctimas principalmente en Taiwán, Japón, Corea del Sur y Hong Kong. También se observaron concentraciones menores de ataques en Singapur, Malasia, India, el Reino Unido, EE.UU., Colombia, Laos, Tailandia, Australia, Indonesia, Francia, Canadá, Argentina, Sri Lanka, Filipinas, Irlanda, Kenia y Macao.

Nezha está disponible públicamente y se comercializa como una herramienta ligera de monitoreo de servidores y gestión de tareas, pero en esta campaña, se reutilizó para facilitar actividades maliciosas tras las intrusiones web.

La cadena de ataques comenzó con la explotación de un panel phpMyAdmin públicamente expuesto y vulnerable. Los atacantes configuraron el idioma de la interfaz a chino simplificado, y mientras esto fue el único punto de entrada observado, los metadatos de las instalaciones de Nezha exploradas por los investigadores indican que probablemente se utilizaron métodos adicionales para obtener acceso inicial a sistemas que no ejecutaban phpMyAdmin.

Después de obtener acceso, los actores chinos aprovecharon la interfaz de consulta SQL del servidor para ejecutar rápidamente múltiples comandos SQL, dejando caer finalmente una shell web PHP en un directorio accesible por internet. Al habilitar el registro general de consultas y nombrar el archivo de registro con una extensión .php, la shell web pudo ser ejecutada directamente a través de solicitudes POST.

El acceso a través de la shell web ANTSWORD permitió a los actores relacionados con China realizar un reconocimiento en los servidores comprometidos, incluyendo la ejecución del comando whoami para determinar los privilegios del servidor web. Esta información se utilizó para guiar el despliegue del agente Nezha de código abierto. Una vez instalado, el agente Nezha proporcionó control remoto completo sobre el host infectado conectándose a un servidor de comando y control externo (“c.mid[.]al”), permitiendo a los atacantes ejecutar comandos y orquestar las etapas subsiguientes de la campaña.

El agente Nezha se utilizó para ejecutar scripts interactivos de PowerShell, que modificaron configuraciones del sistema para crear exclusiones en Microsoft Defender Antivirus, asegurando la persistencia y reduciendo la probabilidad de detección. Estos scripts luego desplegaron Gh0st RAT a través de un cargador y dropper, que manejaron la configuración, instalación y ejecución de la carga principal del malware. Este proceso de múltiples etapas ilustra la habilidad de los atacantes para combinar herramientas legítimas con scripts personalizados para evadir defensas, mantener la persistencia y lograr objetivos operativos. La campaña resalta la creciente tendencia de actores de amenaza relacionados con China de abusar de herramientas disponibles públicamente, como Nezha, para expandir sus capacidades de ataque y apuntar a una amplia gama de organizaciones globales.

Con los grupos de hackers chinos adoptando en gran medida nuevas tácticas ofensivas y aumentando la sofisticación de sus ataques, se insta a las organizaciones a fortalecer defensas proactivas para identificar amenazas en las primeras etapas de ataque y proteger su postura de ciberseguridad en general. Al aprovechar la suite completa de productos de SOC Prime respaldada por la mejor experiencia en ciberseguridad, IA, capacidades automatizadas e inteligencia de amenazas en tiempo real, las organizaciones pueden defenderse proactivamente contra ataques APT y otras amenazas críticas que anticipan más.