The UAC-0200 grupo de hackers resurge en el ámbito de amenazas cibernéticas. CERT-UA ha identificado recientemente un aumento en ciberataques dirigidos tanto contra empleados de empresas de la industria de defensa como contra miembros individuales de las Fuerzas Armadas de Ucrania aprovechando DarkCrystal RAT (DCRAT).

Detectar ataques UAC-0200 cubiertos en la alerta CERT-UA#14045

Siguiendo los últimos UAC-0173 ataques aprovechando DARKCRYSTAL RAT contra notarios ucranianos, un actor de amenaza distinto – rastreado con el identificador UAC-0200 – depende de este malware, esta vez para atacar a las Fuerzas Armadas de Ucrania.

Regístrese en SOC Prime Platform y acceda a un conjunto curado de reglas Sigma que ayudan a los defensores cibernéticos a frustrar proactivamente los ataques UAC-0200 cubiertos en la CERT-UA#14045 alerta. Haga clic Explore Detectores para profundizar inmediatamente en una colección relevante de algoritmos de detección compatibles con docenas de soluciones SIEM, EDR y Data Lake, mapeados a MITRE ATT&CK®, y enriquecidos con inteligencia de amenazas en profundidad.

Los profesionales de ciberseguridad también pueden aplicar las etiquetas “UAC-0200” y “CERT-UA#14045” para buscar en SOC Prime Platform con un filtrado más preciso que ayude a encontrar contenido de detección adicional relacionado con las operaciones ofensivas del actor de amenazas.

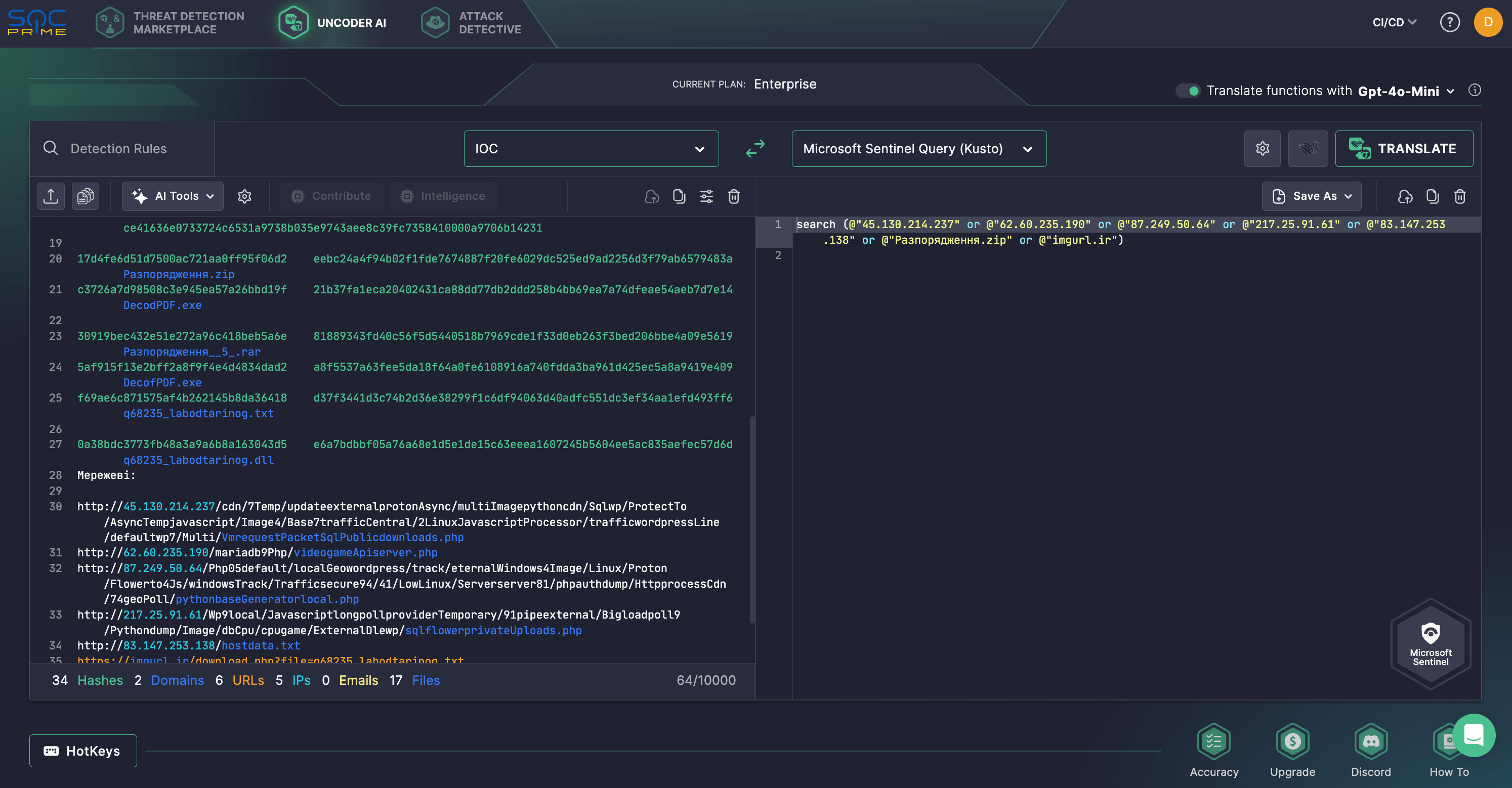

Los usuarios de la plataforma SOC Prime también pueden usar Uncoder AI para acelerar la coincidencia de IOC y ayudar a los defensores a realizar búsquedas retrospectivas. El IDE privado y copiloto de IA para la ingeniería de detección permite convertir IOCs relacionados con la actividad UAC-0200 desde el informe CERT-UA relevante a consultas personalizadas listas para buscar amenazas potenciales en su entorno SIEM o EDR.

Análisis de la actividad UAC-0200 usando DarkCrystal RAT

El 18 de marzo de 2025, CERT-UA lanzó una nueva alerta, CERT-UA#14045, advirtiendo a los defensores sobre la creciente actividad de ciberespionaje contra organizaciones del sector de la industria de defensa y miembros individuales de las Fuerzas Armadas de Ucrania.

A principios de la primavera de 2025, se descubrió que se distribuían mensajes con archivos a través del mensajero Signal, afirmando contener un informe de una reunión. En algunos casos, los mensajes eran enviados por cuentas comprometidas de contactos ya en la lista del destinatario, atrayendo a las víctimas a abrirlos. Estos últimos contenían típicamente un archivo PDF y un archivo ejecutable clasificado como DarkTortilla, un cargador diseñado para descifrar y lanzar (también vía inyección) la herramienta de control remoto Dark Crystal RAT (DCRAT). remote control tool.

Se ha vinculado al colectivo de hackers UAC-0200 con ciberataques dirigidos contra Ucrania desde al menos el verano de 2024. Notablemente, a principios de junio de 2024, los adversarios atacaron organizaciones gubernamentales, militares y agencias de defensa en otra campaña utilizando herramientas ofensivas similares. También armaron el mensajero Signal para propagar malware DarkCrystal RAT. Desde febrero de 2025, el contenido de dichos mensajes de señuelo se ha centrado en vehículos aéreos no tripulados (UAV), sistemas de guerra electrónica, y diversos temas relacionados con la defensa y el ámbito militar.

El uso de mensajeros populares, tanto en dispositivos móviles como en ordenadores, expande significativamente la superficie de ataque, particularmente al crear canales de comunicación no controlados que eluden medidas de seguridad, lo que requiere de una ultra-respuesta por parte de los defensores. Aprovechando SOC Prime Platform para la defensa cibernética colectiva, las organizaciones en múltiples vectores industriales pueden defenderse proactivamente contra ataques sofisticados que dependen de diversas técnicas de evasión de detección para mejorar su postura de ciberseguridad.

Contexto MITRE ATT&CK®

Aprovechar MITRE ATT&CK proporciona visibilidad detallada sobre el contexto de la última operación de ciberespionaje UAC-0200 que apunta al sector de la industria de defensa y a las Fuerzas Armadas de Ucrania con DarkCrystal RAT. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas ATT&CK correspondientes.