El notorio grupo de amenazas respaldado por el Estado ruso UAC‑0001 (también identificado como APT28) ha vuelto a aparecer en el panorama cibernético. Tras la alerta de CERT‑UA a finales de junio, que reveló el uso por parte del grupo del framework COVENANT y el backdoor BEARDSHELL, UAC‑0001 continúa centrando sus ataques en Ucrania. CERT‑UA ahora informa de una nueva oleada de ciberataques dirigidos al sector de seguridad y defensa, esta vez utilizando la herramienta LAMEHUG, que incorpora un LLM.

Detectar ataques de UAC‑0001 (APT28) con el malware LAMEHUG potenciado por LLM

Los grupos de hacking vinculados a Rusia siguen siendo una amenaza persistente para los defensores cibernéticos, adaptando continuamente sus TTPs para mejorar el sigilo y evadir la detección. Desde el inicio de la guerra a gran escala en Ucrania, el agresor ha intensificado sus ataques APT, utilizando el conflicto como campo de pruebas para nuevas estrategias ofensivas.

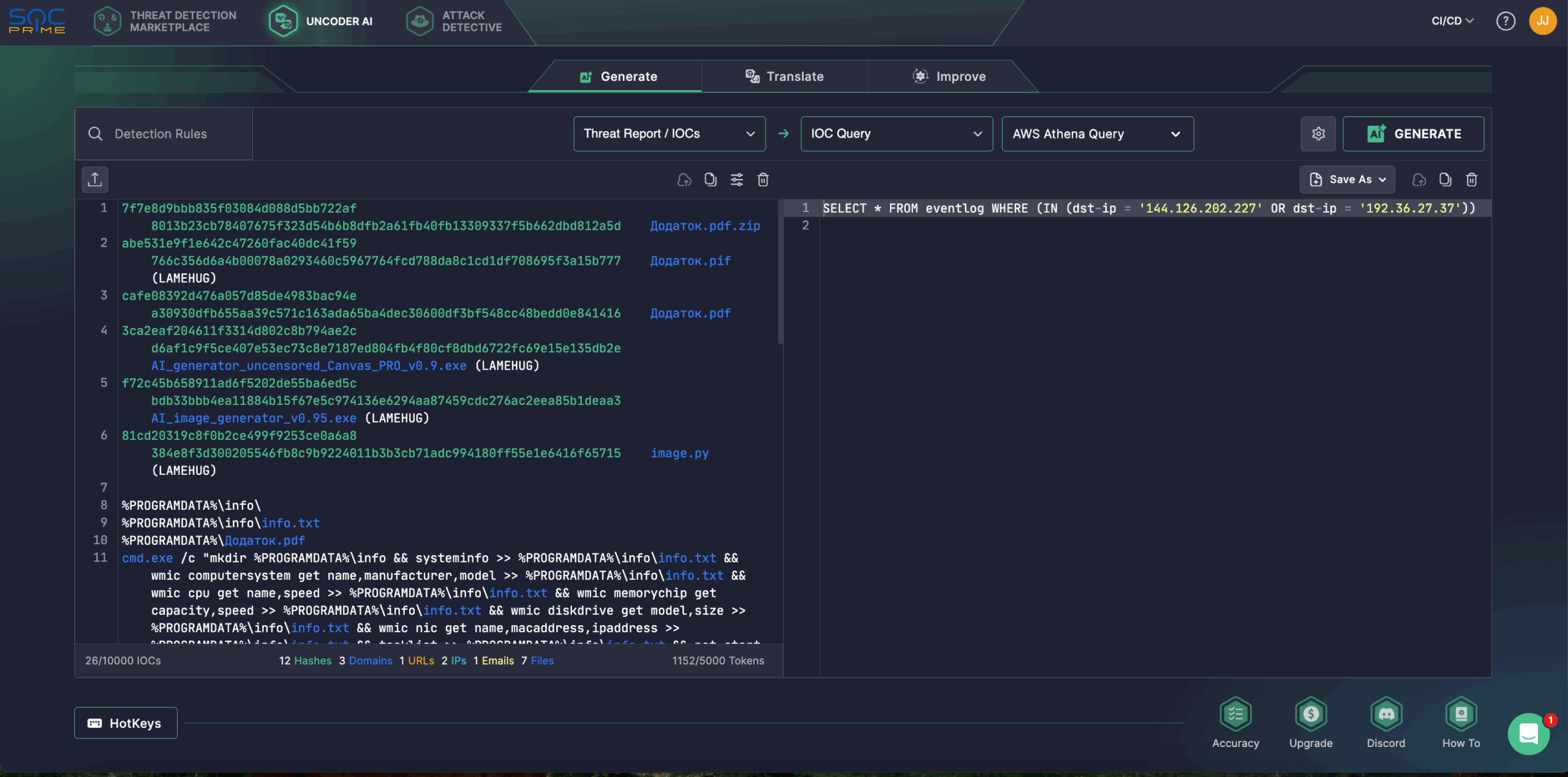

Regístrate en la plataforma SOC Prime para anticiparte a los crecientes ataques vinculados al atroz colectivo UAC‑0001 (APT28). El equipo de SOC Prime selecciona cuidadosamente reglas Sigma pensadas para detectar la campaña del grupo contra el sector de seguridad y defensa usando IA LLM para el robo de datos, según lo informado en la última alerta de CERT‑UA. Pulsa el botón Explorar Detecciones para acceder a la pila de detección correspondiente, enriquecida con CTI accionable, alineada con MITRE ATT&CK®, y compatible con múltiples tecnologías SIEM, EDR y Data Lake. Para facilitar la búsqueda, esta colección de reglas Sigma está etiquetada como “CERT‑UA#16039” según el identificador de la alerta correspondiente.

Para más reglas Sigma que detecten ataques orquestados por este grupo vinculado a Rusia, los equipos de seguridad pueden buscar en la biblioteca Threat Detection Marketplace utilizando las etiquetas “UAC‑0001” y “APT28”. Los clientes de Microsoft Defender for Endpoint (MDE) también pueden activar Bear Fence, un servicio listo para usar, siempre activo y totalmente integrado con MDE para proteger a la organización de amenazas APT respaldadas por Rusia. Permite cacerías automáticas de APT28 y otros 48 actores rusos mediante un escenario de Attack Detective con 242 reglas de comportamiento seleccionadas, más de un millón de IOCs y una alimentación dinámica de TTP basada en IA.

Los ingenieros de seguridad también pueden utilizar Uncoder AI para generar reglas Roota y Sigma en menos de 30 segundos, documentar y optimizar el código, dominar 56 lenguajes de detección, y generar Attack Flows y mapeo ATT&CK con AI/ML. Aprovechando la inteligencia de la alerta CERT‑UA#16039, los equipos pueden convertir automáticamente IoCs relevantes en consultas personalizadas listas para cazar en SIEM o EDR.

Resumen de la actividad reciente de UAC‑0001 (APT28)

El 10 de julio de 2025, CERT‑UA recibió información sobre la distribución de correos de phishing entre autoridades ejecutivas, haciéndose pasar por representantes del ministerio correspondiente. Estos correos contenían un archivo adjunto titulado «Додаток.pdf.zip«, disfrazado como un documento legítimo. Con confianza moderada, CERT‑UA atribuye esta actividad a UAC‑0001 (APT28).

APT28, también conocido como UAC‑0001, identificado igualmente como Fighting Ursa, Fancy Bear, Forest Blizzard o STRONTIUM, ha mantenido un enfoque constante en el sector público ucraniano, utilizando campañas de phishing y explotación de vulnerabilidades como principales vectores de ataque.

El archivo ZIP utilizado por los atacantes en la última campaña contenía un ejecutable con extensión «.pif», con el mismo nombre que el ZIP. El archivo fue construido con PyInstaller a partir de código fuente en Python y ha sido clasificado como la herramienta maliciosa LAMEHUG.

Durante la investigación del incidente, se identificaron al menos dos variantes adicionales de este malware: «AI_generator_uncensored_Canvas_PRO_v0.9.exe» y «image.py«, que difieren en su método de exfiltración de datos. Cabe destacar que los correos de phishing fueron enviados desde una cuenta comprometida y la infraestructura C2 fue desplegada en recursos legítimos pero comprometidos.

Una característica distintiva de LAMEHUG es su uso de un LLM para generar comandos ejecutables a partir de descripciones de texto. LAMEHUG es un malware escrito en Python que aprovecha el LLM Qwen 2.5-Coder-32B-Instruct mediante la API de huggingface[.]co para generar comandos del sistema desde descripciones textuales predefinidas. Recopila información del sistema —hardware, procesos, servicios y conexiones de red— almacenándola en %PROGRAMDATA%\info\info.txt, realiza una búsqueda recursiva de archivos Office, TXT y PDF en los directorios Documents, Downloads y Desktop, y copia esos archivos en %PROGRAMDATA%\info\. La exfiltración de datos se realiza via SFTP o solicitudes HTTP POST, según la versión del malware.

Con APT28 intensificando sus ataques al sector de seguridad y defensa de Ucrania y probando malware avanzado potenciado por LLM, la defensa cibernética proactiva es más crítica que nunca. SOC Prime ofrece a los equipos de seguridad una plataforma completa respaldada por IA, automatización e inteligencia de amenazas en tiempo real, para superar las ciberamenazas y reforzar la postura de ciberseguridad de tu organización.

Contexto MITRE ATT&CK

El uso del framework MITRE ATT&CK permite una visión detallada de la última campaña de UAC‑0001 (APT28) que apunta al sector de seguridad y defensa con el malware LAMEHUG. La siguiente tabla presenta todas las reglas Sigma relevantes, mapeadas a las tácticas, técnicas y subtécnicas del ATT&CK.

Tactics | Techniques | Sigma Rule |

Resource Development | Obtain Capabilities: Artificial Intelligence (T1588.007) | |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: Python (T1059.006) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

System Owner/User Discovery (T1033) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Web Service: One-Way Communication (T1102.003) | |