Durante más de una década, el grupo APT Sandworm respaldado por Rusia (también seguido como UAC-0145, APT44) ha apuntado consistentemente a organizaciones ucranianas, con un enfoque principal en organismos estatales e infraestructura crítica. Desde la invasión a gran escala, este grupo de ciberespionaje militar afiliado al GRU ha intensificado sus ataques contra objetivos ucranianos. La última campaña maliciosa, analizada en febrero de 2025, parece haber estado activa desde 2023. La operación aprovecha activadores troyanizados de Microsoft Key Management Service (KMS) y actualizaciones de Windows falsas para infiltrarse en sistemas ucranianos. APT44) has consistently targeted Ukrainian organizations, with a primary focus on state bodies and critical infrastructure. Since the full-scale invasion, this GRU-affiliated military cyber-espionage group has intensified its attacks against Ukrainian targets. The latest malicious campaign, analyzed in February 2025, appears to have been active since 2023. The operation leverages trojanized Microsoft Key Management Service (KMS) activators and fake Windows updates to infiltrate Ukrainian systems.

Detectar ataques de los hackers de Sandworm

La creciente ola de campañas de ciberespionaje contra Ucrania y sus aliados sigue siendo un factor clave en el panorama de amenazas cibernéticas en evolución. Los hackers respaldados por Rusia a menudo utilizan Ucrania como campo de prueba, refinando sus tácticas antes de desplegarlas a escala global. Una operación recientemente descubierta a gran escala destaca esta amenaza en aumento, explotando herramientas de KMS de Windows troyanizadas y actualizaciones falsas para infiltrarse en sistemas ucranianos.

Para ayudar a los equipos de seguridad a mantenerse al tanto de posibles intrusiones, la Plataforma SOC Prime para la defensa colectiva cibernética ofrece un conjunto de reglas Sigma que abordan los TTP de Sandworm. La pila de detección se acompaña de una suite completa de productos para la caza de amenazas automatizada, ingeniería de detección impulsada por IA y detección de amenazas basada en inteligencia. Simplemente presione el Explorar Detecciones botón de abajo e inmediatamente profundice en una regla dedicada para ayudar a detectar los últimos ataques de Sandworm

Las detecciones son compatibles con múltiples soluciones de análisis de seguridad y están mapeadas a MITRE ATT&CK®. Además, cada regla está enriquecida con amplios metadatos, incluidos referencias de inteligencia sobre amenazas, cronologías de ataques, recomendaciones de triaje y más.

Los profesionales de seguridad que buscan contenido más relevante para analizar los ataques del APT Sandworm retrospectivamente podrían revisar el conjunto más amplio de reglas buscando en Threat Detection Marketplace con la etiqueta «Sandworm» y «UAC-0145«.

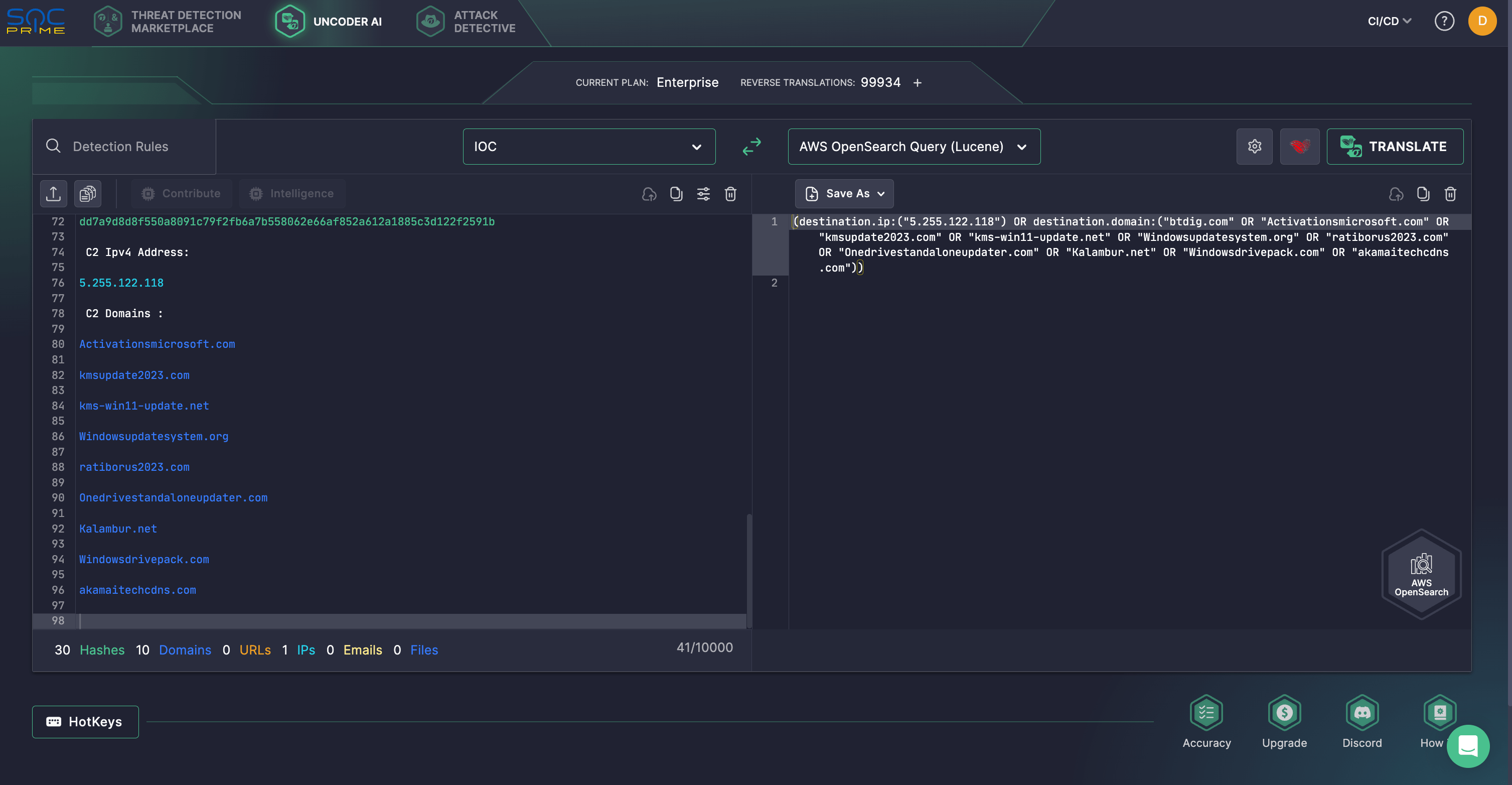

Para acelerar la investigación de amenazas, los defensores cibernéticos también pueden buscar IOCs proporcionados en el análisis de la campaña de Sandworm por EclecticIQ. Aproveche Uncoder AI para analizar sin problemas los IOCs y convertirlos en consultas personalizadas listas para ejecutarse en un SIEM o EDR elegido. Anteriormente disponible solo para clientes corporativos, Uncoder AI ahora es accesible para investigadores individuales, ofreciendo sus capacidades completas. Consulte los detalles aquí.

Análisis del ataque de Sandworm (APT44): Campaña en curso utilizando herramientas de activación KMS troyanizadas

Los investigadores de EclecticIQ notifican a los defensores de una campaña de ciberespionaje en curso por parte del infame Sandworm (grupo APT44 vinculado a la Dirección Principal de Inteligencia (GRU) de Rusia) está apuntando activamente a usuarios de Windows en Ucrania. La campaña que apunta a Windows en Ucrania probablemente ha estado activa desde finales de 2023, después de la invasión de Rusia a Ucrania. En estos ataques, Sandworm explota activadores piratas de Microsoft Key Management Service (KMS) y actualizaciones fraudulentas de Windows para distribuir una versión actualizada de BACKORDER, un cargador previamente vinculado al grupo. BACKORDER luego despliega Dark Crystal RAT (DcRAT), permitiendo a los atacantes robar datos sensibles y realizar espionaje cibernético.

La cadena de infección comienza con un archivo ZIP troyanizado, «KMSAuto++x64_v1.8.4.zip,» en Torrent que se disfraza como una herramienta de activación de KMS para apuntar a usuarios que eluden la licencia de Windows. Anteriormente se observó a Sandworm usando tácticas similares contra Ucrania con un instalador troyanizado de Windows 10. Desde entonces, los analistas han identificado siete campañas adversarias relacionadas usando señuelos y TTP similares.

A comienzos de 2025, la última campaña utilizó un dominio con errores tipográficos para desplegar el troyano de acceso remoto DcRAT. DarkCrystal RAT se vinculó previamente con el conjunto de herramientas de Sandworm y también fue empleado por otros colectivos de hackers que apuntan a Ucrania. Por ejemplo, en el verano de 2022, CERT-UA descubrió una campaña de phishing a gran escala por adversarios respaldados por Rusia entregando DarkCrystal RAT y moderadamente vinculado al grupo UAC-0113 (también conocido como Sandworm). En 2023, CERT-UA reveló otra operación ofensiva dirigida a la distribución de DarkCrystal RAT. La infección se originó a partir de una instalación no licenciada de Microsoft Office 2019, con UAC-0145 conocido como otro identificador de grupo, vinculado a esa campaña.

La herramienta KMS falsa imita una interfaz de activación de Windows, mientras que BACKORDER, un cargador basado en GO, se ejecuta en segundo plano, desactivando Windows Defender y utilizando binarios de vivir de la tierra (LOLBINs) para evadir la detección. Prepara el sistema para la carga útil final del RAT, que se conecta a un servidor C2 para exfiltrar datos sensibles. DarkCrystal RAT mantiene la persistencia creando tareas programadas a través de schtasks.exe y lanzando staticfile.exe con privilegios elevados para asegurar el acceso continuo después de reinicios o cierres de sesión.

Notablemente, a finales del otoño de 2024, se subió otro activador KMS troyanizado a VirusTotal desde Ucrania, consistente con campañas anteriores de BACKORDER. Compilado como una aplicación de 64 bits de Python 3.13 a través de PyInstaller, contenía rutas de depuración en ruso, sugiriendo orígenes rusos. El activador falso descarga una carga útil de segunda etapa y ejecuta scripts de Python para desactivar la protección de seguridad de Windows, desplegar muestras maliciosas y establecer persistencia. Con un nivel moderado de confianza, el archivo DLL malicioso, Runtime Broker.dll, puede considerarse una nueva iteración del cargador BACKORDER, escrito en GO y diseñado para obtener y ejecutar malware de segunda etapa desde un host remoto.

Durante la investigación, los defensores también descubrieron una nueva puerta trasera, Kalambur, después de un pivote de dominio. El actor de amenaza utilizó kalambur[.]net para entregar una puerta trasera RDP disfrazada como una actualización de Windows. Nombrado por la palabra rusa para «juego de palabras,» Kalambur comienza con el kalambur2021_v39.exe basado en C#, que descarga un binario TOR reempaquetado y herramientas adicionales de un sitio TOR probablemente controlado por el atacante.

Los defensores asumen que Sandworm (APT44) está distribuyendo software pirata troyanizado a través de foros en idioma ucraniano, sitios warez y plataformas ilícitas dirigidas a usuarios individuales, empresas y potencialmente organismos estatales. El 3 de abril de 2023, CERT-UA confirmó al menos un incidente donde un empleado de una instalación ucraniana instaló inadvertidamente Microsoft Office pirata, desencadenando DarkCrystal RAT y la utilidad de acceso remoto DWAgent, comprometiendo dispositivos ICS. Aunque no ocurrieron interrupciones importantes, el incidente destaca los riesgos del software troyanizado en infraestructura crítica. Las tácticas de Sandworm se alinean con la estrategia de guerra híbrida de Rusia para desestabilizar la infraestructura crítica de Ucrania. Para ayudar a Ucrania y a sus aliados a identificar infecciones oportunamente, la Plataforma SOC Prime ofrece una suite completa de productos para adelantarse a los ataques APT vinculados a Rusia y a otras amenazas emergentes, asegurando al mismo tiempo una defensa cibernética proactiva a gran escala.