El Lazarus Group, un notorio colectivo de hacking respaldado por Corea del Norte y también rastreado como APT38, Hidden Cobra y Dark Seoul, ha construido una larga reputación como uno de los grupos de amenazas persistentes avanzadas (APT) más peligrosos. Activo al menos desde 2009, Lazarus ha atacado de forma constante a instituciones financieras y, más recientemente, a negocios de criptomonedas y blockchain para financiar las operaciones ilícitas del régimen.

En los últimos años, los investigadores han observado múltiples campañas de un subgrupo de Lazarus (también conocido como AppleJeus, Citrine Sleet, UNC4736, Gleaming Pisces), todas enfocadas en exchanges de criptomonedas, plataformas de trading y organizaciones financieras de alto perfil. Uno de los ejemplos más destacados fue la campaña TradeTraitor en abril de 2022, que atacó a firmas de inversión, holders de wallets y usuarios de NFT mediante sofisticadas tácticas de ingeniería social.

Fiel a su manual de operaciones, Lazarus suele explotar vulnerabilidades antiguas para desplegar RATs personalizados. Su campaña más reciente destaca esta estrategia continua, distribuyendo familias de malware multiplataforma como PondRAT, ThemeForestRAT y RemotePE a través de trucos de ingeniería social y explotación de zero-days, demostrando no solo la persistencia del grupo, sino también su creciente sofisticación técnica.

Detectar ataques del Lazarus Group con PondRAT, ThemeForestRAT y RemotePE

Se estima que el cibercrimen costará al mundo 10,5 billones de dólares anuales a finales de 2025, impulsado por ataques cada vez más sofisticados y con motivación financiera. A medida que las amenazas digitales se vuelven más complejas, grupos con fines económicos como Lazarus permanecen activos, inventando métodos maliciosos innovadores para aumentar sus beneficios.

Regístrate en la plataforma SOC Prime para obtener un conjunto curado de reglas Sigma que permiten detectar actividad maliciosa asociada al Lazarus Group, aprovechando su arsenal de tres RATs. Las detecciones están respaldadas por una suite completa de productos para detección impulsada por IA, threat hunting automatizado y análisis avanzado de amenazas. Solo haz clic en Explorar Detecciones y accede inmediatamente a un stack de detección relevante.

Los defensores que busquen más contenido relevante para detectar ciberataques vinculados al Lazarus Group pueden acceder a la colección completa de algoritmos de detección en el Threat Detection Marketplace buscando con la etiqueta “Lazarus”.

Todas las reglas son compatibles con múltiples tecnologías SIEM, EDR y Data Lake, y están mapeadas a MITRE ATT&CK® para optimizar la investigación de amenazas. Además, cada regla incluye metadatos enriquecidos, como referencias de CTI, líneas de tiempo de ataques, configuraciones de auditoría, recomendaciones de triage y más.

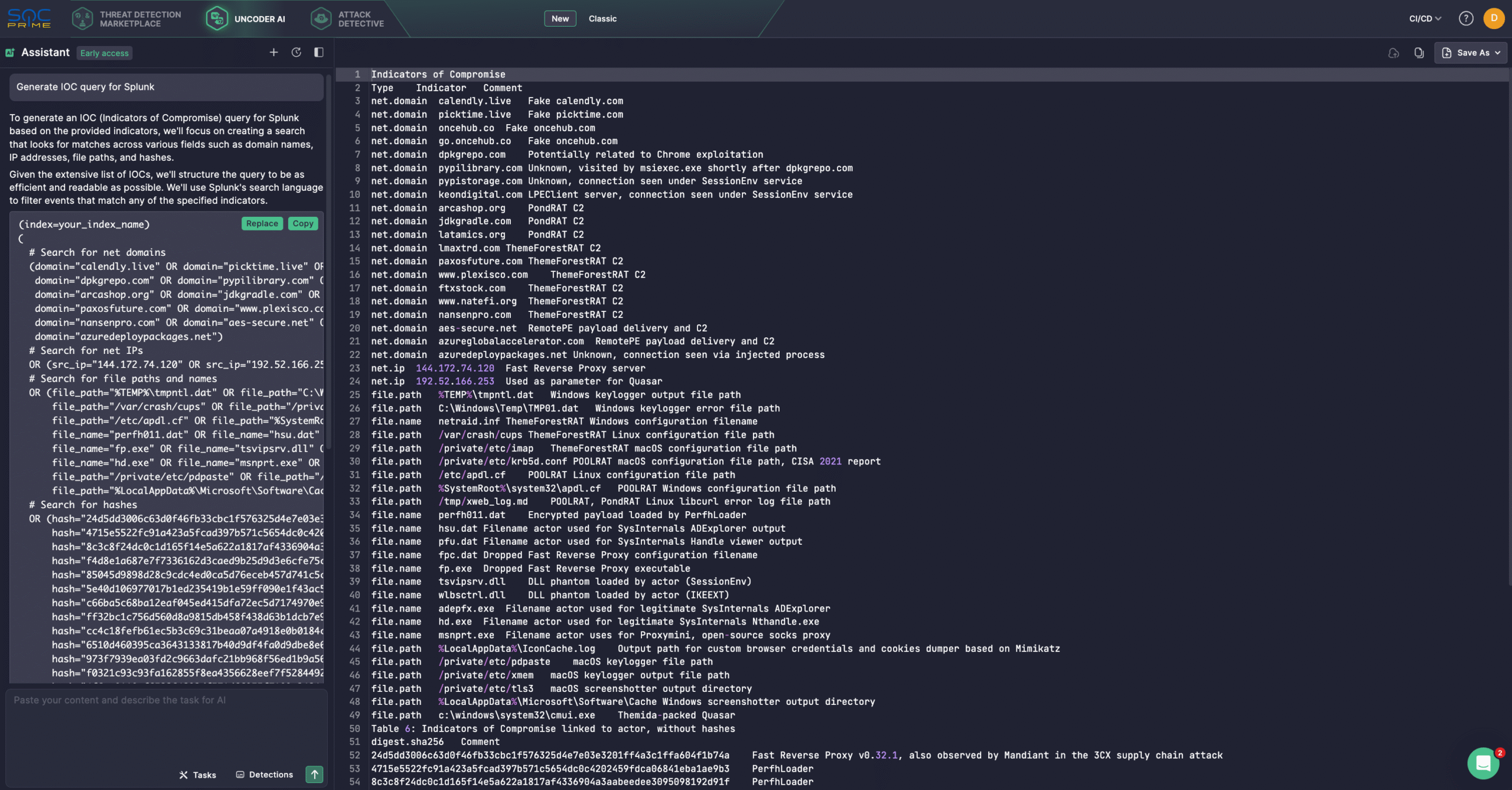

Asimismo, los expertos en seguridad pueden agilizar la investigación de amenazas usando Uncoder AI, un IDE privado y copiloto para ingeniería de detecciones basadas en inteligencia de amenazas. Con Uncoder, los defensores pueden convertir automáticamente IOCs del informe de Fox-IT y NCC Group en consultas de hunting accionables, facilitando la investigación de la actividad de Lazarus. Además, Uncoder soporta la creación de lógica de detección desde reportes de amenazas, predicción de etiquetas ATT&CK, optimización de queries con IA y traducción de contenido de detección entre múltiples plataformas.

Análisis de los ataques del Lazarus Group

Investigadores de Fox-IT y NCC Group han descubierto nueva actividad vinculada a un clúster del Lazarus Group asociado a AppleJeus, Citrine Sleet, UNC4736 y Gleaming Pisces. Este subgrupo motivado financieramente ha sido relacionado con una campaña reciente de ingeniería social que distribuye tres piezas distintas de malware multiplataforma: PondRAT, ThemeForestRAT y RemotePE.

La campaña, observada en 2024, se centró específicamente en organizaciones del sector DeFi (finanzas descentralizadas), comprometiendo finalmente el sistema de un empleado. Una vez dentro, los atacantes utilizaron una combinación de troyanos de acceso remoto (RATs) y herramientas de apoyo para realizar descubrimiento interno, robar credenciales y ejecutar otras actividades maliciosas.

La cadena de ataque comienza con ingeniería social, donde operadores de Lazarus se hacen pasar por empleados de compañías de trading en Telegram y redirigen a las víctimas a sitios falsos de calendario que imitan a Calendly y Picktime. En 2024, los investigadores sospechan que se explotó un zero-day en Chrome en algunos casos. Esto refleja informes previos sobre el uso de exploits de Chrome por parte de Citrine Sleet para distribuir el rootkit FudModule.

Aunque el vector de acceso inicial no está totalmente confirmado, los investigadores descubrieron que la intrusión llevó al despliegue de un loader llamado PerfhLoader, que descargó PondRAT, una variante reducida de POOLRAT. Junto a PondRAT, los atacantes entregaron herramientas adicionales, incluyendo un screenshotter, keylogger, stealer de credenciales de Chrome, Mimikatz, FRPC y software de proxy.

PondRAT está en uso desde 2021. Proporciona funcionalidades básicas de RAT, como lectura y escritura de archivos, ejecución de procesos y shellcode. Durante varios meses, el grupo combinó PondRAT con ThemeForestRAT antes de cambiar a un RAT más sigiloso conocido como RemotePE.

Específicamente, una vez desplegado, PondRAT puede cargar ThemeForestRAT directamente en memoria o a través de un loader dedicado. ThemeForestRAT ofrece una funcionalidad mucho más amplia, soportando más de veinte comandos para enumerar archivos y discos, manipular procesos, borrar datos de forma segura, probar conexiones de red e inyectar shellcode. También muestra conciencia del entorno al monitorizar sesiones RDP y la actividad de dispositivos USB.

La fase final en la cadena de ataque es RemotePE, un RAT en C++ más sofisticado, recuperado mediante RemotePELoader y DPAPILoader. Reservado para objetivos de alto valor, RemotePE aprovecha la API de protección de datos de Windows (DPAPI) para el keying ambiental, lo que lo hace mucho más difícil de analizar sin acceso al sistema original de la víctima.

Esta progresión, de PondRAT a ThemeForestRAT y finalmente RemotePE, muestra cómo Lazarus organiza cuidadosamente su arsenal, comenzando con loaders simples y escalando hacia implantes más sigilosos y ricos en funcionalidades. Para adelantarse a potenciales intrusiones, la plataforma SOC Prime equipa a los equipos de seguridad con una suite empresarial completa impulsada por IA, automatización y threat intelligence en tiempo real, permitiendo a las organizaciones adelantarse a ataques sofisticados y minimizar el riesgo de brechas de datos.