Un asesoramiento coordinado de agencias de ciberseguridad e inteligencia de toda América del Norte, Europa y Australia confirma una campaña de ciberespionaje de dos años de duración por parte de la Unidad 26165 (APT28, Forest Blizzard, Fancy Bear) del GRU ruso. La campaña tiene como objetivo a proveedores de logística y tecnología que facilitan la ayuda exterior a Ucrania. from cybersecurity and intelligence agencies across North America, Europe, and Australia confirms a two-year-long cyberespionage campaign by russian GRU Unit 26165 (APT28, Forest Blizzard, Fancy Bear). The campaign targets logistics and tech providers facilitating foreign aid to Ukraine.

Detectar ataques de APT28 (Forest Blizzard, Fancy Bear) contra empresas occidentales

Desde la invasión a gran escala de Ucrania, grupos criminales cibernéticos de origen ruso han atacado implacablemente a Ucrania y sus aliados para espionaje y destrucción. Entre ellos, como APT28, están utilizando continuamente a Ucrania como un campo de pruebas para expandir aún más su superficie de ataque hacia las arenas políticas de Europa y América del Norte, lo cual es lo que estamos observando actualmente.

Por ejemplo, en octubre de 2023, APT28 ruso hackeó los sectores público y privado de Francia, utilizando las mismas vulnerabilidades y TTPs que en Ucrania durante 2022-2023. Además, en mayo de 2024, Alemania reveló una campaña de larga duración por parte de APT28, lo que provocó la condena de la Unión Europea (E.U.), la Organización del Tratado del Atlántico Norte (OTAN) y el Reino Unido. Según CISA, Rusia seguirá siendo una de las principales amenazas cibernéticas al fusionar el ciberespionaje, la influencia y las capacidades de ataque, manteniendo su enfoque principal en atacar infraestructuras críticas en los EE.UU., así como en países aliados y socios.

Desde el estallido de la guerra a gran escala, SOC Prime ha estado ayudando a Ucrania y sus aliados a defenderse de la agresión rusa. Nuestro equipo investiga, desarrolla y prueba constantemente reglas de detección basadas en informes de CERT-UA y CTI global, ofreciendo contenido de detección para ayudar a frustrar los ataques destructivos de Rusia.

Regístrese en la plataforma de SOC Prime para acceder a una amplia colección de reglas de detección que abordan los TTPs utilizados por APT28 en el ataque en curso. Presione el Explorar Detecciones botón abajo e inmediatamente profundice en un conjunto relevante de algoritmos de detección compatibles con múltiples soluciones SIEM, EDR y Data Lake, alineados con MITRE ATT&CK, y enriquecido con acciones procesables. CTI.

Los defensores cibernéticos que buscan más contenido que aborde los TTPs utilizados por actores patrocinados por el estado ruso podrían buscar en el Mercado de Detección de Amenazas usando la etiqueta “CERT-UA”. Además, los profesionales de seguridad pueden aplicar las etiquetas “APT28,” “BlueDelta,” “Fancy Bear, ” y “Forest Blizzard» para reducir la búsqueda.

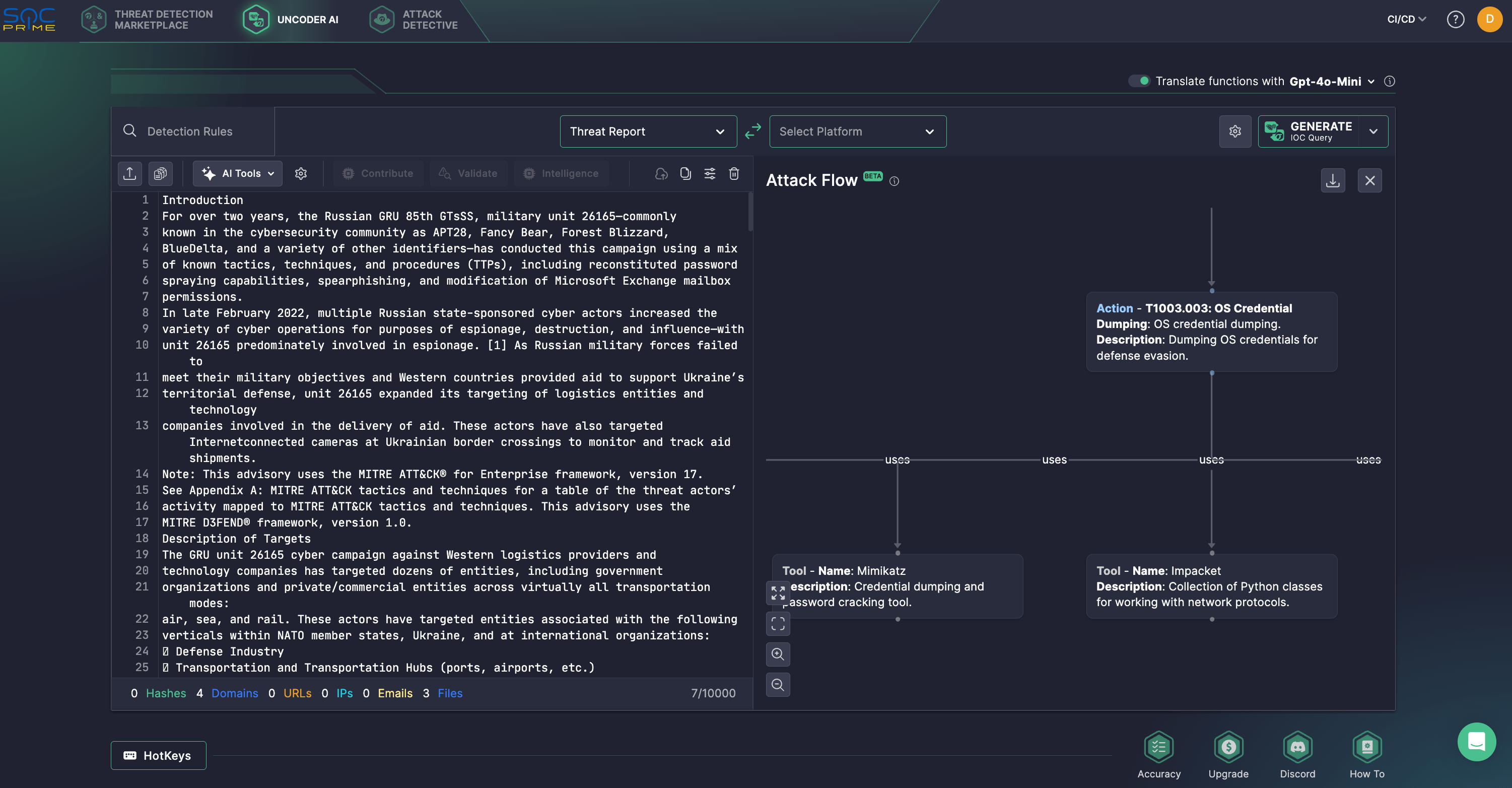

Para agilizar la investigación de amenazas, los expertos en seguridad pueden utilizar Uncoder AI – un IDE privado y copiloto para la ingeniería de detección orientada a amenazas – ahora completamente gratis y disponible sin límites de tokens en características de AI. Genere algoritmos de detección a partir de informes de amenazas en bruto, habilite barridos rápidos de IOC en consultas optimizadas para el rendimiento, prediga etiquetas ATT&CK, optimice el código de consulta con consejos de AI y tradúzcalo a través de múltiples lenguajes SIEM, EDR y Data Lake.

Además, Uncoder AI ofrece una funcionalidad novedosa inspirada en el proyecto de código abierto Attack Flow de MITRE para ayudar a los defensores a pasar de comportamientos aislados a secuencias completas de adversarios. Utilizando el Asesoría de Ciberseguridadconjunta, los profesionales de seguridad podrían convertirlo en un flujo visual, destacando cadenas de TTPs para informar una lógica de detección proactiva, más allá de los IOCs. Con este propósito, Uncoder AI utiliza Llama 3.3, personalizada para la ingeniería de detección y procesamiento de inteligencia de amenazas, alojada en el SOC Prime SOC 2 Tipo II en la nube privada para máxima seguridad, privacidad y protección de propiedad intelectual.

Análisis de Ataques de APT28: Campaña contra el Sector Logístico y Tecnológico Occidental

El 21 de mayo de 2025, socios internacionales de ciberseguridad emitieron una Asesoría de Ciberseguridad alerta conjunta (alerta de CISA(alerta de CISA

) centrada en una campaña de ciberespionaje conducida por actores patrocinados por el estado ruso dirigidos a empresas tecnológicas y logísticas, particularmente aquellas involucradas en la entrega y coordinación de ayuda extranjera a Ucrania. APT28 Adversarios vinculados con el 85º Centro de Servicios Especiales Principal del GRU ruso (unidad militar 26165) y ampliamente reconocidos bajo alias como (también conocido como BlueDelta, Fancy Bear o Forest Blizzard) han llevado a cabo ataques cibernéticos que supuestamente aprovechan una combinación de TTPs conocidos. A finales de febrero de 2022, varios grupos respaldados por la nación rusa

intensificaron sus operaciones para apoyar esfuerzos de espionaje, interrupción y propaganda. Entre ellos, la unidad 26165 se centró principalmente en la recopilación de inteligencia. A medida que el agresor se encontraba con reveses en el campo de batalla y las naciones occidentales aumentaban la ayuda a Ucrania, esta unidad amplió su objetivo cibernético para incluir a las empresas de logística y tecnología que apoyan la entrega de ayuda. La unidad 26165 respaldada por el GRU tiene un historial de spearphishing contra entidades del sector público ucraniano. Por ejemplo, a finales de octubre de 2024, el colectivo de hackers, también rastreado como La unidad 26165 respaldada por el GRU tiene un historial de spearphishing contra entidades del sector público ucraniano. Por ejemplo, a finales de octubre de 2024, el colectivo de hackers, también rastreado como malware METASPLOIT.

por CERT-UA, aprovechó un comando PowerShell oculto dentro del contenido del portapapeles como método de acceso inicial. Esta técnica sirvió como puerta de entrada para actividades ofensivas posteriores, incluyendo el robo de datos y el despliegue de

Además, APT28 llevó a cabo actividades de reconocimiento contra al menos una organización involucrada en la fabricación de componentes de sistemas de control industrial utilizados en operaciones ferroviarias, aunque no hay confirmación de una brecha exitosa. Los atacantes también explotaron vulnerabilidades en una variedad de dispositivos SOHO, usándolos para apoyar sus actividades ofensivas encubiertas y enrutar tráfico malicioso a través de sistemas ubicados cerca de sus objetivos previstos.

Las operaciones del grupo involucran la adivinanza de credenciales a través de una infraestructura anonimizada con IPs rotativas y conexiones TLS encriptadas para evadir la detección, abusando de la infraestructura públicamente accesible, como VPNs corporativos, a través de vulnerabilidades conocidas y ataques de inyección SQL. Los adversarios también utilizan correos electrónicos de spearphishing que se hacen pasar por entidades de confianza que contienen enlaces maliciosos o adjuntos que llevan a páginas de inicio de sesión falsas o descargas de malware, con algunos ataques que dependen de elusión de MFA y CAPTCHA. En la etapa inicial del ataque, APT28 también depende de la explotación de vulnerabilidades para obtener acceso y robar datos, incluyendo un fallo crítico de Outlook (CVE-2023-23397), vulnerabilidades de Roundcube y CVE-2023-38831, un problema de seguridad conocido en WinRAR.

Después de obtener acceso inicial, los adversarios llevan a cabo el reconocimiento sobre personal y sistemas clave, utilizan herramientas como Impacket, PsExec y RDP para el movimiento lateral, exfiltran datos usando archivos .zip y OpenSSH, manipulan permisos de buzón para el acceso continuo, borran registros de eventos para ocultar la actividad, y otras actividades ofensivas para propagar la infección aún más. También despliegan una gama de malware en ataques enfocados en la logística, incluyendo HEADLACE y MASEPIE, mientras que otras cepas como OCEANMAP y STEELHOOK se han visto en campañas dirigidas a diferentes sectores.

La unidad 26165 también establece persistencia a través de tareas programadas, claves de ejecución y accesos directos maliciosos en carpetas de inicio. En cuanto a métodos de exfiltración, utilizan PowerShell para preparar los datos y exfiltrarlos utilizando malware y herramientas del sistema integradas. Al utilizar protocolos legítimos, infraestructura local y retrasar las actividades de exfiltración, son capaces de mantener un acceso a largo plazo y sigiloso a datos sensibles.

Además de apuntar a empresas de logística, las operaciones ofensivas del grupo también se extendieron a comprometer cámaras IP en toda Ucrania y países vecinos de la OTAN. Desde marzo de 2022, los atacantes han llevado a cabo campañas a gran escala utilizando solicitudes RTSP DESCRIBE con credenciales predeterminadas o forzadas para acceder a transmisiones en vivo y recopilar inteligencia.

Para fortalecer las defensas contra ataques sofisticados como los orquestados por la unidad 26165 del GRU, las organizaciones deben implementar la segmentación de la red, aplicar principios de confianza cero , restringir el movimiento lateral y monitorear registros en busca de anomalías. Las salvaguardas adicionales incluyen restringir el acceso a plataformas de alojamiento y simulación de API, utilizar solo sistemas aprobados para manejar información sensible y auditar cualquier uso no autorizado de cuentas personales en comunicaciones oficiales.

Con los ataques de APT28 reflejando esfuerzos sostenidos y en evolución para comprometer a entidades vinculadas a ayuda y cadenas de suministro occidentales, medidas de ciberseguridad proactivas son cruciales para que Ucrania y los aliados de la OTAN gestionen efectivamente y fortalezcan su postura de ciberseguridad. La suite de productos lista para empresas de SOC Prime, respaldada por IA, automatización, inteligencia de amenazas en tiempo real y basada en principios de confianza cero, ayuda a los equipos de seguridad a superar a los ataques emergentes de APT mientras les da una ventaja competitiva sobre las capacidades ciberofensivas del agresor.