La comunidad de ciberseguridad enfrenta una crisis debido a la creciente amenaza de ataques de ransomware de alto perfil. Avanzando la tendencia de 2020, el ransomware sigue siendo el problema número uno en 2021, con la creciente sofisticación de las intrusiones y un número constantemente creciente de afiliados maliciosos.

Las grandes empresas siguen siendo el objetivo principal. Sin embargo, las tasas están aumentando, y, desde 2019, los pagos de rescate muestran un incremento anual de más del 170% según el Informe de Ransomware 2021 de Palo Alto Networks. Además, la investigación realizada por Sophos muestra que las víctimas (32%) tienden a pagar el rescate a pesar de las enormes demandas de pago.

En estas directrices, vamos a sumergirnos profundamente en las estadísticas de ransomware de 2021, rastrear las principales tendencias, explorar las Tácticas, Técnicas y Procedimientos (TTPs) aplicados por los colectivos de ransomware, resumir las mejores prácticas para defenderse contra la amenaza de ransomware, y proporcionar un conjunto de detecciones seleccionadas de SOC Prime para asegurar su infraestructura organizacional:

Además, para conocer las tendencias de ransomware del último año, puede consultar nuestro Informe de Innovación en Detección como Código 2020, especialmente la sección “Principales Exploits y Amenazas de 2020”.

Estadísticas y Tendencias de Ransomware 2021

El director del F.B.I. Christopher A. Wray compara la amenaza del ransomware con el problema del terrorismo global en los días posteriores al ataque del 11 de septiembre de 2001. Para entender mejor por qué el ransomware se convirtió en un desafío crítico para los profesionales de la seguridad, echemos un vistazo a las principales tendencias en el panorama de amenazas de 2020-2021.

Las Grandes Empresas Están en Peligro

Los actores de ransomware van tras grandes sumas de dinero. Se preocupan menos por la industria mientras se esfuerzan más por atacar a las empresas de mayor alcance y escala. La lista de víctimas de ransomware de renombre incluye a los principales fabricantes de tecnología del mundo (Acer, Quanta, Bombardier), grandes proveedores de bienes (JBS, Royal Shell), importantes instituciones educativas (Universidad de Stanford, Universidad de California, Universidad de Colorado), proveedores de infraestructura crítica (Colonial Pipeline, Companhia Paranaense de Energia), bufetes de abogados globales (Jones Day), instituciones financieras (Travelex, Flagstar), compañías de seguros (AXA), instituciones de salud (Capital Medical Center, Bridgeway Senior Healthcare), y más. De hecho, los adversarios hacen cálculos simples y esperan recibir el mayor rescate posible de los objetivos de alto perfil. Por lo tanto, las grandes empresas están ahora constantemente en peligro, ya que los hackers están motivados por la exitosa práctica de extorsión.

Pagos de Rescate por las Nubes

En 2021, la comunidad de ciberseguridad observó un cambio significativo en los pagos de rescate en comparación con 2019-2020. Palo Alto Networks afirma que actualmente, el pago promedio de rescate es de $312,493, mientras que en 2019 fue de $115,123. Los apetitos de los hackers están creciendo enormemente. En 2019, la demanda de rescate más alta fue de $15 millones, mientras que en 2020 escaló a $30 millones.

A pesar de las crecientes ambiciones, los hackers frecuentemente satisfacen sus ansias financieras. Las víctimas tienden a pagar rescates enormes para recuperar sus datos y prevenir violaciones de datos. En marzo de 2021, CNA Financial Corp. pagó $40 millones para recuperar el control de su red tras un ataque de ransomware. Y en junio de 2021, el prominente proveedor de carne JBS pagó un rescate de $11 millones para descongelar sus operaciones.

La Doble Extorsión Está en Aumento

A finales de 2019, los afiliados de Maze RaaS comenzaron a robar datos sensibles de la red infectada antes del proceso de encriptación. Como resultado, a pesar de la capacidad de restaurar información de copias de seguridad, las víctimas se vieron obligadas a pagar sumas mayores para prevenir la filtración de datos. Este enfoque estableció una tendencia muy popular de doble extorsión que fue rápidamente adoptada por la mayoría de los mantenedores de Ransomware como Servicio (RaaS).

Según el análisis de Palo Alto Networks, NetWalker fue el más prolífico en aplicar el enfoque de doble extorsión. Durante 2020-2021, esta familia de ransomware filtró datos sensibles de 113 organizaciones en todo el mundo. RagnarLocker ocupó el segundo lugar, con 26 víctimas con datos comprometidos a nivel global. Además, jugadores tan prominentes como REvil and y DarkSide adoptan ampliamente prácticas de doble extorsión para aumentar las ganancias posibles.

Incremento del RaaS

Hasta la fecha, un número muy pequeño de actores de amenazas continúa con campañas de ransomware individuales. La mayoría de los afiliados maliciosos están involucrados en programas de Ransomware como Servicio (RaaS). El RaaS permite incluso a los script kiddies participar en un gran juego utilizando las muestras de ransomware existentes para llevar a cabo los ataques. Como resultado, el RaaS tiene un monopolio en la arena maliciosa por su ejecución muy simple y sus ganancias extremas.

Por ejemplo, los mantenedores de REvil adoptaron el programa RaaS para involucrar a nuevos miembros y poder aplicar un esquema de multi-extorsión. Ahora, ofrecen de manera gratuita ataques DDoS y llamadas VoIP a los medios a sus afiliados para que puedan ejercer más presión sobre sus víctimas. Un patrón similar es utilizado por el anillo RaaS de DarkSide, así como DoppelPaymer y NetWalker.

Nuevas Plataformas OS

Los adversarios están expandiendo sus horizontes dejando menos espacio seguro para las organizaciones a nivel mundial. El año 2021 muestra una tendencia a apuntar a sistemas Linux junto con los tradicionales Microsoft Windows y Apple macOS. Por ejemplo, el prolífico ransomware DarkSide tiene la capacidad de entregar binarios ELF (Formato de Enlace y Ejecución) para atacar datos en máquinas Linux. Además, hay muestras de ransomware diseñadas para apuntar exclusivamente a dispositivos Linux, como el ransomware Tycoon.

Más Malware de Uso Común

Los actores de ransomware frecuentemente utilizan malware de uso común para obtener acceso inicial a la red objetivo y entregar la carga útil final. Esta tendencia solo se intensifica durante 2021, con más desarrolladores involucrándose en el juego del ransomware. Según la investigación de Group-IB, las muestras más populares utilizadas por los operadores de ransomware son Trickbot,, Qakbot,, Dridex,, IcedID,, Zloader,, Buer,y Bazar.

Evolución de los Ataques DDoS

Los actores de ransomware están constantemente buscando nuevos enfoques para aumentar sus ganancias. El año pasado, varias familias de ransomware reintrodujeron la práctica de lanzar ataques de denegación de servicio distribuido (DDoS) contra los recursos web de las víctimas para poner presión adicional sobre ellas. En particular, los operadores de ransomware Avaddon y DarkSide lanzaron ataques DDoS contra empresas victimadas después de que se negaron a cooperar durante las negociaciones de rescate.

Expansión del Ecosistema de Ransomware

A lo largo de los últimos años, el ransomware se ha convertido en un crimen organizado. Los ataques de alto perfil suelen implicar un impresionante número de afiliados que se suministran servicios mutuamente. Por ejemplo, los mantenedores de botnets y revendedores de cuentas ayudan a los actores de ransomware a obtener acceso inicial a la red. Los colectivos utilizan este acceso inicial para tomar el control de toda la infraestructura y exfiltrar datos sensibles. En algunos casos, estos datos son transferidos al equipo de analistas Black Hat, quienes evalúan el estatus financiero de la empresa, buscan cualquier agujero de seguridad y buscan datos potencialmente incriminatorios. Luego, el actor de ransomware compra el software de ransomware relevante a desarrolladores de la web oscura y contacta con los mantenedores de malware de uso común para proceder con la intrusión. Al menos, 15 nuevos programas de afiliados de ransomware ocurrieron en 2020, incluyendo DarkSide, Phobos, Avaddon y LockBit.Y se espera que más variantes surjan en los próximos años.

Actores APT Involucrados en el Gran Juego del Ransomware

En 2020, prominentes grupos de amenazas persistentes avanzadas (APT) comenzaron a lanzar campañas motivadas financieramente. Por ejemplo, Lazarus y APT27 fueron identificados utilizando su infraestructura maliciosa para ataques de ransomware. Esto significa que el panorama del ransomware se va a volver aún más sofisticado debido a las TTPs tomadas de colectivos patrocinados por estados.

Escalada de Ransomware: Del Malware al Cibercrimen

Resumiendo las tendencias descritas anteriormente, queda claro que el Ransomware ya se ha transformado en un negocio criminal cibernético sofisticado, con numerosos jugadores, subcontratistas, cadenas de suministro, fuentes de ingresos adicionales y, por supuesto, competidores luchando por los objetivos más prolíficos. Como todo mercado maduro, el negocio del Ransomware atraviesa el proceso de segmentación para que cada jugador pueda tomar su nicho adecuado y contribuir al crecimiento general del “mercado”. Analizando las habilidades, capacidades, objetivos y enfoques de los mantenedores de ransomware, el equipo de SOC Prime puede identificar tres tipos principales de jugadores en la arena actual del ransomware. Cada segmento tiene sus fortalezas y limitaciones.

Ransomware de Mercado Masivo. Como su título sugiere, este tipo de amenaza prefiere ataques masivos en lugar de ataques puntuales. El ransomware de mercado masivo tiene el área de cobertura más amplia y no le importa mucho el perfil de la víctima. La distribución y orquestación están automatizadas en la mayoría de los casos, y los objetivos son computadoras independientes (domésticas, corporativas, públicas). En este caso, los actores de amenazas confían en la densidad de ataques, que compensa la baja conversión de máquinas objetivo en infectadas. Además, como las víctimas son principalmente individuos o organizaciones pequeñas a medianas, los pagos de rescate por golpe exitoso son bastante modestos y las recompensas por los ataques son moderadas. Sin embargo, el ransomware de mercado masivo requiere inversiones bajas a medias para iniciar el negocio malicioso, lo que le gana a este segmento muchos afiliados dedicados.Ransomware Tipo APT. Este nicho del “mercado” de Ransomware se concentra en intrusiones altamente dirigidas, complejas y sofisticadas. Jugadores hábiles y maduros eligen minuciosamente a sus víctimas, que son las empresas líderes mundiales, entidades gubernamentales de alto perfil u otros objetivos de renombre. Antes de lanzar los ataques, los actores de ransomware de tipo APT pasan meses investigando el estado financiero de la víctima y los puntos débiles dentro de la red objetivo. Tal preparación minuciosa permite alcanzar la tasa de conversión de infección/objeto más alta posible. Además, la suma de los pagos por el ataque exitoso es impresionante. Sin embargo, para ingresar al segmento de ransomware tipo APT, los actores de amenazas requieren inversiones de medias a altas, haciendo que el inicio sea una tarea compleja. Por tanto, el número de actores en este segmento tiende a ser estable.

Ransomware como Servicio (RaaS). Este segmento involucra a actores del crimen cibernético que sirven como los “consumidores” de las variantes de ransomware entregadas por los desarrolladores de ransomware. Similar al modelo de negocio de Software como Servicio, los entregables de ransomware se venden o alquilan a los adversarios que los explotan para ataques dirigidos.

Principales Familias de Ransomware de 2021

Las distinciones entre los tres actores principales del negocio de ransomware son considerables, por lo tanto, no pueden compararse directamente. Vamos a profundizar en cada segmento por separado para hacer una visión general de los colectivos más activos. La comparación realizada para las familias de ransomware de mercado masivo permite identificar a Nefilim,, DoppelPaymer,, los operadores de ransomware Avaddon, Defray777 como los actores más activos en este segmento. Mientras exploran la división de ransomware tipo APT, los expertos de SOC Prime identifican a Ryuk,, REvil (Sodinokibi), y DarkSide como los grupos más notorios. Además, investigadores de seguridad de Group-IB, Palo Alto Networks y Coveware destacaron a Maze,, Egregor,, Conti,, NetWalker,, Pysa,, Clop,, Ragnar Locker,, MedusaLockery LockBit. como anillos RaaS prolíficos.

Tácticas y Técnicas

Los actores de ransomware aumentan continuamente la complejidad de sus operaciones e introducen nuevas herramientas para comprometer a sus objetivos. El análisis de SOC Prime de las principales TTPs da como resultado varios puntos clave que describen los enfoques maliciosos actuales típicos de cada segmento del mercado de ransomware.

Ransomware de Mercado Masivo

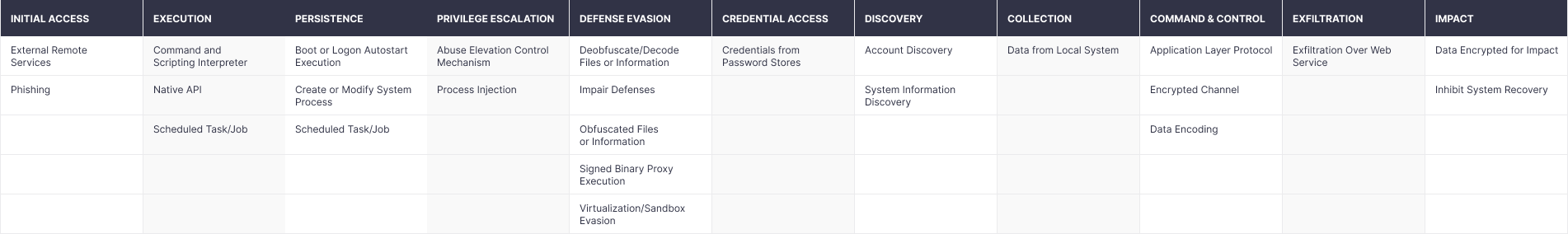

Al hablar sobre el segmento de ransomware de mercado masivo, los adversarios aprovechan herramientas y enfoques simples pero confiables para proceder con el ataque. Generalmente, la encriptación se activa justo después de la infección inicial, sin más propagación en la red. El vector de infección principal es el phishing. Además, el nicho de ransomware masivo frecuentemente se basa en servicios RDP expuestos, VPNs sin autenticación en dos pasos (2FA), y malware de uso común (Trickbot, Bazar, SDBBot, Qakbot). Para descargar o ejecutar la carga útil maliciosa, los actores de amenazas utilizan herramientas como PowerShell, Windows Command Shell y Visual Basic. Además, abusan de la API nativa del sistema operativo para un propósito similar. Puede explorar toda la estructura de tácticas y técnicas populares aplicadas por actores de ransomware de mercado masivo en la tabla a continuación.

Figura 1. Tácticas y Técnicas Aplicadas por el Segmento de Ransomware de Mercado Masivo

Ransomware Tipo APT

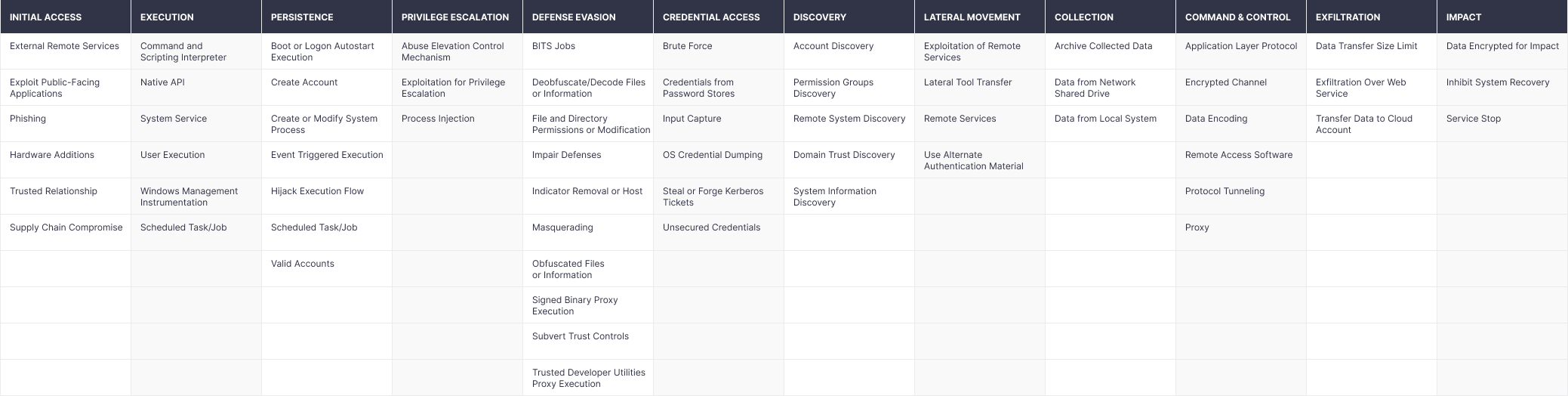

Los actores de ransomware tipo APT generalmente aprovechan herramientas y métodos sofisticados para infiltrarse en la red y propagarse a través de ella para reconocimiento. Generalmente, los ataques están altamente dirigidos y los adversarios pasan meses dentro de la red corporativa explorando sus puntos débiles. La encriptación comienza solo después de que los hackers están seguros de todos los vacíos de seguridad que podrían ser utilizados para una intrusión exitosa. Tal enfoque resulta en un congelamiento completo de la red para el máximo daño. Junto con los servidores RDP expuestos, los actores de amenazas a menudo aprovechan vulnerabilidades conocidas para el acceso inicial. Además, los grupos de ransomware tipo APT pueden optar por ataques a la cadena de suministro para la penetración. La variedad de métodos de ataque es amplia, con un conjunto de ellos siendo introducidos desde el conjunto de herramientas de los grupos APT, haciendo que tales ataques sean peligrosos y difíciles de detectar. Puede explorar la visión completa de técnicas y tácticas utilizadas por este segmento de ransomware a continuación.

Figura 2. Tácticas y Técnicas Aplicadas por el Segmento de Ransomware Tipo APT

Hot Points

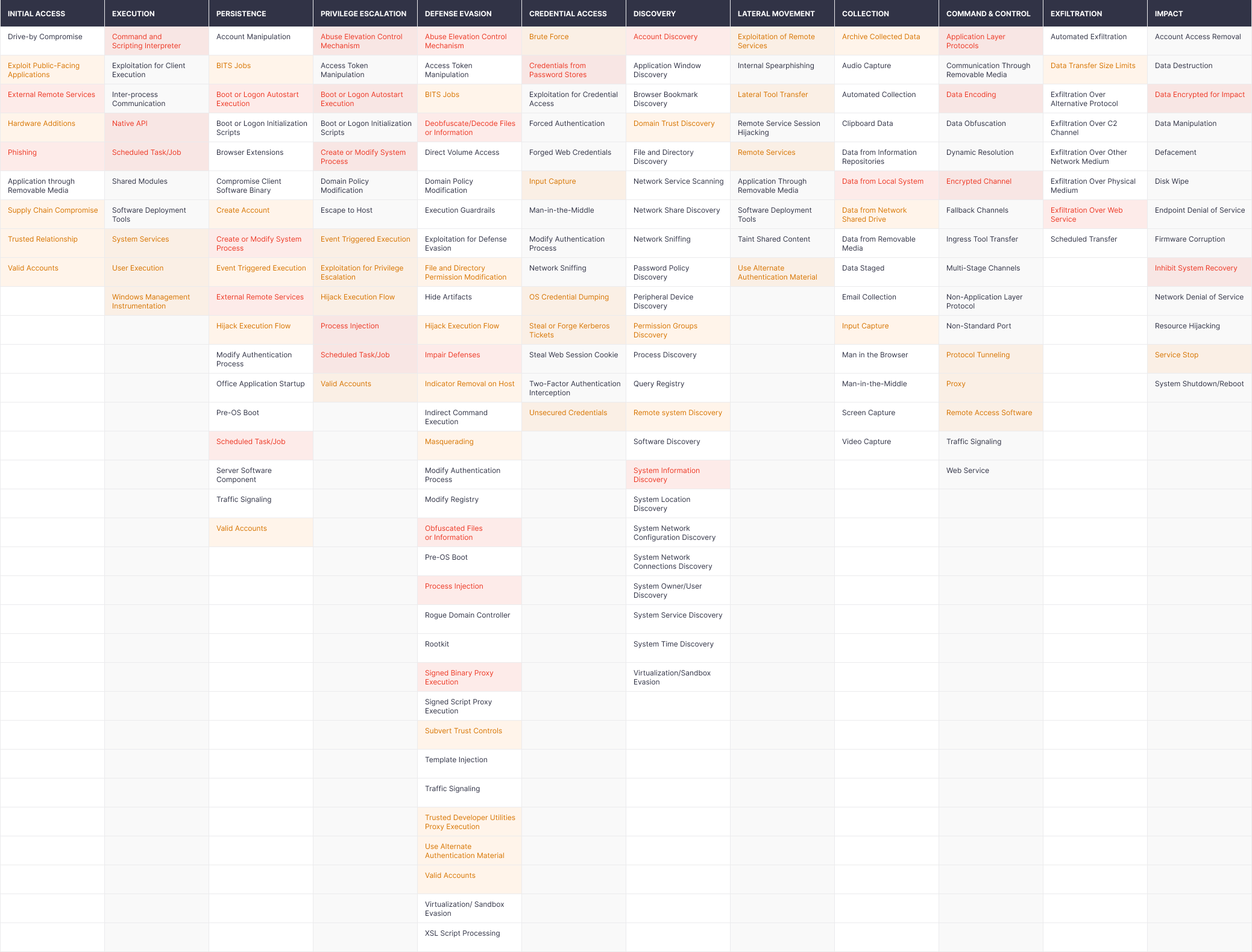

El análisis de las TTPs utilizadas por varios actores de ransomware muestra que hay una lista de puntos calientes más frecuentemente usados por diferentes grupos de ransomware, independientemente de su nicho. De hecho, el equipo de SOC Prime identifica estos como los puntos más importantes que deben ser constantemente verificados por el Centro de Operaciones de Seguridad (SOC) y el Centro de Defensa Cibernética (CDC) para prevenir la intrusión. Puede ver la lista de estos puntos calientes a continuación. El color rojo destaca las técnicas más populares, seguido por el naranja resaltando las más frecuentes y el blanco marcando aquellas observadas en los ataques.

Figura 3. Mapa de Puntos Calientes de Tácticas y Técnicas Utilizadas por Actores de Ransomware

El producto principal de SOC Prime, Threat Detection Marketplace,puede ayudar significativamente a los practicantes de SecOps y CDC en su batalla contra la amenaza de ransomware. Nuestra plataforma agrega miles de elementos de contenido SOC que permiten detectar la infección antes de que se inicie la rutina de encriptación. Las reglas, parsers, configuraciones, y otros tipos de contenido de Threat Detection Marketplace están mapeados directamente alⓇ framework MITRE ATT&CK, — dando la capacidad de detectar tanto tácticas, técnicas, sub-técnicas particulares aplicadas por un actor de ransomware específico, y TTPs que están relacionadas con la amenaza de ransomware en general. De hecho, la mayoría de los “puntos calientes” de ransomware están cubiertos por el contenido de Threat Detection Marketplace.

Los ataques más devastadores a menudo involucran un conjunto de técnicas sofisticadas que permiten a los adversarios afectar la red bajo cobertura mientras permanecen difíciles de detectar. El contenido de SOC Prime está afinado para identificar patrones de comportamiento específicos vinculados a un grupo de ransomware particular, lo que permite detectar la intrusión en las primeras etapas del ataque antes de que se cause daño.

Mejores Prácticas para la Defensa contra Ransomware

Dado que las TTPs difieren para cada segmento de ransomware, las prácticas de defensa deben variar en consecuencia.

-

Ransomware de Mercado Masivo. Al hablar del segmento masivo, la cadena de eliminación de amenazas es bastante simple, por lo tanto, las prácticas de defensa son las siguientes:

-

Puertas de Seguridad de Correo Electrónico. Los servicios de este tipo del conjunto de herramientas de prevención de ransomware se utilizan para proteger los servidores de correo electrónico de la organización de notificaciones maliciosas que pueden usarse para propagar ransomware. -

Protección Antivirus. Elegir soluciones antivirus confiables también puede proteger la infraestructura de la organización contra ataques ransomware del mercado masivo.

-

-

Ransomware Tipo APT. Para protegerse contra intrusiones lanzadas por actores de este segmento, las organizaciones necesitan capas de defensa más avanzadas.

- Monitoreo, Detección y Respuesta. Teniendo en cuenta que la etapa de reconocimiento de estos ataques requiere una cantidad considerable de tiempo, la mejor oportunidad para prevenir un compromiso es identificar los primeros signos de actividad maliciosa dentro de su red. Es importante registrar toda la telemetría posible y mantenerla a la mano en almacenamiento. El acceso al conjunto completo de telemetría permite una búsqueda retrospectiva y permite a los equipos de SecOps dominar sus operaciones de seguridad. Threat Detection Marketplace, podría ser un instrumento útil en el camino. La plataforma de SOC Prime proporciona un contexto completo de amenazas, que funciona bien para alertas en tiempo real y búsqueda retrospectiva. Además, nuestra base de contenido de más de 100K se enriquece todos los días por una comunidad de 300 cazadores de amenazas experimentados, asegurando contenido de vanguardia sobre las últimas amenazas.

- SOC. Invertir en el SOC de la organización puede desempeñar un papel crucial en el fortalecimiento de las capacidades de defensa cibernética contra las campañas de ransomware en constante evolución. Las organizaciones también pueden recurrir a proveedores externos fiables que ofrecen SOC como Servicio para recibir protección 24/7 que abarca desde una investigación exhaustiva de amenazas, monitoreo continuo y respuesta oportuna a incidentes aprovechando la pila de SIEM y XDR de la organización en uso.

- Soluciones EDR. Aprovechar las soluciones de Detección y Respuesta en el Endpoint de nueva generación (EDR) puede servir como una inversión valiosa para defender la infraestructura de la empresa contra ransomware de tipo APT. Con las EDR, los equipos de seguridad obtienen un monitoreo en tiempo real completo de los datos de los endpoints, lo que les permite detectar a tiempo los intentos más feroces de adversarios y evitarlos antes de que se propaguen por el entorno de la organización.

- Operaciones de Caza de Amenazas. Los especialistas BlueTeam son vitales en la lucha contra la amenaza de ransomware tipo APT. Aunque la automatización de SOC es crucial, las soluciones automatizadas pueden perder vectores de ataque sofisticados y únicos. Por lo tanto, se requieren las habilidades y el conocimiento de los ingenieros de caza de amenazas para identificar incidentes de seguridad que las detecciones automatizadas no captan. Para aprender más sobre las mejores prácticas de caza de amenazas, puede explorar un manual perspicaz de nuestro Ingeniero Senior de Caza de Amenazas Adam Swan o registrarse en Biblioteca Cibernética para profundizar su conocimiento en ciberseguridad de manera gratuita.

Además de las recomendaciones mencionadas, la concienciación en seguridad, las copias de seguridad y la aplicación de parches siguen siendo puntos clave para prevenir el ransomware.

Concienciación. Educar a los empleados internos sobre las violaciones de datos inducidas por ransomware y otros problemas críticos de negocios en forma de capacitaciones regulares o talleres puede ayudar a aumentar la concienciación de seguridad a nivel de toda la empresa y prevenir posibles pérdidas.

Copias de Seguridad. Asegurarse de que toda la información vital dentro del entorno empresarial pase regularmente por procedimientos de copias de seguridad podría salvar a la organización de las consecuencias devastadoras del ataque. Haga copias de seguridad de archivos y configuraciones confidenciales, pruebe regularmente las copias de seguridad, asegúrese de que estén offline y no conectadas a la red empresarial. Es importante porque muchas muestras de ransomware intentan encriptar o eliminar las copias de seguridad accesibles.

Aplicación de Parches a Tiempo. Es crucial asegurarse de que todos los sistemas operativos, aplicaciones y firmware dentro de la organización estén actualizados a la última versión segura. Los sistemas de gestión centralizada de parches y una estrategia adecuada de evaluación basada en riesgos pueden potenciar los esfuerzos de gestión de parches de la organización y bloquear la mayoría de las intrusiones.

Además, para aprender las mejores prácticas generales para la protección contra ransomware, puede explorar un memo publicado por la Casa Blanca en el contexto del aumento de ataques de ransomware.

Contenido SOC para Detectar Ataques de Ransomware

Mejorar continuamente las capacidades de detección de ransomware de las plataformas de seguridad en uso permite una defensa cibernética proactiva para su organización. Todos los meses, los desarrolladores del Threat Bounty Program y el Equipo de Contenido de SOC Prime publican en el Threat Detection Marketplace docenas de elementos de contenido SOC que ayudan a detectar técnicas, herramientas y actividades sospechosas, que pueden indicar una fase activa de un ataque de ransomware.

Para ayudar a los profesionales de seguridad a combatir amenazas críticas, hemos reunido las principales reglas de Sigma útiles para la detección de ataques de ransomware. Todo el contenido está directamente mapeado al marco MITRE ATT&CK® y contiene las referencias y descripciones correspondientes:

Técnicas y Procedimientos de SINGLEMALT / KEGTAP / Ryuk

Posible Ryuk u Otro Remitente de paquete mágico Wake-On-Lan (a través de network_connection)

Cadena de Implantación de Phorpiex & Descarga de Ransomware Avaddon

Egregor RaaS (Ransomware como Servicio) Continúa el Caos

Comandos Anti-forenses ejecutados por Defray777

Actores de amenaza de Maze Ransomware usan reg.exe (Comportamiento Sysmon)

EKANS/SNAKE Ransomware (detección Sysmon)

Detección de CLOP Ransomware (Sysmon)

Ransomware Nemty (abuso de LOLBins)

Persistencia del Ransomware Ryuk

Nueva Versión del Ransomware Ryuk (08.04.2021)

Detección del Ransomware Clop (22/03/2021)

Detección del ransomware LockBit

Detección de Ransomware Avaddon (Comportamiento Sysmon)

Objetivo del Ransomware Conti en el Sector Salud

Gootkit y Ransomware REvil Dirigido a Usuarios Alemanes – Noviembre 2020

Sucesor de NEMTY, Ransomware Nefilim/Nephilim

Detección del Ransomware DoppelPaymer

Campaña de Malspam Despliega IcedID y Lleva al Ransomware REvil

Cadena de Ataque del Ransomware Conti

Análisis de Comportamiento de Ransomware (MedusaLocker)

Posible ataque de escalada de privilegios utilizando Dllhost.exe

IoCs de Sodinokibi (detección Sysmon)

Detección del Ransomware JSWorm

GPUpdate sospechoso sin argumentos de línea de comandos

Muestra de Malware ‘REvil’ de Sodinokibi (Comportamiento Sysmon) (22-Julio-2020)

También, puede consultar la lista completa de contenido del Threat Detection Marketplace asociado con ataques de ransomware aquí.

Referencias:

- https://start.paloaltonetworks.com/unit-42-ransomware-threat-report.html

- https://www.group-ib.com/resources/threat-research/ransomware-2021.html

- https://secure2.sophos.com/en-us/content/state-of-ransomware.aspx

- https://www.esentire.com/resources/library/six-ransomware-gangs-claim-290-new-victims-in-2021-potentially-reaping-45-million-for-the-hackers

- https://www.documentcloud.org/documents/20796934-memo-what-we-urge-you-to-do-to-protect-against-the-threat-of-ransomware

- https://www.coveware.com/blog/ransomware-attack-vectors-shift-as-new-software-vulnerability-exploits-abound

¿Buscas más contenido de detección de amenazas? Regístrate en el Threat Detection Marketplace para aprovechar más de 100K elementos de contenido SOC curados que abordan los últimos ataques y se personalizan para tu entorno. ¿Deseas participar en actividades de caza de amenazas y crear tus propias reglas de detección? ¡Únete a nuestro Threat Bounty Program!