Con un aumento del 250% de ataques cibernéticos contra Ucrania en 2022 y más de 2,000 de ellos lanzados por actores de amenazas afiliados a Rusia desde el estallido de la guerra a gran escala, los defensores cibernéticos están buscando formas de ayudar a Ucrania y a sus aliados a aumentar su resiliencia cibernética.

El 3 de abril de 2023, CERT-UA emitió una nueva alerta cubrieno la actividad maliciosa observada con acceso no autorizado a tecnologías de la información y comunicación de una de las empresas de servicios públicos ucranianas. Como respuesta al incidente cibernético, CERT-UA llevó a cabo una investigación forense digital y reveló que la cadena de infección fue desencadenada por la instalación de software Microsoft Office 2019 no licenciado que permitió a los actores de amenazas desplegar malware DarkCrystal RAT en los sistemas comprometidos. La actividad del adversario rastreada se atribuye al grupo de hackers UAC-0145.

Detección de la diseminación de DarkCrystal RAT por el grupo UAC-0145

Para ayudar a las organizaciones a identificar a tiempo la actividad maliciosa asociada con la propagación del malware DarkCrystal RAT por el colectivo de hackers UAC-0145 en el último incidente cibernético que afecta a Ucrania, la plataforma SOC Prime ofrece un conjunto de reglas Sigma relevantes. Todos los algoritmos de detección se filtran mediante las etiquetas personalizadas correspondientes “CERT-UA#6322” y “UAC-0145” basadas en la alerta de CERT-UA e identificadores de grupo para agilizar la selección de contenido SOC.

Haga clic en el botón Explorar Detecciones para acceder a la colección completa de reglas Sigma dedicadas alineadas con el marco MITRE ATT&CK® v12 y enriquecidas con un contexto de amenaza cibernética en profundidad. Las reglas Sigma para detectar la actividad maliciosa cubierta por la alerta CERT-UA#6322 son compatibles con más de 27 soluciones SIEM, EDR y XDR para satisfacer necesidades de seguridad específicas.

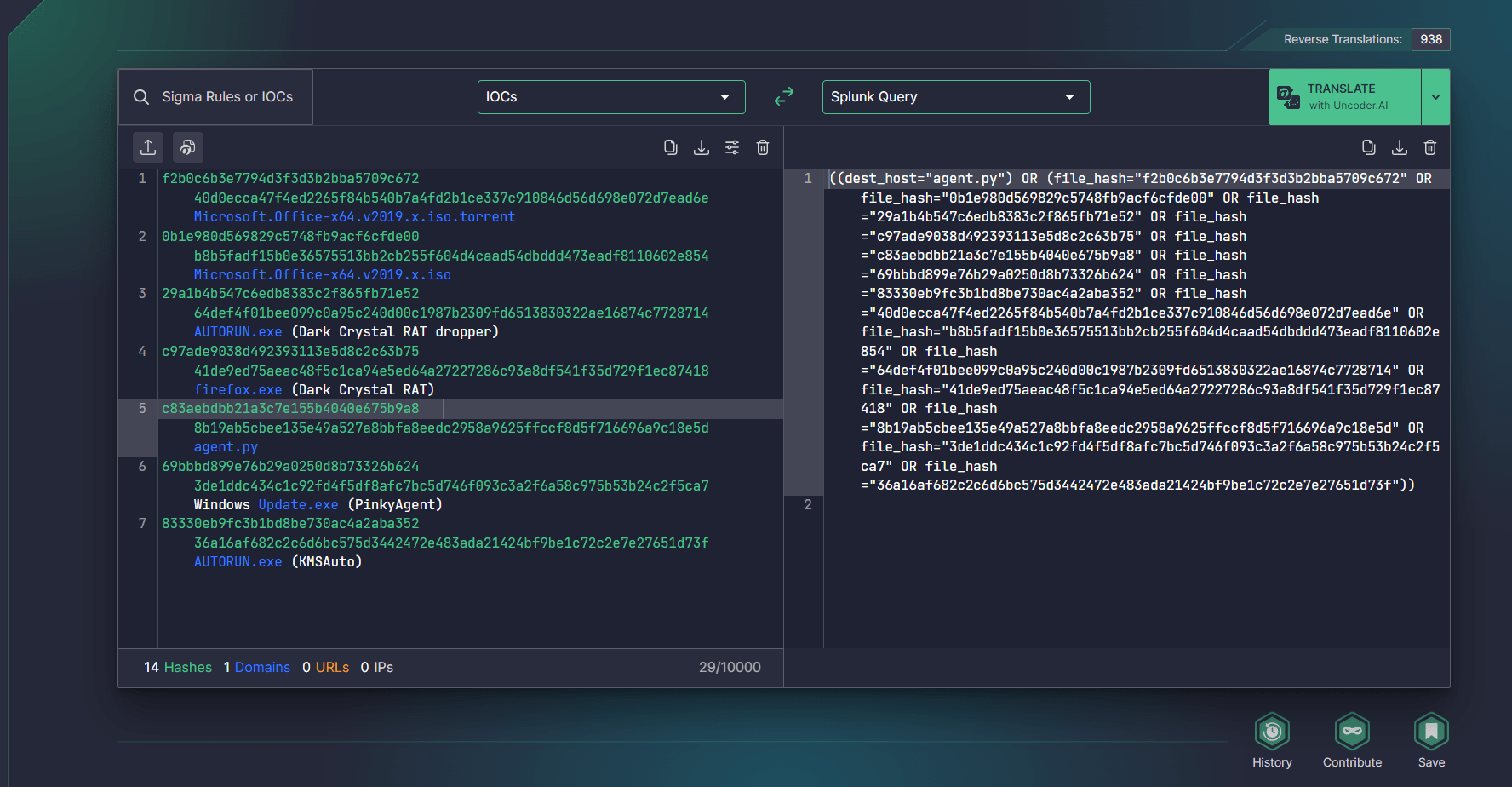

Los ingenieros de seguridad también pueden automatizar el emparejamiento de IOC buscando instantáneamente archivos, host o IOCs de red relacionados con la última alerta CERT-UA#6322 en el entorno SIEM o EDR seleccionado a través de la herramienta Uncoder AI de SOC Prime.

Microsoft Office sin licencia utilizado como vector de compromiso inicial por UAC-0145: Análisis de Ataque

Un nuevo alerta CERT-UA#6322 detalla la explotación del software Microsoft Office sin licencia utilizado como vector de ataque inicial para distribuir el malware DarkCrystal RAT en el reciente incidente cibernético dirigido a la organización de servicios públicos ucraniana. Según la investigación, los investigadores de CERT-UA revelaron que el compromiso inicial tuvo lugar el 19 de marzo de 2023, debido a la instalación de la versión no licenciada de Microsoft Office 2019 en los sistemas objetivo. El software fue descargado del rastreador público de BitTorrent junto con el archivo ejecutable malicioso. Una vez lanzado, este último lleva a la desencriptación XOR y decodificación del formato Base64, creando y ejecutando el archivo ejecutable malicioso identificado como malware DarkCrystal RAT, que inicia la instalación de Microsoft Office 2019 y propaga la infección más allá. El DarkCrystal RAT es capaz de duplicarse y crear hasta 20 versiones en el sistema comprometido, así como agregar las claves correspondientes en la rama “Run” del registro de Windows y crear tareas programadas a través de WMI.

El 20 de marzo de 2023, los actores de amenazas aprovecharon el malware DarkCrystal RAT ya instalado para descargar el intérprete Python v. 2.7.18, el software de acceso remoto DWAgent, junto con otro archivo ejecutable para ejecutar la herramienta DWAgent en el ordenador objetivo. Como resultado de instalar el DarkCrystal RAT y la utilidad de acceso remoto DWAgent, los actores de amenazas lograron obtener acceso no autorizado al entorno de la organización objetivo.

Según CERT-UA, los adversarios aprovecharon este vector de compromiso inicial en campañas maliciosas anteriores. Además de explotar productos de Microsoft Office, la cadena de infección también puede ser desencadenada al descargar actualizaciones del sistema operativo desde recursos web no oficiales u otros tipos de software, como utilidades de recuperación de contraseñas o herramientas de escaneo de malware. Para mitigar los riesgos de tales ataques cibernéticos, las organizaciones deben aumentar la conciencia sobre ciberseguridad y utilizar solo fuentes oficiales para la instalación y actualización de software.

Contexto de MITRE ATT&CK®

Para explorar el contexto detrás del incidente cibernético de marzo cubierto por la alerta CERT-UA#6322, todas las reglas Sigma relevantes están alineadas con MITRE ATT&CK abordando las tácticas y técnicas correspondientes: