El ransomware sigue estando entre las amenazas cibernéticas más críticas. Según el Informe de Investigaciones de Violaciones de Datos 2025 de Verizon (DBIR), se observó en el 44% de las brechas, un aumento frente al 32% del informe del año anterior. Un actor relativamente nuevo, el grupo de ransomware Crypto24, ha estado atacando a grandes organizaciones en Estados Unidos, Europa y Asia, utilizando herramientas personalizadas para evadir defensas de seguridad, robar datos y cifrar archivos en redes comprometidas.

Detectar ataques de Crypto24 Ransomware

Cybersecurity Ventures advierte que para 2031 podría producirse un ataque de ransomware cada dos segundos, lo que hace que la detección proactiva de amenazas sea más crítica que nunca. Las operaciones de ransomware siguen evolucionando, volviéndose más sofisticadas y atacando a organizaciones de todos los tamaños, desde grandes empresas hasta pequeñas compañías.

Regístrese en la plataforma SOC Prime para detectar posibles amenazas, como el ransomware Crypto24, en la etapa más temprana posible. La plataforma ofrece inteligencia de amenazas en tiempo real y contenido de detección accionable, respaldada por una suite completa para ingeniería de detección con IA, caza automatizada de amenazas y detección avanzada. Haga clic en el botón Explorar Detecciones a continuación para acceder a un conjunto de reglas específicamente diseñadas para identificar y responder a la actividad del ransomware Crypto24.

Todas las reglas son compatibles con múltiples soluciones SIEM, EDR y Data Lake, y están mapeadas al framework MITRE ATT&CK®. Además, cada regla incluye metadatos detallados, como referencias de inteligencia de amenazas, cronología de ataques, recomendaciones de triaje y más.

Opcionalmente, los defensores pueden aplicar la etiqueta “Ransomware” para acceder a un rango más amplio de reglas de detección que cubren ataques de ransomware a nivel global.

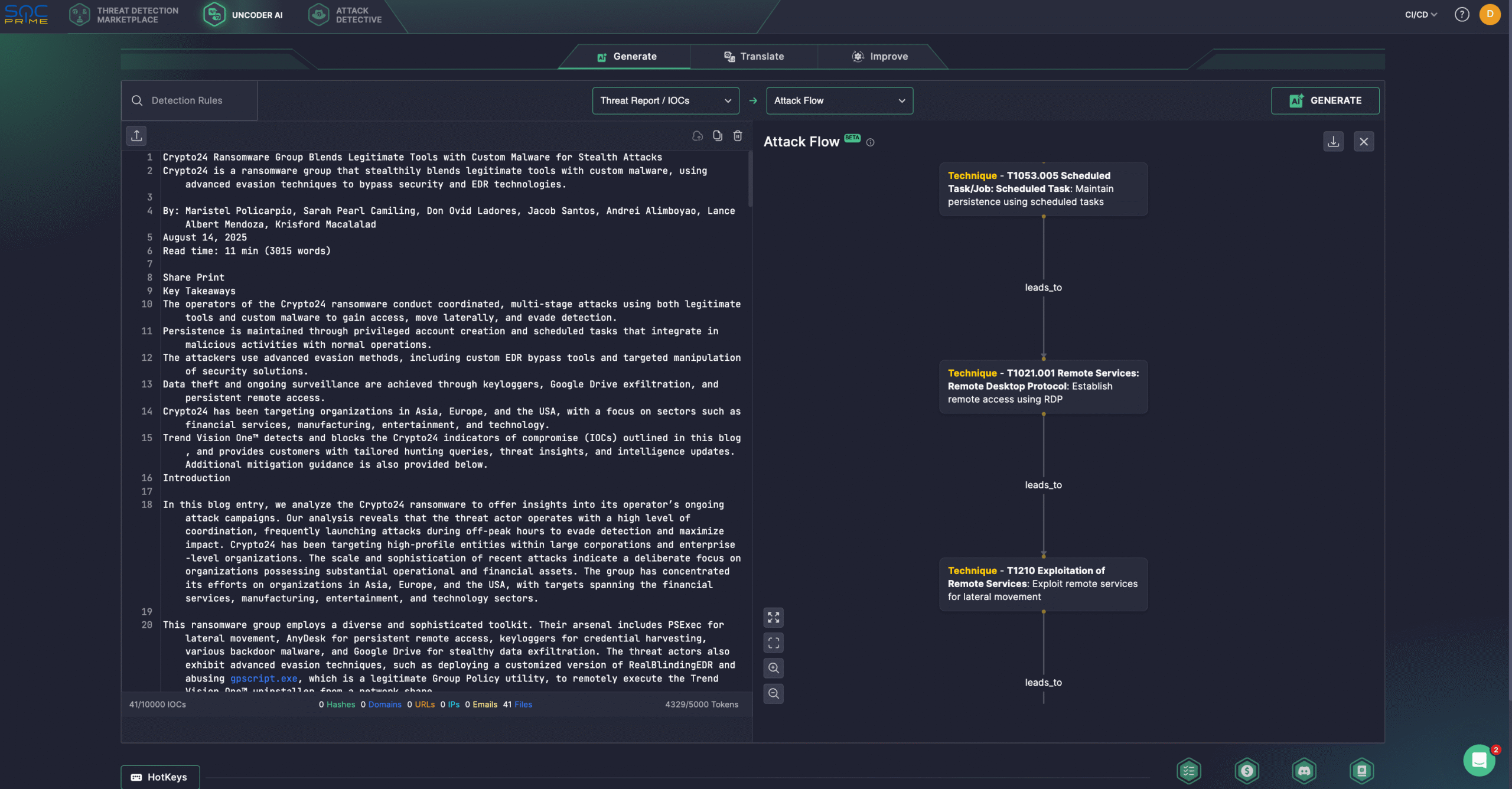

Además, los analistas de seguridad pueden optimizar la investigación de amenazas usando Uncoder AI, un IDE privado y copiloto para ingeniería de detección basada en inteligencia de amenazas. Genere algoritmos de detección a partir de reportes de amenazas en bruto, ejecute barridos rápidos de IOCs, prediga etiquetas ATT&CK, optimice consultas con recomendaciones de IA y traduzca reglas en múltiples lenguajes SIEM, EDR y Data Lake. Por ejemplo, los defensores pueden visualizar instantáneamente el Attack Flow basado en la investigación de Trend Micro sobre la actividad de Crypto24.

Análisis del grupo de ransomware Crypto24

El grupo de ransomware Crypto24 apareció en el panorama de amenazas cibernéticas a inicios del otoño de 2024. Los atacantes han dirigido sus operaciones contra organizaciones en Asia, Europa y Estados Unidos, principalmente en los sectores financiero, manufactura, entretenimiento y tecnología.

Las operaciones incluyen la creación de cuentas privilegiadas y tareas programadas para mantener la persistencia, mezclando actividades maliciosas con operaciones rutinarias del sistema. El grupo emplea utilidades personalizadas para evadir EDR y manipula soluciones de seguridad para evitar la detección. El robo de datos y la vigilancia se llevan a cabo mediante keyloggers, exfiltración a Google Drive y acceso remoto persistente.

Trend Micro informa que Crypto24 ejecuta campañas altamente coordinadas, a menudo durante horas de menor actividad, para reducir la visibilidad y maximizar el impacto. La actividad reciente muestra un enfoque en grandes empresas y entidades corporativas de alto perfil, con la escala y sofisticación de los ataques apuntando a un objetivo deliberado hacia organizaciones con activos financieros y operativos significativos.

Crypto24 utiliza un conjunto de herramientas altamente sofisticado que combina utilidades legítimas con malware personalizado y aplica técnicas avanzadas de evasión. Sus operaciones aprovechan PSExec para movimiento lateral, AnyDesk para acceso persistente, keyloggers para robo de credenciales, backdoors y Google Drive para exfiltración de datos.

Tras obtener acceso inicial, la cadena de ataque de Crypto24 involucra reactivar cuentas predeterminadas, crear nuevos usuarios privilegiados y utilizar utilidades de Windows (como net.exe, sc.exe o runas.exe) para mantener persistencia, habilitar RDP y desplegar cargas útiles. El reconocimiento se realiza mediante archivos batch y comandos WMIC para recolectar información de sistemas, hardware y cuentas con el fin de planificar movimientos laterales.

La persistencia se refuerza a través de tareas programadas, servicios maliciosos y DLLs parcheadas (por ejemplo, termsrv.dll para permitir múltiples sesiones RDP). Los atacantes despliegan keyloggers (WinMainSvc.dll) para robo de credenciales, usan Google Drive para exfiltración y instalan TightVNC para control remoto.

Para evadir defensas, Crypto24 utiliza variantes personalizadas de RealBlindingEDR y abusa de gpscript.exe para ejecutar el desinstalador legítimo de Trend Vision One, deshabilitando protecciones antes de ejecutar el payload de ransomware. Aunque el desinstalador en sí no es una vulnerabilidad, los atacantes lo explotan post-compromiso con privilegios elevados, aplicando así una táctica de “living off the land”.

La campaña de Crypto24 resalta la creciente sofisticación operativa y adaptabilidad de los actores de amenazas modernos. Mediante la combinación estratégica de herramientas legítimas, junto con LOLBins, malware personalizado y técnicas avanzadas de evasión, los operadores logran acceso inicial, ejecutan movimiento lateral y establecen persistencia en los entornos atacados. Como medidas de mitigación contra Crypto24, las organizaciones deben fortalecer controles de cuentas y accesos, restringir RDP y herramientas remotas a sistemas autorizados con MFA, y monitorear de cerca el uso anómalo de utilidades de Windows, nuevos servicios o tareas programadas. Igualmente crítico es aplicar principios de Zero Trust, auditar respaldos, monitorear exfiltración de datos y capacitar a los usuarios en riesgos de phishing y credenciales como parte de una estrategia de respuesta a incidentes robusta. Al aprovechar la suite completa de productos de SOC Prime, respaldada por IA, automatización, inteligencia de amenazas en tiempo real y principios de Zero Trust, las organizaciones pueden superar los ataques de ransomware y amenazas de creciente sofisticación y adaptabilidad.