En mi artículo anterior, escribí sobre cómo actualizar tu IBM QRadar. Pero el correcto funcionamiento de cualquier SIEM no es solo actualizar la versión, o la recopilación y almacenamiento de eventos de diversas fuentes de datos. La tarea principal del SIEM es identificar incidentes de seguridad. El proveedor ofrece reglas de detección preconfiguradas para IBM QRadar, pero la mayoría de las veces, estas reglas son plantillas que necesitas cambiar para tu infraestructura, políticas de seguridad y procedimientos de respuesta a incidentes.

Antes de redactar las reglas para detectar incidentes de seguridad en la infraestructura de la empresa, necesitas configurar exitosamente tu SIEM, conectar todas las fuentes de datos y corregir errores de análisis. De lo contrario, tendrás que reescribirlas.

Es necesario entender qué deseas descubrir y cuáles son los criterios para el disparador de las reglas.

Las reglas se pueden dividir en cinco categorías:

1. Reglas basadas en eventos.

2. Reglas basadas en flujos de datos.

3. Reglas basadas en eventos y flujos de datos.

4. Reglas basadas en Ofensas.

5. Detección de desviaciones del comportamiento normal.

Crear reglas basadas en eventos

Estas reglas permiten que tu QRadar correlacione campos con distintos tipos de fuentes de datos, correlacione eventos con otros eventos e identifique ciertas regularidades.

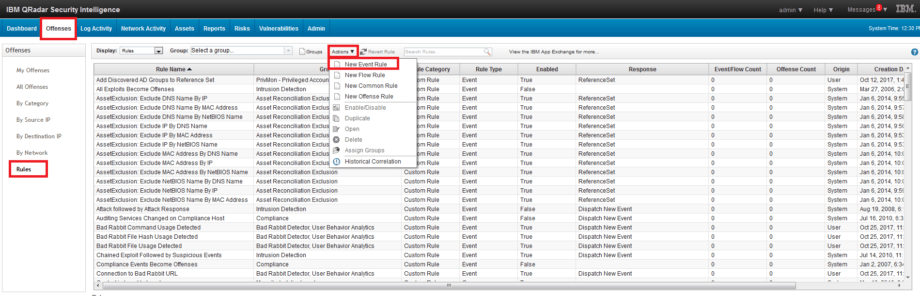

Para crear una regla, necesitas:

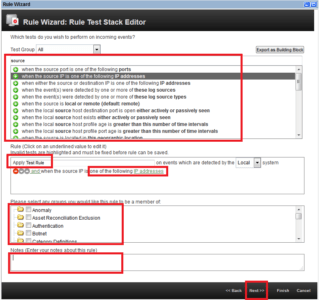

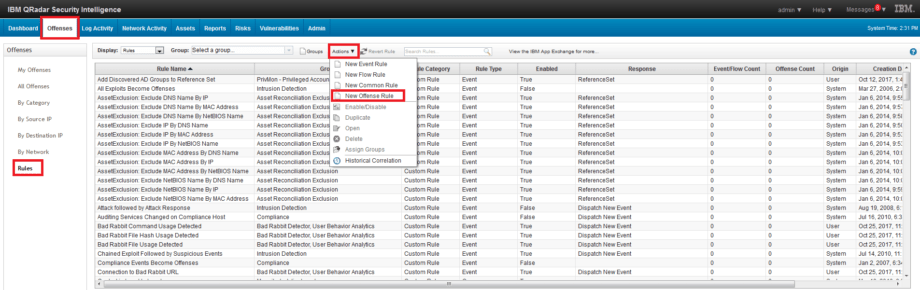

1. Ir a Ofensas – Reglas – Acciones – Nueva Regla de Evento pestaña. 2. Rellenar el campo Nombre de la Regla . Añadir condiciones. Establecer el valor de las condiciones. Seleccionar el grupo para esta regla. Escribir Notas. Hacer clic en Siguiente.

2. Rellenar el campo Nombre de la Regla . Añadir condiciones. Establecer el valor de las condiciones. Seleccionar el grupo para esta regla. Escribir Notas. Hacer clic en Siguiente.

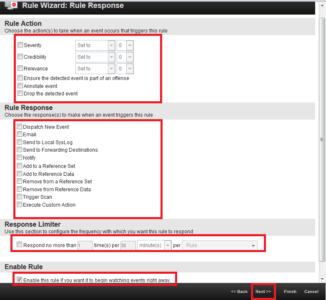

3. Después de eso, necesitas especificar Acción de la Regla, Respuesta de la Regla, Limitador de la Reglay Habilitar Regla. Hacer clic en Siguiente.

3. Después de eso, necesitas especificar Acción de la Regla, Respuesta de la Regla, Limitador de la Reglay Habilitar Regla. Hacer clic en Siguiente.

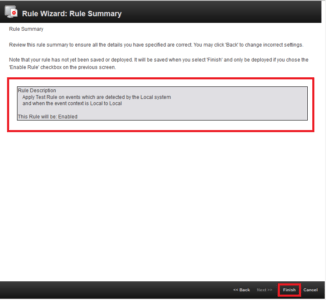

4. La ventana abierta muestra todos los parámetros y condiciones que se aplican a la regla. Si todo es correcto, haz clic en Finalizar.

4. La ventana abierta muestra todos los parámetros y condiciones que se aplican a la regla. Si todo es correcto, haz clic en Finalizar.

Crear reglas basadas en flujos de datos

Este tipo de reglas te permite analizar y correlacionar eventos de red.

Para crear tal regla, debes:

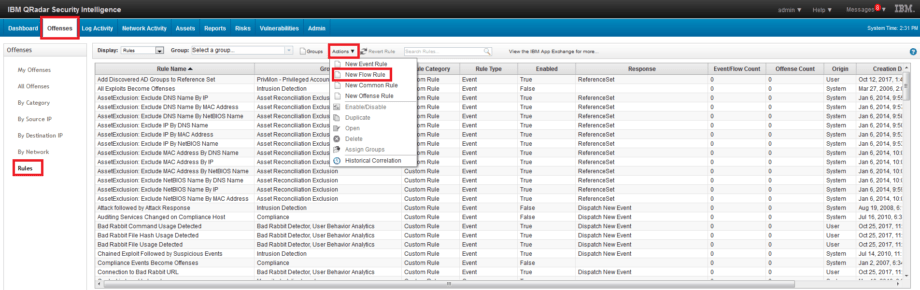

1. Ir a Ofensas – Reglas – Acciones – Nueva Regla de Flujo pestaña. Todos los demás pasos son los mismos que para las Reglas de Evento.

Todos los demás pasos son los mismos que para las Reglas de Evento.

Crear reglas basadas en eventos y flujos de datos.

Reglas basadas en eventos y flujos de datos de red te permiten correlacionar campos de diferentes tipos de fuentes de datos con campos similares en flujos de datos.

Para crear una regla, necesitas:

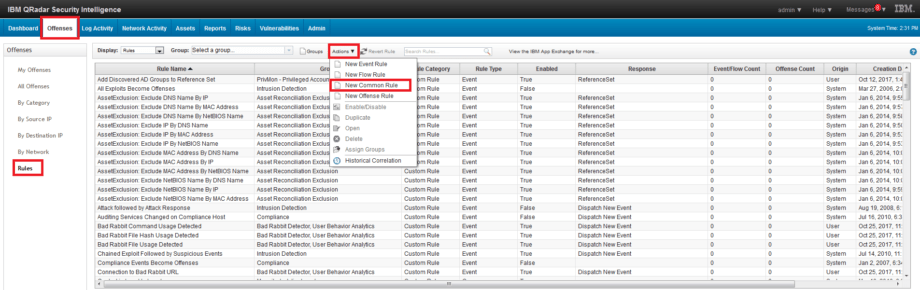

1. Ir a Ofensas – Reglas – Acciones – Nueva Regla Común pestaña. 2. Todos los demás pasos son los mismos que para Reglas de Evento.

2. Todos los demás pasos son los mismos que para Reglas de Evento.

Crear reglas basadas en Ofensas

Reglas basadas en las Ofensas ya existentes (dependiendo de sus condiciones de activación y fuentes) te permiten realizar algunas acciones adicionales.

Para crear una regla, necesitas:

1. Ir a Ofensas – Reglas – Acciones – Nueva Regla de Ofensa pestaña. 2. Todos los demás pasos son los mismos que para Reglas de Evento.

2. Todos los demás pasos son los mismos que para Reglas de Evento.

Detección de desviaciones del comportamiento normal

Las reglas para detectar desviaciones del comportamiento normal se basan en solicitudes de búsqueda. La solicitud debe corresponder a un formato específico y describir cuál es el comportamiento normal.

Para crear tal regla, necesitas crear un Búsquedaque describa el comportamiento normal. Un criterio obligatorio para crear una búsqueda es la agregación en uno o más campos. (Nota: no olvides guardar la Búsqueda).

Luego necesitas ejecutarla.

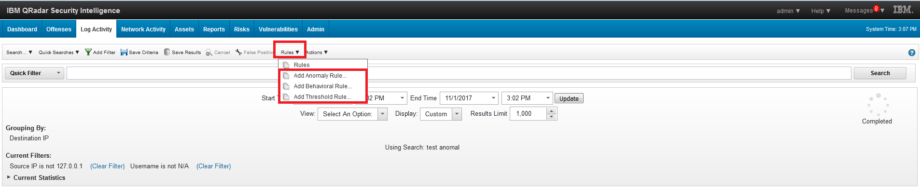

Después de eso, haz clic en Regla pestaña y selecciona uno de los tipos de reglas, como se muestra en la imagen a continuación. Finalmente, necesitas especificar las condiciones para activar la regla tal como fue en la Crear reglas basadas en eventos sección.

Finalmente, necesitas especificar las condiciones para activar la regla tal como fue en la Crear reglas basadas en eventos sección.

El uso de reglas permite que tu SIEM descubra automáticamente anomalías en el comportamiento de los usuarios y detecte incidentes de seguridad específicos. El procesamiento de resultados de activación de reglas reduce la carga del administrador de SIEM y permite aumentar el nivel de seguridad dentro de la organización.

Ahorra horas en la caza de amenazas y el desarrollo de contenido y mejora la eficacia de tu seguridad alcanzando las detecciones más actualizadas enriquecidas con CTI y alineadas con MITRE ATT&CK® en la Plataforma SOC Prime.