Creación de Reglas de Microsoft Azure Sentinel en Tu Instancia SIEM

Tabla de contenidos:

Mercado de Detectores de Amenazas de SOC Prime proporciona acceso a más de 6,000 detecciones de Microsoft Azure Sentinel, incluyendo Consultas, Reglas, Funciones y Libros de Respuestas de Incidentes mapeados directamente a MITRE ATT&CK® para ajustarse a las necesidades específicas de su organización. Puede encontrar sin problemas las detecciones más relevantes aplicando la opción de ordenación de Microsoft y desplegar contenido en cuestión de clics en su instancia de Azure Sentinel.

Para ayudarle a desplegar el contenido existente en su entorno y crear sus propias reglas, constantemente estamos enriqueciendo la colección de recursos educativos en línea para diversas soluciones SIEM, EDR y NTDR disponibles sin cargo en nuestra Biblioteca Cibernética. Este artículo describe el proceso de creación de reglas de Azure Sentinel para detectar amenazas en su entorno. Siga este enlace y seleccione la pestaña de Reglas para obtener una guía aún más detallada sobre cómo crear reglas de Azure Sentinel usando sus credenciales de Cyber Library.

Existen dos tipos de reglas de Azure Sentinel que se pueden crear:

- reglas de incidentes de Microsoft

- reglas de consultas programadas

Aquí nos enfocaremos en el segundo tipo de reglas de correlación de Azure Sentinel: reglas de consultas programadas.

Creación de Reglas de Azure Sentinel: Comenzando

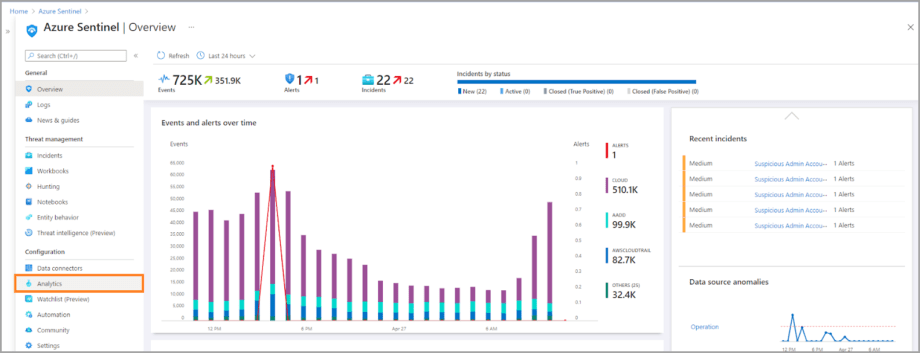

- Seleccione Analytics del menú del lado izquierdo de su instancia de Azure Sentinel.

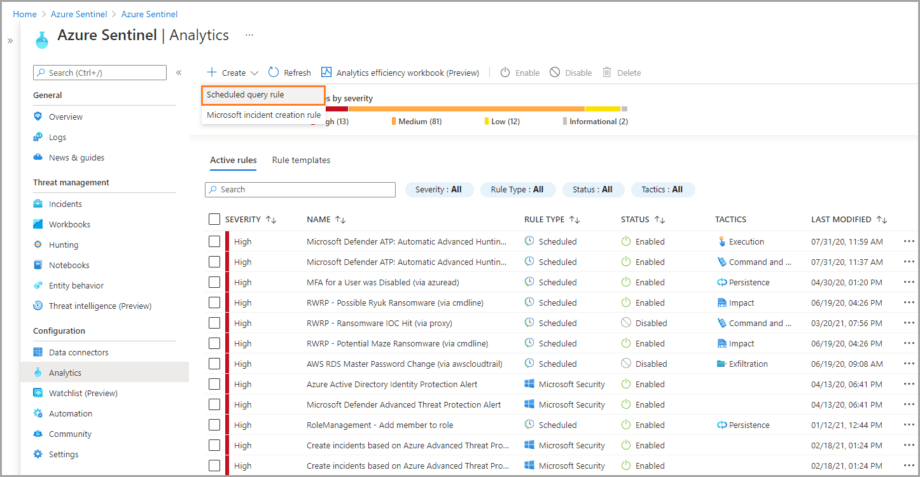

2. Seleccione Crear > Regla de consulta programada, y se abrirá el asistente de reglas de Azure Sentinel.

Configuración del Asistente de Reglas de Azure Sentinel

El asistente de reglas de Analytics para crear reglas de Azure Sentinel consta de los siguientes pasos:

Cada uno de estos pasos es una pestaña separada en el asistente de reglas de Azure Sentinel.

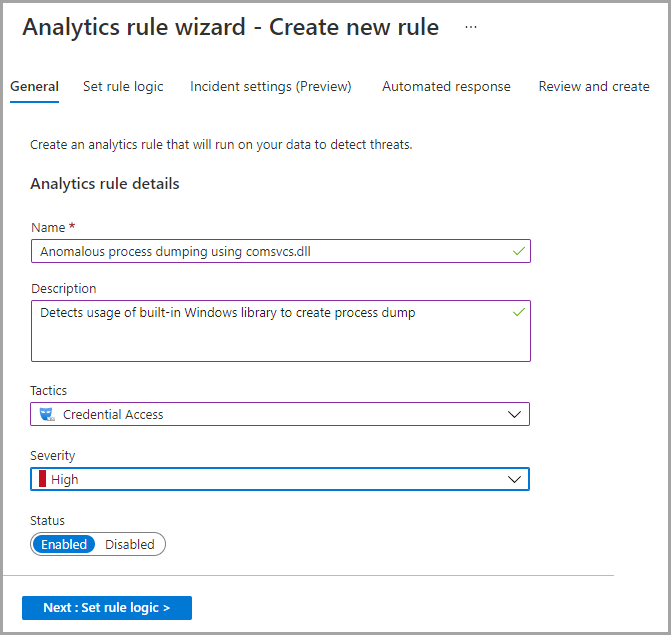

Configuraciones generales

- En la pestaña General , complete el nombre de la regla y su descripción.

- Seleccione la severidad de la regla de la lista de opciones predefinidas.

- Opcionalmente, puede mapear la regla a las® Tácticas de MITRE ATT&CK específicas. Puede seleccionar varias Tácticas a la vez.

- Especifique el estado de la regla. Por defecto, está Habilitada.

5. Haga clic en Siguiente para pasar a las configuraciones de lógica de la regla.

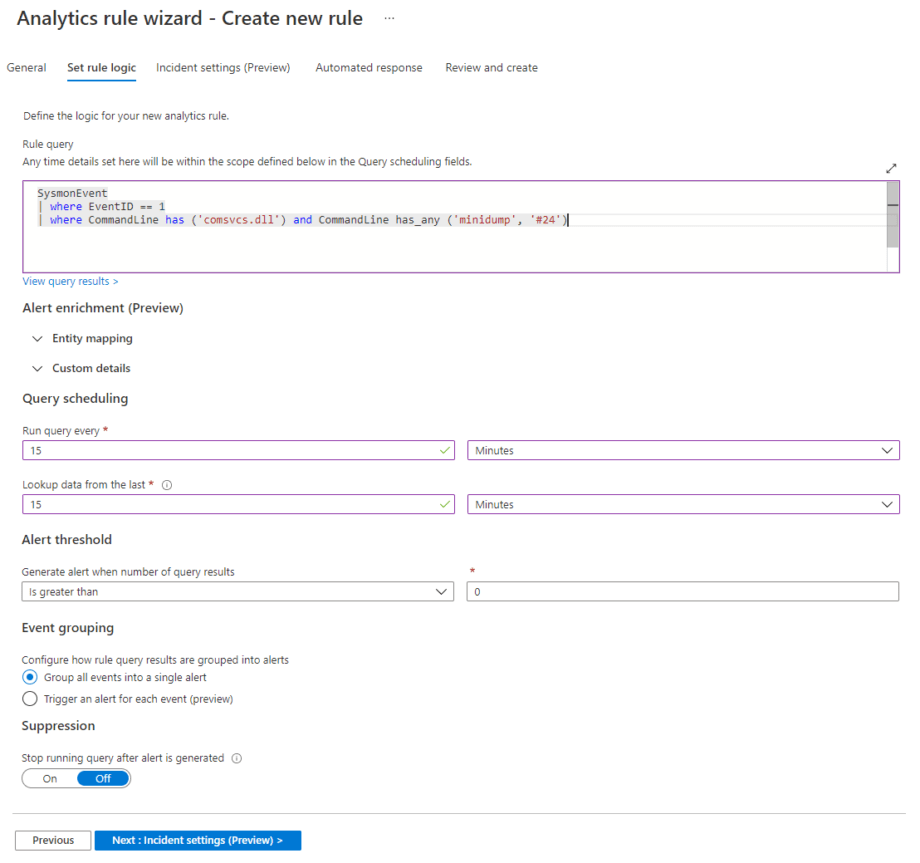

Configuraciones de lógica de la regla

The Configurar la lógica de la regla la pestaña define la lógica de la regla y configura otras configuraciones de la regla, tales como:

- Consulta de la regla

- Enriquecimiento de alertas

- Programación de consultas

- Umbral de alerta

- Agrupamiento de eventos

- Supresión

Consulta de la regla

La consulta de la regla es una consulta que se ejecutará para descubrir comportamientos anómalos o detectar amenazas. La consulta mostrada en la captura de pantalla anterior activará una alerta cuando se intente volcar el proceso en un host usando la biblioteca integrada de Windows comsvcs.dll.

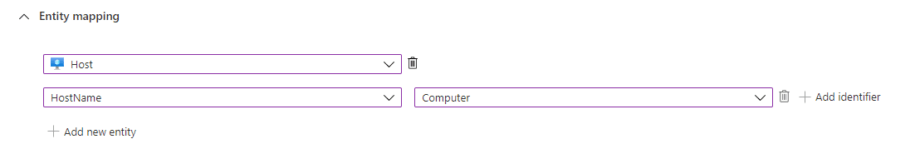

Enriquecimiento de alertas

Estas configuraciones de creación de reglas consisten en las siguientes configuraciones:

- Mapeo de entidades

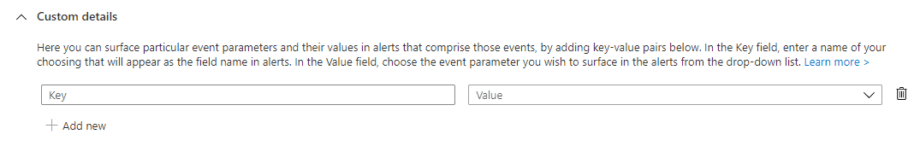

- Detalles personalizados

The Mapeo de entidades la sección permite mapear hasta cinco entidades reconocidas por Azure Sentinel (como Cuenta, Archivo, Host, IP, etc.) desde los campos que están disponibles en los resultados de la consulta. Esto habilita que Azure Sentinel reconozca y clasifique los datos en estos campos para un análisis posterior.

The Detalles personalizados la sección permite sacar a la superficie los datos de eventos en las alertas generadas a partir de esos eventos. Una vez configurados, estos ajustes le permiten evaluar, investigar y responder mucho más rápido y eficientemente.

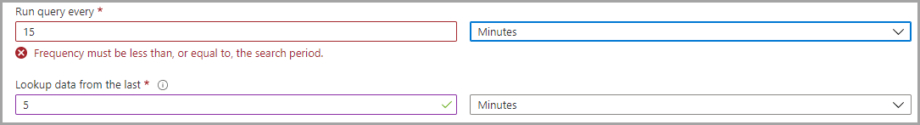

Programación de consultas

Aquí puede configurar el calendario para ejecutar su regla de análisis recién creada.

Umbral de alerta

Configurar un umbral de alerta permite definir el nivel de sensibilidad de la regla creada. Puede querer crear una alerta solo si la consulta devuelve un cierto número de resultados.

Agrupamiento de eventos

En esta sección, puede configurar cómo se agrupan los resultados de la consulta de la regla en alertas.

Supresión

Puede detener la ejecución de una consulta durante un cierto período de tiempo después de que se genera una alerta. Esto significa que si activa Supresión ON, su regla se desactivará temporalmente por el período de tiempo que especificó (hasta 24 horas).

Haga clic en Siguiente para moverse a la Configuraciones de incidentes pestaña.

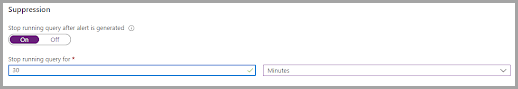

Simulación de resultados

The Simulación de resultados la sección ayuda a los usuarios de Azure Sentinel a probar reglas durante su etapa de desarrollo antes de que sean desplegadas en el entorno de producción.

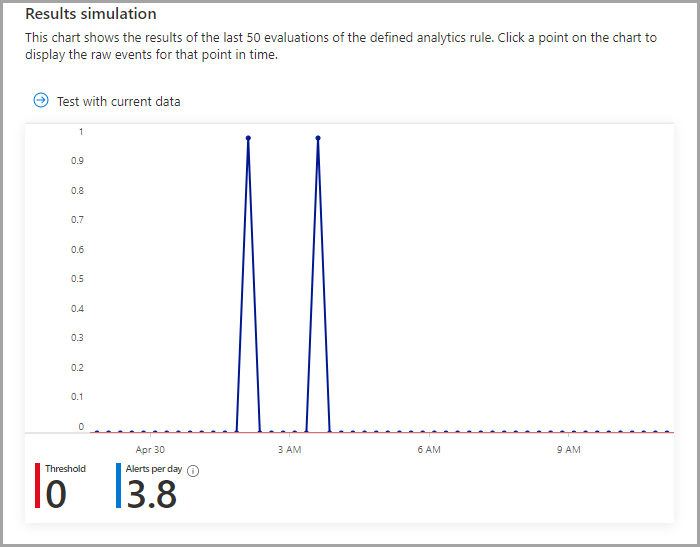

Configuraciones de incidentes

En esta pestaña, puede definir cómo Azure Sentinel convierte las alertas. La pestaña incluye las siguientes configuraciones:

- Configuraciones de incidentes

- Agrupación de alertas

Puede desactivar la creación de incidentes a partir de alertas o crear un único incidente a partir de un grupo de alertas.

Configuraciones de incidentes

Estas configuraciones están habilitadas por defecto. Una vez habilitadas, se creará un incidente separado de cada alerta de Azure Sentinel activada por esta regla. Puede cambiar a Deshabilitado cuando sea necesario.

Agrupación de alertas

Cuando está habilitado, se creará un único incidente a partir de un grupo de alertas de Azure Sentinel basado en el criterio definido. Por defecto, estas configuraciones están deshabilitadas.

Otras configuraciones aquí son las siguientes:

- Limite el grupo a alertas creadas dentro del marco de tiempo seleccionado

- Agrupe alertas activadas por esta regla de análisis en un único incidente por

- Reabrir incidentes cerrados coincidentes

Haga clic en Siguiente para moverse a la Respuesta automatizada pestaña.

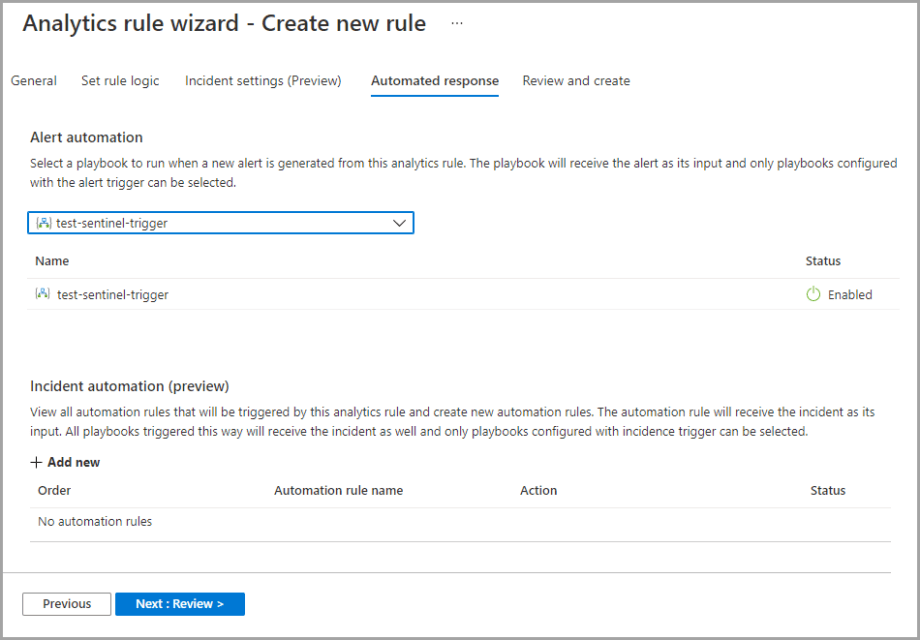

Respuesta automatizada

Aquí puede seleccionar un libro de jugadas que se ejecutará automáticamente cuando se cree una alerta a partir de las reglas de análisis de Azure Sentinel. Solo verá aquellos libros de jugadas disponibles para sus suscripciones seleccionadas y para las cuales tiene permisos.

Haga clic en Siguiente para proceder a la Revisar y crear pestaña.

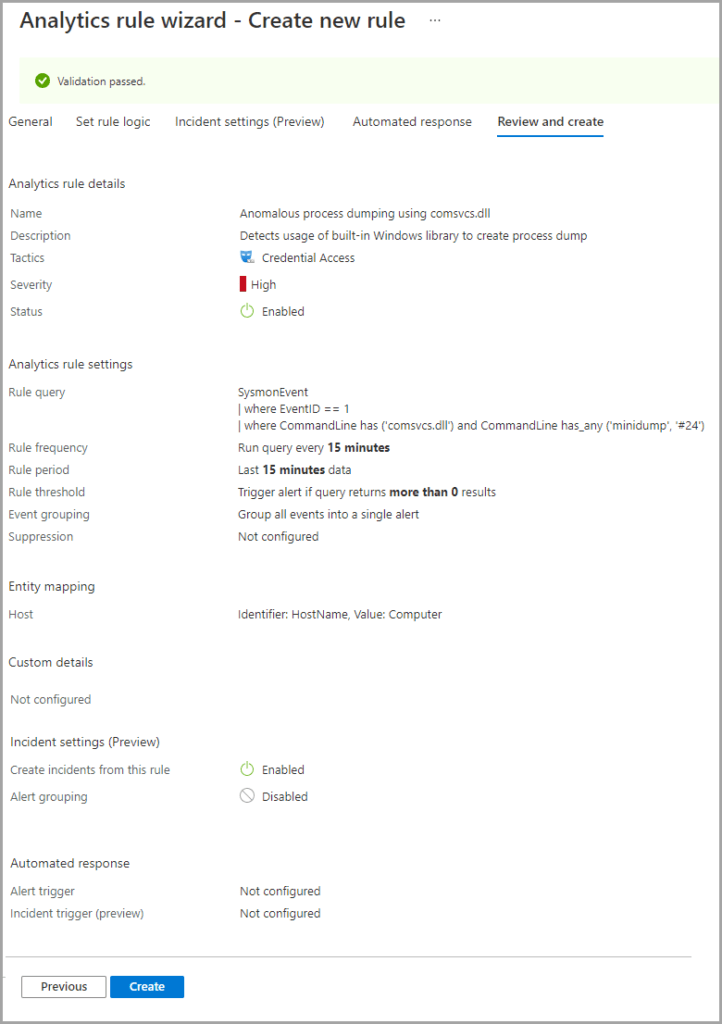

Revisar y crear

Este es el paso final del proceso de creación de reglas de Azure Sentinel. La Revisar y crear pestaña muestra un resumen de la regla de análisis recién creada. También, en este paso, la regla recién creada pasa por validación. Verá el Validación pasada mensaje en la parte superior de esta pestaña, lo que significa que la regla está correctamente creada y puede ser desplegada.

Seleccione el Crear botón para completar las configuraciones de configuración y añadir una nueva regla de análisis.

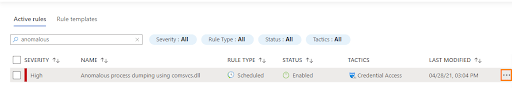

Verá su regla recién añadida en la tabla bajo la pestaña Reglas activas en la pantalla principal. Más tarde puede editar, deshabilitar, eliminar o duplicar esta regla haciendo clic en el Analytics screen. Later you can edit, disable, delete, or duplicate this rule by clicking the Más ( … ) botón.

Eso es todo, ahora está listo para crear sus propias reglas de Azure Sentinel para detectar amenazas o actividades sospechosas.

Explore el Mercado de Detectores de Amenazas para encontrar una amplia colección de contenido SOC adaptado a su entorno de Microsoft Azure Sentinel, incluyendo más de 6,000 Reglas y Consultas nativas de SIEM. ¿Ansioso por enriquecer su experiencia en la caza de amenazas? Regístrese para nuestro Biblioteca Cibernética para perfeccionar sus habilidades duras de SIEM, explorar guías paso a paso sobre caza de amenazas y ver seminarios web de ciberseguridad en profundidad.