Introducción

El phishing de COVID-19 / Coronavirus está en aumento y probablemente seguirá siendo un tema/carnada principal durante muchos meses. Esta publicación de blog hace recomendaciones respecto al phishing específico de COVID-19 y otras amenazas provocadas por el aumento del teletrabajo.

¿Ha cambiado la amenaza del phishing?

¿Ha cambiado la amenaza? En cierto modo. Hay un gran sentido de urgencia alrededor de COVID-19 / Coronavirus. Esta urgencia aumenta la probabilidad de que una persona promedio sea víctima de phishing. Los atacantes lo saben, por lo que esperamos y estamos observando un aumento en el uso de temas/carnadas de COVID-19 y Coronavirus. Otros temas/carnadas también probablemente aumentarán en su uso y efectividad contra las víctimas en torno al teletrabajo.

Sin embargo, en cuanto a las técnicas y tácticas utilizadas por los adversarios en los ataques de phishing, las cosas son en gran medida las mismas.

En esta publicación de blog cubriremos algunos aspectos del phishing, lo que esperamos ver con respecto al coronavirus y cómo puede proteger a su organización contra las amenazas.

Tipos de Phishing

Generalmente, hay tres objetivos principales de los ataques de phishing.

- Entregar Malware

- Enlace a malware

- Adjuntar malware al correo electrónico

- Ransomware, Troyanos Bancarios, Skimming Web, Espionaje, etc.

- Obtener Información Sensible

- Generalmente, las organizaciones están más preocupadas por el nombre de usuario / contraseña

- Normalmente enlace a página de inicio de sesión falsa

- Fraude / Estafas

- Convencer a la víctima de enviar recursos (dinero e incluso equipo) a través de

- Facturas falsas

- Órdenes de Compra Falsas

- Falsas entidades benéficas

- Convencer a la víctima de enviar recursos (dinero e incluso equipo) a través de

Temas de Phishing y Carnadas

Los criminales se aprovechan de un sentido de urgencia para engañar a sus víctimas a ejecutar malware en sus terminales, enviar dinero/suministros a organizaciones benéficas falsas o revelar información sensible (nombre de usuario y contraseña). SOC Prime espera observar un aumento de temas/carnadas relacionados con COVID-19 / Coronavirus como:

- COVID-19 / Coronavirus – Información

-

-

- Un criminal se hace pasar por una autoridad entregando un documento o un enlace a un documento que contiene información importante sobre COVID-19 / Coronavirus.

-

- COVID-19 / Coronavirus – Correos Electrónicos de Miedo

-

-

- Un criminal se hace pasar por una autoridad proporcionando “información urgente” sobre COVID-19 / Coronavirus o incluso intenta extorsionar a las víctimas con la amenaza de infección viral.

-

- COVID-19 / Coronavirus – Prueba / Cura

-

-

- Un criminal se hace pasar por alguien que tiene una prueba o cura para COVID-19

-

- Alivio Económico

-

-

- Un criminal se hace pasar por el gobierno, empleador o una organización benéfica ofreciendo alivio económico

-

- Despliegue / Actualización de Cliente VPN / Teleconferencia / VDI

-

-

- Un criminal se hace pasar por el departamento de Tecnología de la Información con una actualización o despliegue de software que la empresa utiliza / utilizará para aumentar sus capacidades de teletrabajo.

-

- Estafas de Órdenes de Compra / Facturas para suministros médicos relacionados con COVID-19 (EPP, ventiladores, respiradores, medicinas)

-

-

- Un criminal envía órdenes de compra o facturas falsas para suministros relacionados con COVID-19.

-

- Estafas Relacionadas con Viajes

-

- Un criminal se hace pasar por un empleado/amigo/pariente atrapado en un país extranjero

- Un criminal se hace pasar por una aerolínea / hotel con una ‘actualización’ sobre futuros planes de viaje

Carnadas de Phishing que Contienen Malware / Ransomware

Para la organización promedio, el ransomware es actualmente su mayor amenaza. El ransomware entregado a través de phishing a menudo aprovecha documentos / tipos de archivos que contienen código (archivos de scripts, documentos de oficina). Los exploits siguen siendo una amenaza común, pero son costosos, más difíciles de implementar y normalmente no son necesarios.

Primeros Estadios Comunes utilizados en Phishing

- Ha aumentado sustancialmente el uso de enlaces a archivos maliciosos para eludir filtros de correo electrónico / sandboxing (T1192)

- Uso de archivos comprimidos cifrados (.zip, .7z, .iso, .tar, etc.) para eludir el escaneo y sandboxes (T1140)

- Documentos de Microsoft Office (especialmente xlsx, xlsm, xls, doc, docm, docx)

- Documentos de Texto Enriquecido T1193

- Documentos PDF T1193

- Scripts / Contenido Dinámico incrustado en archivos o adjuntado directamente (.vbs, .vbe, .js, .jse, .wsh, .cmd, .bat, .ps1, .wsh, .wsc, .hta, .pif, .lnk, .com, .reg) T1193

- Por ejemplo, un archivo .vbs puede ser incrustado en un PDF, documento de Word, archivo zip, etc.

- Ejecutables (.exe, .scr y aquellos que dependen de software de terceros como jar)

Post Compromiso

No todo está perdido una vez que un terminal se compromete, ya que el phishing como ataque no permanece en un silo. Para obtener su objetivo, los criminales normalmente deben escalar sus privilegios localmente, luego en el dominio, y también moverse lateralmente a activos críticos.

Típicamente, la ejecución ocurre casi instantáneamente posterior al “acceso inicial”. Normalmente, esto implica la creación directa de procesos mediante powershell, cscript, wscript, mshta, rundll32, u otras técnicas. Técnicas más sigilosas como la ruptura de cadena de procesos de padre-hijo (mediante suplantación de PPID / COM) e inyección de procesos también se están volviendo más comunes.

Independientemente, en una cadena de ataque típica hay mucho por lo que alertar.

Específicamente, SOC Prime ha identificado las siguientes técnicas como las más comunes en ataques de phishing recientes.

- T1192 (Spearphishing Link)

- T1193 (Spearphishing Attachment)

- T1059 (Interfaz de Línea de Comandos)

- T1086 (PowerShell)

- T1085 (Rundll32)

- T1218 (Ejecución de Binario Firmado como Proxy)

- T1053 (Tarea Programada)

- T1050 (Nuevo Servicio)

Contenido al Rescate

En SOC Prime somos grandes fans de SIGMA. Nuestros desarrolladores de bounty de amenazas, así como el equipo de SOC Prime, han lanzado mucho contenido relevante (mucho gratuito) que cubre la mayoría de las técnicas del marco ATT&CK. Contenido que generalmente se centra en comportamientos sobre TTPs. Eso significa que este contenido funciona independientemente del tema o carnada de phishing. Entonces, si instala este contenido podrá ayudarle durante la próxima crisis que se utilice en carnadas de phishing.

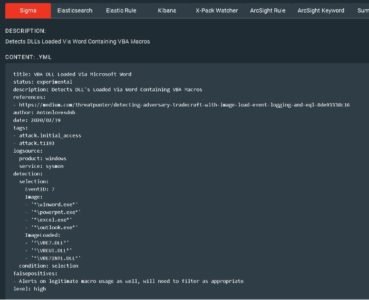

Por ejemplo, la regla “VBA DLL cargada a través de Microsoft Word” detectará instancias de documentos de oficina cargando macros. El tipo de archivo más comúnmente abusado para entregar contenido de phishing. Hemos etiquetado este contenido y más en el Mercado de Detección de Amenazas (TDM) con “covid19_ttp”

Hemos etiquetado este contenido y más en el Mercado de Detección de Amenazas (TDM) con “covid19_ttp”

https://tdm.socprime.com/?ruleMaster=true&searchValue=covid19_ttp

Medidas Adicionales para Fortalecer su Organización Contra el Phishing

Esta lista no es exhaustiva. Sin embargo, estos son algunos métodos efectivos que ayudarán a proteger su organización contra la mayoría de los ataques de malware de primera etapa. Si no ha tomado uno de los pasos a continuación, debe identificar su impacto en su organización y luego probar e implementar los cambios que sean posibles.

- Concientización del Usuario

- Asegurar que las definiciones de Antivirus se actualicen regularmente

- Limitar el acceso administrativo

- Hacer uso de la lista blanca de aplicaciones

- Cambiar las asociaciones de archivos predeterminadas para tipos de archivos comúnmente abusados a no ejecutar

- Es común que .vbs, .vbe, .js, .jse, .bat, etc., se cambien de su asociación de archivo actual a “notepad.exe” en los terminales. De esta forma, si un usuario cae en un phishing, el documento se abre con notepad en lugar de ejecutarse. https://support.microsoft.com/en-us/help/4028161/windows-10-change-default-programs

- Uso de autenticación multifactor / multietapa

- El sistema multifactor no basado en SMS/correo electrónico es óptimo

- Instalar 7zip/Winrar y otras utilidades de compresión de terceros sólo para usuarios que lo requieran.

- Deshabilitar macros de office

- Bloquear el tráfico SMB que se destina fuera de su organización

- Usar software VPN que impida a los usuarios acceder a internet a menos que estén conectados al VPN.