El actor de amenaza ruso patrocinado por el estado BlueAlpha (también conocido como Gamaredon, Hive0051, Shuckworm, UAC-0010, o Armageddon) ha estado orquestando campañas de ciberespionaje contra Ucrania desde 2014. Tras la invasión a gran escala de Ucrania por parte de Rusia el 24 de febrero de 2022, estas operaciones se han intensificado, mostrando TTPs en evolución que a menudo se prueban en Ucrania antes de ser implementados contra un mayor número de objetivos.

Recientemente, investigadores de seguridad han revelado que el colectivo de hackers que opera en nombre del Servicio Federal de Seguridad (FSB) de Rusia comenzó a abusar del servicio de Cloudflare para intensificar la distribución de malware GammaDrop.

Detectar Ataques de Malware GamaDrop por BlueAlpha

Infames grupos de hackers vinculados a Rusia siguen siendo un gran desafío para los defensores de la ciberseguridad, adaptando continuamente sus tácticas, técnicas y procedimientos (TTPs) para apuntar a varias organizaciones a nivel mundial. Desde el estallido de la guerra a gran escala en Ucrania, estos actores APT han intensificado sus operaciones, aprovechando el conflicto como campo de pruebas para estrategias maliciosas de vanguardia. Para ayudar a los defensores cibernéticos a superar las amenazas planteadas por los hackers afiliados a Rusia, SOC Prime Platform para la defensa cibernética colectiva ofrece una amplia colección de reglas Sigma relevantes acompañadas de un conjunto completo de productos para la detección avanzada de amenazas y caza.

Detecta los últimos ataques de BlueAlpha utilizando el Tunneling de Cloudflare para la distribución de malware GammaDrop pulsando el botón Explorar Detección a continuación y acceder inmediatamente a un conjunto de detección curado.

Para analizar retrospectivamente la actividad del grupo BlueAlpha y obtener más contexto sobre los TTPs utilizados en los ataques, los defensores cibernéticos también pueden acceder a una colección dedicada de reglas buscando en Threat Detection Marketplace con las etiquetas “Gamaredon”, “Shuckworm”, “Hive0051”, “UNC530”, “BlueAlpha” y “UAC-0010”.

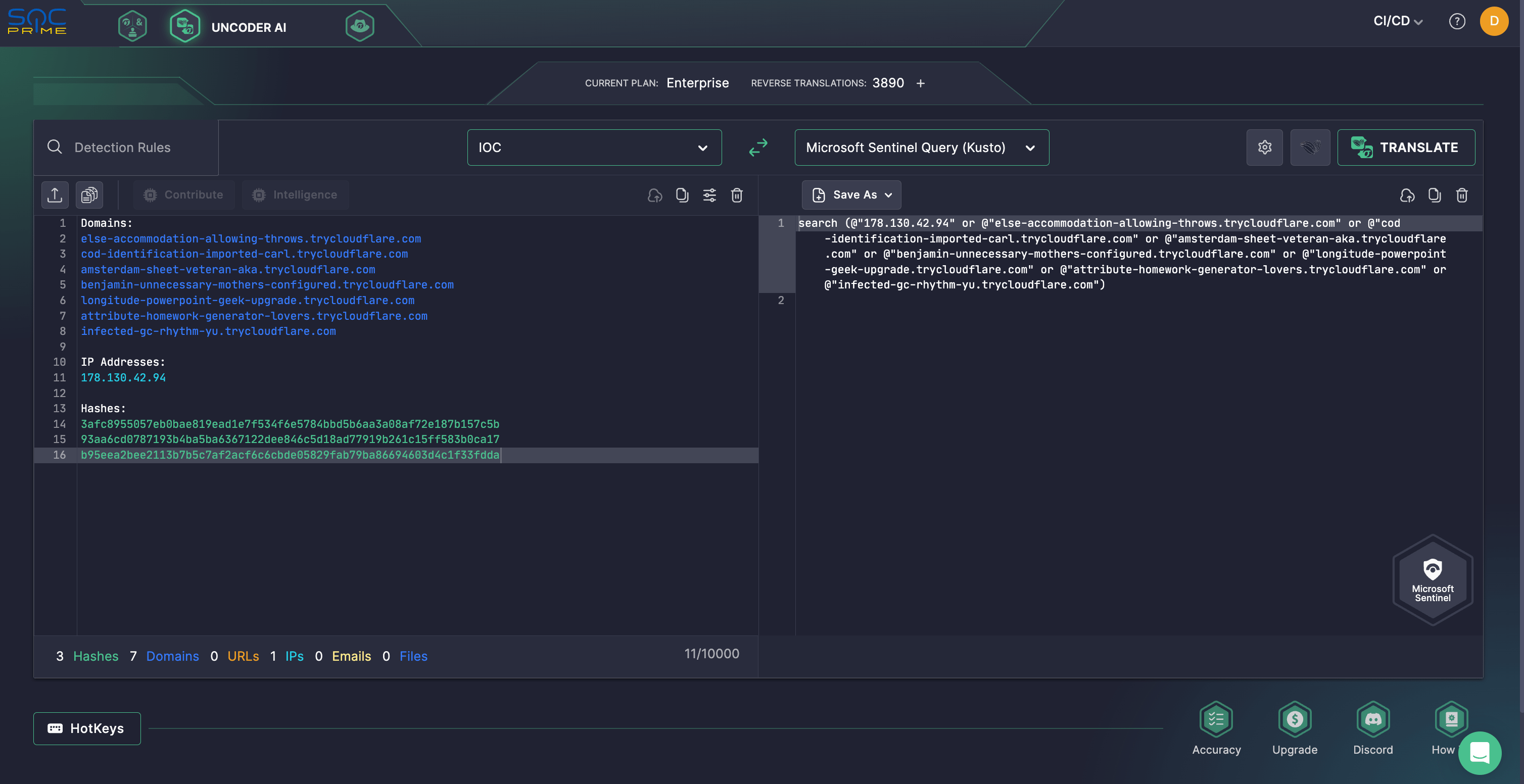

Además, para continuar con la investigación, los profesionales de seguridad pueden lanzar búsquedas instantáneas utilizando IOCs proporcionados en la correspondiente investigación del Grupo Insikt. Confíe en el Uncoder AI de SOC Prime para crear consultas personalizadas basadas en IOC en cuestión de segundos y trabajar automáticamente con ellas en su entorno SIEM o EDR elegido.

Analizando Ataques de BlueAlpha Aprovechando el Malware Gamadrop

BlueAlpha—también referido como Gamaredon, Armageddon APT, Hive0051, o UAC-0010— ha estado atacando persistentemente a Ucrania con ataques de alto impacto. Durante los últimos tres años, BlueAlpha orquestó múltiples campañas de phishing contra Ucrania, aprovechando diferentes iteraciones de su malware GammaLoad. Estas incluyeron GammaLoad.PS1, entregado a través de VBScript malicioso, y una variante mejorada identificada como GammaLoad.PS1_v2.

Ahora, los investigadores de seguridad del Grupo Insikt descubrieron que los hackers han transformado su cadena de entrega de malware para aprovechar los servicios de Cloudflare Tunneling para la diseminación de malware GammaDrop. Tunneling de Cloudflare está diseñado como un software de túnel seguro; sin embargo, los hackers lo han explotado para ocultar la infraestructura de staging de GammaDrop, eludiendo efectivamente los mecanismos de detección de red ampliamente utilizados.

Además, BlueAlpha aprovecha la infraestructura oculta para ejecutar sofisticados ataques de HTML smuggling, permitiendo que las cargas útiles maliciosas pasen sin ser detectadas por los filtros de seguridad de correo electrónico. Además, el grupo emplea técnicas de DNS fast-fluxing, un método que rota dinámicamente las direcciones IP asociadas a sus dominios, complicando significativamente los esfuerzos para interrumpir las operaciones de comando y control (C2) de BlueAlpha. En última instancia, este enfoque en capas facilita la entrega de malware GammaDrop que permite a los actores de amenaza extraer datos sensibles, robar credenciales y establecer acceso persistente de puerta trasera a redes comprometidas.

Dado que los colectivos APT siguen avanzando en sus métodos maliciosos para continuar con los ataques mientras permanecen bajo el radar, los investigadores de seguridad requieren herramientas avanzadas para superar las amenazas emergentes. SOC Prime ofrece un conjunto completo de productos para ingeniería de detección potenciada por IA, caza de amenazas automatizada y detección avanzada de amenazas, ayudando a los equipos de seguridad a prevenir proactivamente ciberataques de cualquier escala y sofisticación.