El APT Armageddon vinculado a Rusia también conocido como Gamaredon o UAC-0010 ha estado lanzando una serie de ciberataques sobre Ucrania desde el estallido de la guerra cibernética global. El 8 de noviembre de 2022, CERT-UA lanzó la alerta más reciente detallando la campaña de spearphishing en curso de este colectivo de ciberespionaje respaldado por Rusia, en la cual los adversarios distribuyen masivamente correos electrónicos falsificados simulando ser del Servicio Estatal de Comunicaciones Especiales de Ucrania. En esta campaña adversaria dirigida, los hackers de Armageddon APT explotan el vector de ataque de adjuntos maliciosos en correos electrónicos.

Ciberataques de Armageddon APT (UAC-0010): Análisis de la Última Campaña de Phishing Contra Ucrania

Desde la invasión a gran escala de Rusia a Ucrania, el notorio APT Armageddon vinculado a Rusia grupo también seguido como UAC-0010 o Primitive Bear ha estado explotando activamente los vectores de ataque de phishing y adjuntos maliciosos en campañas dirigidas contra Ucrania. En mayo y julio de 2022, el colectivo hacker ha estado distribuyendo masivamente el software malicioso GammaLoad.PS1_v2, mientras que en agosto de 2022, los adversarios aplicaron malware GammaSteel.PS1 y GammaSteel.NET para propagar la infección en los sistemas comprometidos.

En las campañas adversarias en curso reportadas por la alerta CERT-UA#5570, la cadena de infección se activa mediante correos electrónicos de phishing que contienen un adjunto malicioso, que, si se abre, descarga un archivo HTML con código JavaScript. Este último crea un archivo RAR con un archivo de acceso directo LNK en el equipo vulnerable. Una vez abierto, el mencionado archivo LNK descarga y lanza un archivo HTA, que a su vez ejecuta código malicioso VBScript. Como resultado, esto lleva al despliegue de una serie de cepas maliciosas en los sistemas objetivo, incluyendo muestras de malware de robo de información.

Investigadores de CERT-UA informan que los correos de phishing se están entregando a través del servicio @mail.gov.ua. Además, los hackers de Armageddon APT aplican sus patrones adversarios comunes para lanzar ciberataques utilizando un servicio de terceros o Telegram para identificar la dirección IP del servidor C2.

Detección de la Última Campaña de APT Armageddon Contra Entidades Ucranianas

Una serie de campañas de phishing del APT Armageddon vinculado a Rusia que apuntan repetidamente a Ucrania desde marzo de 2022 suponen una amenaza creciente que requiere una detección oportuna y una ultra-responsabilidad por parte de los profesionales de seguridad. La plataforma Detection as Code de SOC Prime ofrece un conjunto de reglas Sigma curadas para identificar la actividad maliciosa relacionada cubierta en la alerta CERT-UA#5570 en las primeras etapas del ciclo de vida del ataque. Siga el enlace a continuación para acceder al contenido de detección relevante etiquetado como “CERT-UA#5570” basado en la correspondiente alerta de ciberseguridad:

Para defenderse proactivamente contra los ciberataques existentes y emergentes del APT Armageddon rastreados por los defensores cibernéticos desde la invasión a gran escala de Rusia a Ucrania, haga clic en el explorar detecciones y acceda al stack de detección dedicado. Todas las reglas Sigma están alineadas con MITRE ATT&CK® y enriquecidas con un extenso contexto de amenazas cibernéticas, incluidos enlaces CTI relevantes, mitigaciones, binarios ejecutables y más metadatos relevantes. Las reglas de detección están empaquetadas con traducciones para las soluciones líderes de SIEM, EDR y XDR de la industria.

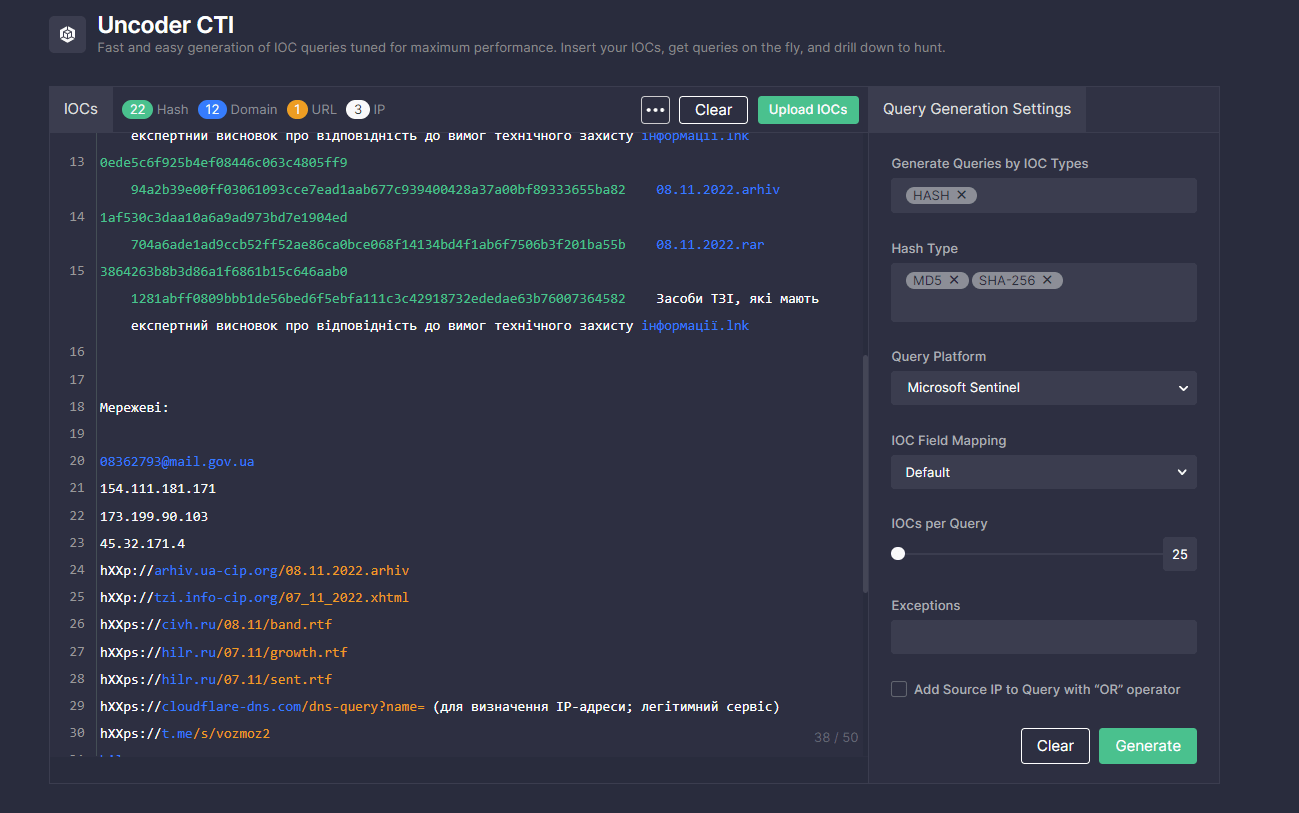

Para simplificar la rutina de búsqueda de amenazas y mejorar las capacidades de ingeniería de detección, los expertos en seguridad pueden buscar IOCs asociados con la actividad maliciosa de los adversarios UAC-0010 cubierta en la alerta CERT-UA#5570. Simplemente pegue el texto que contenga IOCs relevantes en Uncoder CTI y obtenga consultas de IOC personalizadas listas para ejecutarse en un entorno elegido.

Contexto MITRE ATT&CK®

Para profundizar en el contexto detrás de los últimos ciberataques del grupo APT Armageddon vinculado a Rusia también conocido como UAC-0010 cubierto en la alerta CERT-UA#5570, todas las reglas Sigma dedicadas están alineadas con el marco de trabajo MITRE ATT&CK® abordando las tácticas y técnicas correspondientes: