Seit dem Ausbruch des globalen Cyberkriegs sind staatliche Stellen der Ukraine und ihrer Verbündeten Zielscheiben diverser bösartiger Kampagnen geworden, die von mehreren Hacker-Kollektiven gestartet wurden. Experten schätzen einen Anstieg der Cyberangriffe gegen die Ukraine um 250 % im Jahr 2022 und über 2.000 davon von Russland-affiliierten Bedrohungsakteuren gestartet seit Beginn der vollumfänglichen Invasion.

Am 29. April 2023 hat CERT-UA eine neue Warnung herausgegeben , die einen massiven Cyberangriff abdeckt, der WinRAR missbraucht und sich auf RoarBat, ein bösartiges Skript, stützt, um die IT-Infrastruktur ukrainischer Regierungsorganisationen zu stören. CERT-UA nimmt an, dass die von Russland unterstützte Sandworm APT für den Einbruch verantwortlich sein könnte, da es bedeutende Überschneidungen mit dem Angriff auf das Informations- und Kommunikationssystem der Nationalen Informationsagentur „Ukrinform“ gab, der im Januar 2023 stattfand.

Analyse des neuesten destruktiven Cyberangriffs gegen die Ukraine durch die UAC-0165-Gruppe (Sandworm APT)

Die neueste CERTUA#6550-Warnung warnt Cyber-Abwehrkräfte vor einem massiven Cyberangriff, der darauf abzielt, die IT-Infrastruktur des ukrainischen öffentlichen Sektors lahmzulegen. Insbesondere wurde der Betrieb von Serverausrüstung und Datenspeichersystemen als Ergebnis der jüngsten bösartigen Operation gestört, die der Sandworm APT-Gruppe.

zugeschrieben wird. Insbesondere Windows-Systeme wurden mit dem RoarBat .BAT-Skript angegriffen, das rekursiv nach Dateien auf Festplatten oder in bestimmten Verzeichnissen suchte und diese anschließend mit dem legitimen WinRAR-Programm unter Verwendung der „-df“-Funktion archivierte. Dies führte letztendlich zur Löschung sowohl der Quelldatei als auch der erstellten Archive. Gleichzeitig wurden Linux-Systeme mit einem BASH-Skript angegriffen, das ein Standard-Dienstprogramm „dd“ verwendete, um Dateien mit Null-Bytes zu überschreiben.

CERT-UA-Experten schätzen, dass dieser destruktive Vorgang viele Gemeinsamkeiten mit dem Angriff auf das Informations- und Kommunikationssystem der Nationalen Informationsagentur „Ukrinform“ hat. Folglich wird der neueste Angriff auf den ukrainischen öffentlichen Sektor mit einem moderaten Maß an Vertrauen der von Russland unterstützten Sandworm APT zugeschrieben. Dennoch verwendet CERT-UA zur Nachverfolgung der gezielten Angriffe die Kennung UAC-0165.

Bemerkenswerterweise gelang es den Angreifern, den Angriff erfolgreich durchzuführen, da die Multi-Faktor-Authentifizierung bei der Remote-VPN-Verbindung fehlte und die Netzwerkssegmentierung unzureichend war. Benutzer werden aufgefordert, die Cybersicherheitsmaßnahmen entsprechend den Empfehlungen von CERT-UA zu verbessern.

Erkennung von bösartiger Aktivität der UAC-0165, abgedeckt in der CERT-UA#6550-Warnung

Um Organisationen zu helfen, die mit der UAC-0165 assoziierte bösartige Aktivität rechtzeitig zu identifizieren, stellt die SOC Prime Platform einen Satz relevanter Sigma-Regeln zusammen. Alle Erkennungsalgorithmen werden durch die entsprechenden benutzerdefinierten Tags „CERT-UA#6550“ und „UAC-0165“ gefiltert, basierend auf der CERT-UA-Warnung und Gruppenkennungen, um die Auswahl der SOC-Inhalte zu optimieren.

Klicken Sie auf die Detektionen durchsehen Schaltfläche, um die gesamte Sammlung dedizierter Sigma-Regeln zu erreichen, die den neuesten UAC-0165-Angriff erkennen. Alle Regeln sind mit dem MITRE ATT&CK®-Rahmen v12abgestimmt, angereichert mit tiefgreifendem Cyber-Bedrohungskontext und kompatibel mit mehr als 28 SIEM-, EDR- und XDR-Lösungen, um spezifischen Sicherheitsanforderungen gerecht zu werden.

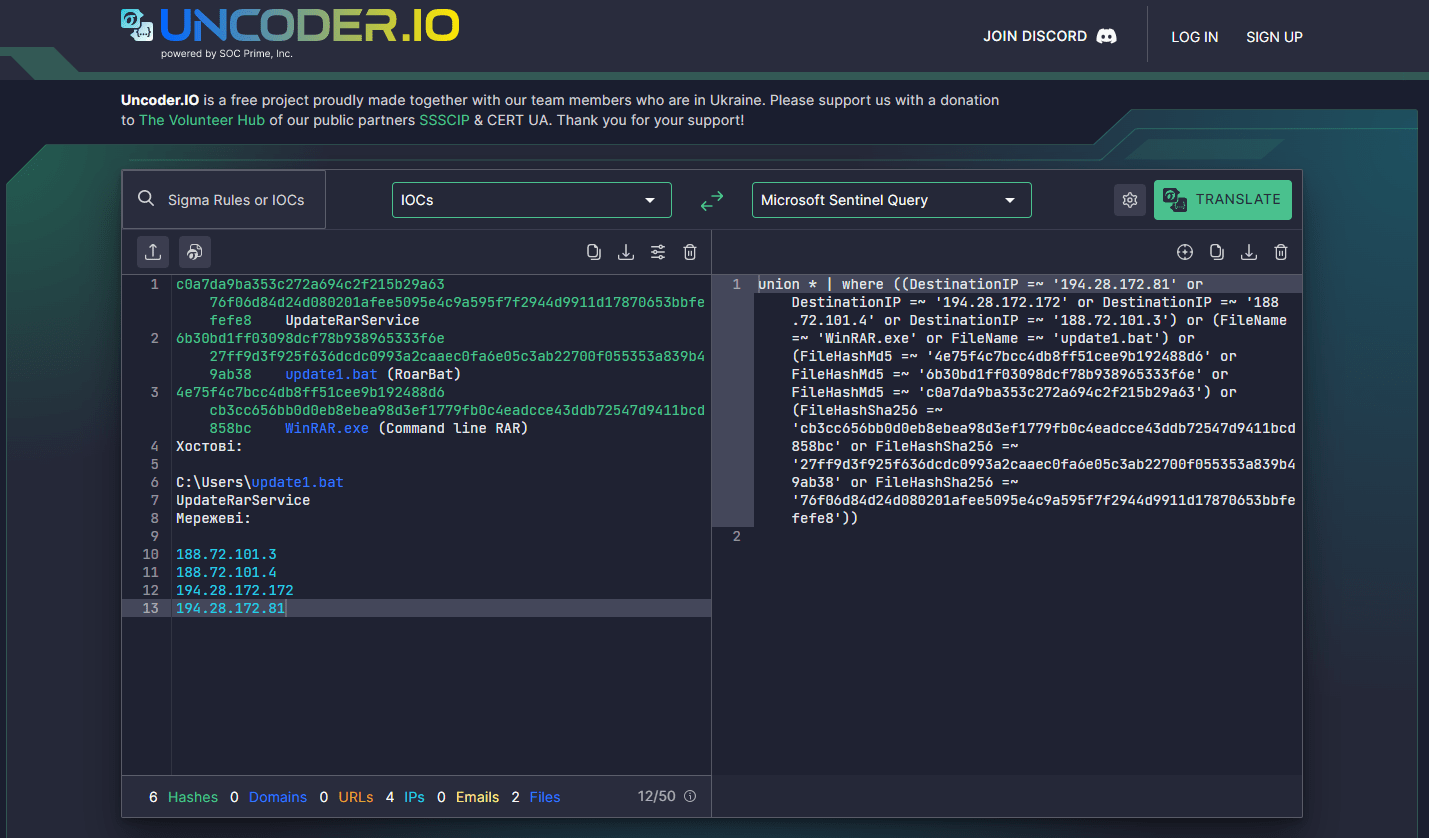

Cyber-Abwehrkräfte können ihre Threat-Hunting-Aktivitäten auch automatisieren, indem sie nach Indikatoren für Kompromittierung (IoCs) suchen, die mit der neuesten Operation von Sandworm gegen ukrainische Regierungseinrichtungen in Verbindung stehen, indem sie Uncoder.IOverwenden. Kopieren Sie einfach die von CERT-UA bereitgestellten Datei-, Host- oder Netzwerk- IoCs in das Tool und wählen Sie den Inhaltstyp Ihrer Zielabfrage aus, um sofort leistungsoptimierte IoC-Abfragen zu erstellen, die in der gewählten Umgebung ausgeführt werden können.

MITRE ATT&CK-Kontext

Um in den tiefgehenden Kontext hinter dem destruktiven Cyberangriff der UAC-0165 einzutauchen, der in der neuesten CERT-UA-Warnung behandelt wird, sind alle oben genannten Sigma-Regeln mit ATT&CK v12 getaggt, die die relevanten Taktiken und Techniken ansprechen: Tactics Techniques Sigma Rule Defense Evasion Virtualization/Sandbox Evasion (T1497) File and Directory Permissions Modification (T1222) System Script Proxy Execution (T1216) Indicator Removal (T1070) Hide Artifacts (T1564) Subvert Trust Controls (T1553) Deobfuscate/Decode Files or Information (T1140) Domain Policy Modification (T1484) Execution Scheduled Task/Job (T1053) Impact Inhibit System Recovery (T1490) System Shutdown/Reboot (T1529) Data Manipulation (T1565) Data Destruction (T1485)