Was ist bedrohungsinformierte Verteidigung?

Inhaltsverzeichnis:

Organisationen müssen ständig mit einer Flut von Bedrohungen kämpfen, während sie sich auf eine einfache und proaktive Methode verlassen, um die Leistung ihrer Sicherheitsprogramme dynamisch zu bewerten. Eine Bedrohungsinformationsstrategie einzuführen, ermöglicht es Organisationen, sich auf bekannte Bedrohungen zu konzentrieren und Verteidigungen dynamisch zu testen, indem sie Teams mit besseren Daten und Einblicken in die Leistung ihres Sicherheitsprogramms ausstatten.

Dieser Artikel behandelt das Konzept der bedrohungsinformierten Verteidigung als bahnbrechende Cybersicherheitsstrategie, die von kollektiver Expertise der Peers unterstützt wird. Erfahren Sie, wie Sie diesen innovativen Ansatz nahtlos in Ihr Sicherheitsprogramm integrieren können, um dessen Effizienz zu maximieren, angetrieben von SOC Primes branchenführenden Lösungen für eine aktive, bedrohungsinformierte Verteidigung.

Wie die Bedrohungsinformationsstrategie das Spiel verändert

Bedrohungsinformierte Verteidigung (TID) ist ein innovativer, gemeinschaftsbasierter Ansatz zur Cybersicherheit, der Einblicke in die von Gegnern eingesetzten Strategien und Werkzeuge bietet, um Cyberangriffe proaktiv auf der Grundlage von Echtzeitdaten und -analysen zu erkennen und abzumildern. Bevor das Konzept von TID an Bedeutung gewann, hatten Cyber-Verteidiger mit den folgenden Hürden zu kämpfen:

- Reaktive Sicherheitsmaßnahmen. Cybersicherheitspraxen waren oft reaktiver und konzentrierten sich auf historische Daten sowie auf traditionelle Sicherheitsmaßnahmen, die zum Schutz gegen bekannte Bedrohungen und Schwachstellen entwickelt wurden, anstatt mit sich schnell entwickelnden Angriffen Schritt zu halten.

- Signaturbasierte Erkennungssysteme. Der traditionelle Ansatz zur Cybersicherheit basierte hauptsächlich auf signaturbasierten Erkennungssystemen, die sich auf bekannte Muster oder Signaturen offensiver Operationen oder Malware stützten und neue oder unbekannte Bedrohungen nicht erkennen und verhindern konnten.

- Perimeterschutzstrategie. Der Perimeterschutz wurde entwickelt, um die Infrastruktur einer Organisation zu schützen, indem eine starke Grenze zwischen dem internen Netzwerk und der externen Umgebung geschaffen wurde. Diese Methode bot jedoch keine umfassende Sichtbarkeit über alle Assets hinweg und konnte zu blinden Flecken in der Cyberabwehr führen.

- Automatisierte Vorfallreaktion. Traditionelle Sicherheitsmaßnahmen konzentrierten sich auf einzelne Komponenten, anstatt den weiteren Kontext des Ökosystems der Organisation zu berücksichtigen. Oft fehlte es an standardisierten Mechanismen und Plattformen für den Austausch von CTI unter Kollegen.

Das Aufkommen von APTs, Zero-Day-Exploits und anderen ausgeklügelten Angriffstechniken machte den Bedarf nach einer proaktiveren und intelligenteren Verteidigungsstrategie deutlich. Ein Wechsel zu einer bedrohungsinformierten Verteidigungsstrategie ergab sich aus der Notwendigkeit, auf die sich entwickelnde Natur der dynamischen Angriffsfläche einzugehen, während Teams auf die relevantesten Bedrohungen vorbereitet werden und eine tiefere Einsicht in die Effektivität der Sicherheitsvorkehrungen der Organisation erlangt wird.

Wie beeinflusst Bedrohungsinformationsstrategie die Cybersicherheitsstrategie?

Fortschrittliche Organisationen können von den folgenden wesentlichen Vorteilen profitieren, indem sie eine aktive bedrohungsinformierte Verteidigung als zukunftssichere Cybersicherheitsstrategie implementieren:

- Kontinuierlicher CTI-Austausch. TID integriert Bedrohungsinformationen in Sicherheitsoperationen und Entscheidungsprozesse, wodurch Organisationen befähigt werden, die kritischsten Bedrohungen effektiv zu identifizieren und zu priorisieren und Ressourcen entsprechend zuzuweisen.

- Proaktive Bedrohungserkennung. Durch die Kombination von CTI und MITRE ATT&CK® können Organisationen von einem reaktiven zu einem proaktiven Ansatz übergehen, um adaptive Verteidigungen sicherzustellen, die auf aufkommende Bedrohungen reagieren.

- Datengetriebene Abstimmung von Bedrohungs- und Risikomanagement. TID befähigt Organisationen dazu, blinde Flecken in der Cyberverteidigung zu minimieren, indem sie ihre Sicherheitskontrollen und -praktiken mit bekannten Bedrohungen abstimmen und somit das Risiko von Datenverletzungen eliminieren.

- Kontinuierliche Verbesserung mit kollektiver Cyberverteidigung. TID fördert eine Umgebung, die kontinuierliche Verbesserungen unterstützt, unterstützt von der kombinierten Expertise der Blue, Red und Purple Teams, um ihre Verteidigung in einer kollaborativen Weise ständig zu testen und zu verbessern, um die Effektivität zu steigern. Durch das Engagement in Green Teamgestalten Organisationen die zukünftige Ausrichtung der bedrohungsinformierten Verteidigung im Zeitalter der KI, indem sie diese global vorantreiben.

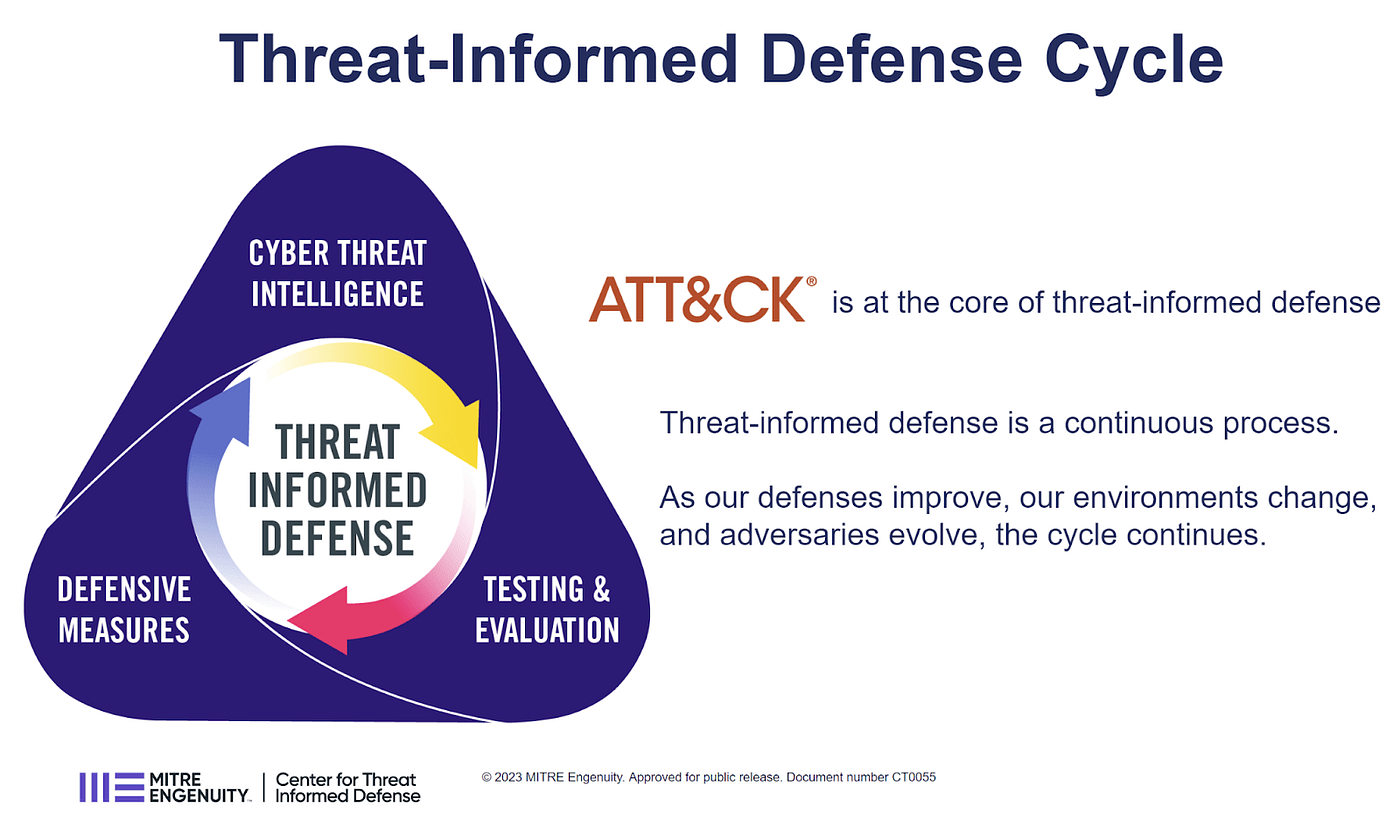

Abbildung 1: TID-Zyklus

SOC Prime rüstet Sicherheitsteams mit innovativen Tools aus, um eine aktive, bedrohungsinformierte Verteidigung zu ermöglichen, die von kollektiver Branchenexpertise unterstützt wird, die sich auf MITRE ATT&CK, Sigma stützt und die Evolution des Green Teams fördert. Als eine der aktiven TID-Säulen schafft das Konzept des Green Teams die Umgebung für nahtlosen Wissensaustausch, in der Kollegen ihre Bemühungen koordinieren, um aufkommenden Bedrohungen zu begegnen, indem sie Verteidigung kosteneffizient, schnell und weit weniger stressig machen.

Wie implementiert man eine bedrohungsinformierte Verteidigungsstrategie mit SOC Prime

Laut dem AttackIQ-Leitfadenist TID ein wesentlicher Bestandteil einer effizienten Cybersicherheitsstrategie und der Schlüssel zur Priorisierung und Optimierung von Sicherheitsentscheidungen. Dieser Ansatz geht über den Erwerb von Wissen hinaus; er treibt auch umsetzbare Veränderungen voran. Um die geeigneten Schritte schnell und mit effizienter Ressourcenallokation zu identifizieren, ist die nächste wichtige Phase, die Sicherheitsmaßnahmen zu optimieren. Die Verschmelzung von Bedrohungsinformationen mit MITRE ATT&CK ermöglicht es Organisationen, nahtlos zu einem proaktiven Cybersicherheitsansatz überzugehen.

SOC Prime verpflichtet sich, die kollektive Cyberverteidigung als treibende Kraft weiterzuentwickeln, um die koordinierten Bemühungen offensiver Kräfte zu überlisten und zu übertreffen. Durch das Vertrauen auf die branchenführende Plattform für kollektive Cyberverteidigung, sind Sicherheitsteams mit Next-Gen-Lösungen ausgestattet, die einen kontinuierlichen Austausch von Bedrohungsinformationen fördern und Risiken minimieren, während sie die SOC-Investitionen maximieren.

Threat Detection Marketplace hilft Teams, eine aktive, bedrohungsinformierte Verteidigungsstrategie in ihre regulären Sicherheitspraktiken zu integrieren, indem sie auf den weltweit größten Feed kuratierter Erkennungsalgorithmen zugreifen, die auf ATT&CK abgebildet und mit maßgeschneiderter Intelligenz angereichert sind. Mit dem Threat Detection Marketplace können Organisationen aufkommende Cyberangriffe vorwegnehmen und somit einen proaktiven Cybersicherheitsansatz implementieren.

Attack Detective agiert als branchenführendes SaaS für aktive, bedrohungsinformierte Verteidigung, das es Organisationen ermöglicht, ihren Erkennungs-Stack in weniger als 300 Sekunden automatisch zu validieren, in Echtzeit Sichtbarkeit der Angriffsfläche zu erlangen, bestehende Risiken auf Grundlage angepasster Bedrohungsjagdszenarien zu untersuchen und Erkennungsprozeduren zu priorisieren, um Verstöße zu finden, bevor Angreifer die Chance haben, anzugreifen.

Uncoder AI dient als einzige IDE für aktive, bedrohungsinformierte Verteidigung. Die Lösung bietet Sub-Sekunden-Leistungen bei jeder Aufgabe des Detection Engineering und ermöglicht die Echtzeit-Übersetzung zwischen Plattformen für 44 SIEM-, EDR-, XDR- und Data-Lake-native Sprachen oder Open-Source-Sprachformate wie Sigma. Uncoder AI fördert weltweit die kollektive Cyberverteidigung und ermöglicht das Schreiben, den Austausch und die Verbesserung von Erkennungscode in einem vertrauenswürdigen Umfeld, während das geistige Eigentum von Bedrohungsforschern geschützt wird.

Treten Sie Discord bei , um sich mit Ihren Kollegen zu verbinden, die neuesten Nachrichten und Trends der Branche zu verfolgen und mehr darüber zu erfahren, wie Sie erfolgreich eine aktive, bedrohungsinformierte Denkweise in Ihrem Sicherheitsprogramm installieren und reifen lassen.