Einige MITRE ATT&CK-Taktiken erfordern besondere Aufmerksamkeit von Sicherheitsexperten, und der Erste Zugriff gehört dazu. Denn wenn Angreifer nicht einbrechen, können sie ihre Angriffskette nicht auf eine andere Ebene bringen.

Anfang dieses Jahres zahlte Microsoft 13,7 Millionen US-Dollar an Bug-Bounties als Gegenleistung für die Entdeckung von 1.091 Schwachstellen und beeindruckenden 200.000 US-Dollar für eine nicht offengelegte Hyper-V-Schwachstelle. Das zeigt, wie wertvoll proaktive Cyberabwehr ist. Und höchstwahrscheinlich handelt es sich bei einem Großteil dieser neuen Schwachstellen um den Ersten Zugriff. Denn wie Sie später in diesem Beitrag sehen werden, geht es um weit mehr als nur um gestohlene Anmeldedaten. Der erste Zugriff ist potenziell überall.

Gemeinsame Eintrittspunkte für den ersten Zugriff

Der Erste Zugriff Taktik ist meistens der nächste Schritt nach solchen Taktiken wie Erkundung and Ressourcenentwicklung. Mit anderen Worten, bevor jemand tatsächlich durch die Tür geht, muss er entscheiden, wohin er gehen möchte, und sobald er dies getan hat, entscheiden, durch welche Tür und wie. Dasselbe gilt für Cyberangriffe. Zuerst könnten Angreifer das Netzwerk aktiv scannen und sehen, ob es verwundbare Punkte gibt, die sie ausnutzen können. Im Falle eines erfolgreichen Erkundungserfolgs würden sie spezifische Ziele auswählen, beispielsweise IPs, und die Methode des Eindringens wählen.

Beachten Sie, dass, wenn Sie einen APT-basierten Ansatz anwenden, Ihre Bedrohungserkennungsaktivitäten über die Fähigkeiten eines bestimmten Angreiferverhaltens in der Phase des ersten Zugriffs hinausgehen sollten. Einfach ausgedrückt, sobald jemand den ersten Zugriff erlangt, kann eine Vielzahl von Dingen getan werden. Selbst diejenigen, die für einen vermuteten Bedrohungsakteur untypisch sind. Beispielsweise spezialisieren sich Gruppen, die als Initial Access Brokers bezeichnet werden, lediglich darauf, Netzwerke zu kompromittieren und dann den Zugriff an andere Bedrohungsakteure zu verkaufen. Lassen Sie uns einen Überblick darüber geben, wie sie den ersten Zugriff erlangen.

Bevor wir in die Theorie eintauchen, vergessen Sie nicht, sich anzusehen, was unsere Cyber Threats Search Engine in Bezug auf die Taktik des ersten Zugriffs bietet. Sie können auch nach beliebigen Bedrohungs- oder schwachstellenbezogenen Schlüsselwörtern suchen, die Sie interessieren, und relevante Informationen und Erkennungsalgorithmen erkunden.

Phishing

Ein legitimen Benutzer dazu zu bringen, eine alltägliche Aktion wie das Öffnen eines Dokuments in einer E-Mail auszuführen, ist eine der einfachsten Möglichkeiten für Angreifer, Malware mit einer Hintertür oder sogar einer direkten Nutzlast einzuschleusen (T1566).

Mit Malware infizierte E-Mails sehen oft nicht wie Spam oder Fälschungen aus. Diese Form des ersten Zugriffs gibt es seit Jahrzehnten, und es ist in der Tat überraschend, warum qualifizierte Fachleute, die in führenden Organisationen arbeiten, immer noch darauf ‚reinfallen‘ und auf bösartige Links klicken oder Anhänge herunterladen. Die Sache ist die, dass Gegner viel Aufwand betreiben, um Phishing-Nachrichten vertrauenswürdig erscheinen zu lassen.

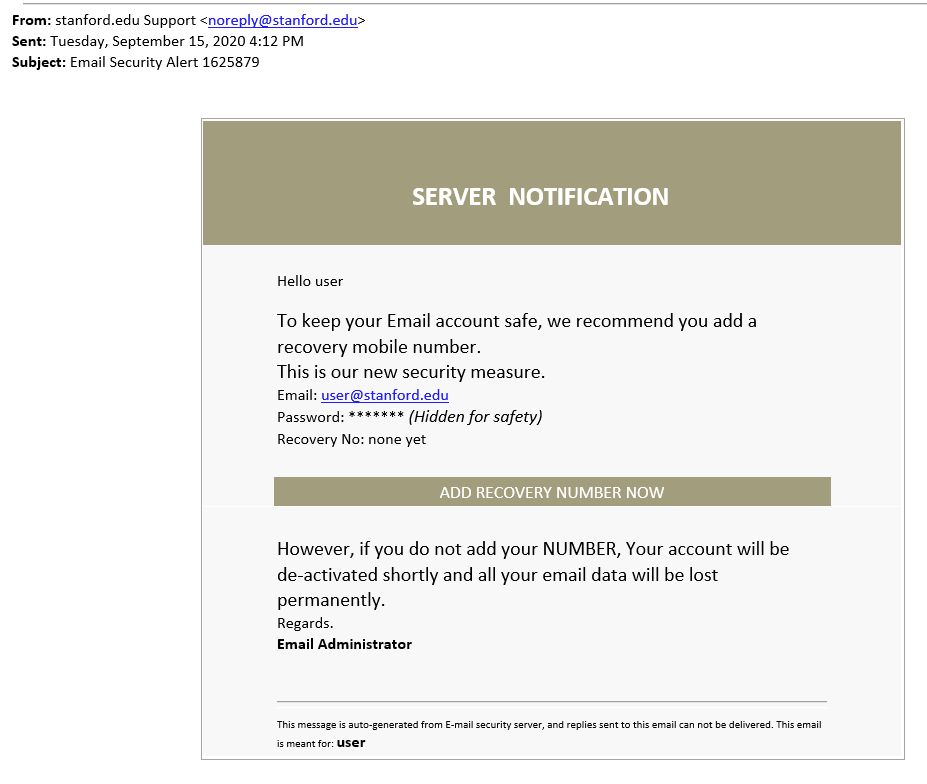

Quelle: Stanford

Beachten Sie, dass die E-Mail von noreply@stanford.edu kommt, was wie eine legitime Adresse aussieht. Die E-Mail imitiert eine Sicherheitswarnung, die den Empfänger auffordert, sofort zu handeln.

Übrigens könnte es nicht einmal eine E-Mail sein – MITRE ATT&CK zeigt Fälle, in denen Malware über gefälschte Stellenangebote und Nachrichten in sozialen Medien verbreitet wurde.

Bösartige Links könnten basierend auf einer Vielzahl von Bedrohungsmodellen erstellt werden, abhängig von den Zielen der Angriffskampagnen. Manchmal führen sie den Benutzer zu einer gefälschten Anmeldeseite oder einer Rechnungsseite, um eine Zahlung zu leisten. Andere stehlen leise Sitzungstoken oder initiieren einen Drive-by-Download. Bei Anhängen wie trojanischen Word-Dokumenten, Zip-Dateien, Bildern und ausführbaren Dateien hat ATT&CK sie einer Spearphishing-Anhangsuntertechnik (T1566.001) hinzugefügt. Spearphishing impliziert ein genaues Targeting der Opfer. Bösartige Anhänge können jedoch auch in Massenkampagnen ohne spezifischen Fokus auf Unternehmen oder Einzelpersonen gesendet werden.

Drive-by-Kompromittierung

Eine Technik (T1189) im MITRE ATT&CK-Rahmenwerk beschreibt ein Szenario, in dem Angreifer versuchen, Exploit-Code über einen Browser zu liefern, während ein Opfer normale Aktivitäten wie das Surfen im Internet ausführt.

Sie haben wahrscheinlich schon von Typosquatting gehört – eine Art Angriff, bei dem eine gefälschte Domain registriert wird, die fast wie eine legitime aussieht, aber einen kleinen, schwer zu erkennenden Tippfehler enthält. Jedoch können auch echte Domains kompromittiert werden, wenn Gegner bösartigen Code in JavaScript, iFrames oder Cross-Site-Scripting (XSS) injizieren.

Weitere Fälle von Drive-by-Downloads umfassen bösartige Werbung und das Ausnutzen von integrierten Webanwendungsschnittstellen für Injektionsangriffe. Jede Art von Eingabefeld ist eine Gelegenheit für Angreifer, einem Zielsystem ein beliebiges Skript oder Code zu übermitteln.

Beispiele für eine Webanwendungsschnittstelle:

- CLI – Kommandozeilenschnittstelle

- GUI – grafische Benutzerschnittstelle

- MDI – menügesteuerte Schnittstelle

- FBI – formularbasierte Schnittstelle

- NLI – natürsprachliche Schnittstelle

Eine andere Art des Angriffs, die sich mit dem ersten Zugriff befasst, nennt man Watering Hole – dabei wollen Angreifer Malware auf einer Website platzieren, die Inhalte für eine Gemeinschaft von Menschen hostet. Es ist ‚ein gutes Geschäft‘, weil sie, statt jedes Opfer einzeln anzugreifen, nur den Anbieter angreifen, und wenn dieser kompromittiert ist, erledigt er den Job für sie.

Ausnutzung öffentlicher Anwendungen

Die Technik (T1190) widmet sich einer Reihe von hochentwickelten Ausnutzungen auf der Ebene internetbasierter Software . Angreifer versuchen, Bugs, Glitches, Kollisionen und Designfehler auszunutzen, um in die Systeme der Opfer einzudringen. Wenn die Kompromittierung in der Cloud stattfindet, die heutzutage häufig verwendet wird, versuchen sie, aus der zugrunde liegenden Instanz oder dem Container zu entkommen und seitwärts oder weiter nach unten zum Host zu wechseln.

Um eine Vorstellung davon zu bekommen, welche Art von Software potenziell kompromittiert werden kann, schauen Sie sich die folgende Tabelle an.

|

Schwachstelle |

Zugehörige Software |

|

CVE-2017-3066 |

Apache BlazeDS-Bibliothek |

|

CVE-2017-7269 |

Microsoft Windows Server 2003 R2 |

|

CVE-2017-10271 |

Oracle WebLogic Server |

|

CVE-2018-13379 |

Fortinet FortiOS und FortiProxy |

|

CVE-2019-0604 |

Microsoft SharePoint |

|

CVE-2019-19781 |

Citrix Application Delivery Controller |

|

CVE-2019-11510 |

Pulse Connect Secure |

|

CVE-2019-9670 |

Synacor Zimbra Collaboration Suite |

|

CVE-2019-18935 |

ASP.NET AJAX |

|

CVE 2020-0688 CVE-2021-26855 CVE-2021-26857 CVE-2021-26858 CVE-2021-27065 CVE 2020-17144 |

Microsoft Exchange Server |

|

CVE-2021-44228 |

Apache Log4j2 |

|

CVE-2020-10189 |

Zoho ManageEngine Desktop Central |

|

CVE-2020-5902 |

BIG-IP |

See https://cve.mitre.org/ um betroffene Versionen und detaillierte technische Beschreibungen zu entdecken.

Wie Sie sehen können, neigen Angreifer in der Phase des ersten Zugriffs dazu, Software für Kommunikation, Management, Webdienste und sogar Sicherheitslösungen auszunutzen. Daher ist es äußerst wichtig, öffentliche Anwendungen sofort zu aktualisieren, sobald neue Versionen verfügbar sind. Andernfalls ist es sehr herausfordernd, die Cybersecurity-Haltung aufrechtzuerhalten. Um effektiv mit ungepatchten Schwachstellen umzugehen, ziehen Entwicklungsteams zunehmend in Betracht, nach links zu verschieben und sichere Code-Praktiken und Sicherheitstests während des gesamten CI/CD-Pipelines anzuwenden.

Die obige Tabelle ist nur ein kleiner Teil dessen, was im Bedrohungsumfeld vor sich geht. Verständlicherweise ist es schwierig, den Schwankungen und Mutationen einer überwältigenden Vielzahl von Schwachstellen zu folgen. Sicherheitsexperten bemühen sich, diese auf Trends zu reduzieren, um es einfacher zu machen. Beispielsweise OWASP Top 10 and CWE Top 25 heben die ‚beliebtesten‘ Arten von Exploits hervor, sodass Sie darüber nachdenken können, wie Sie ganze Familien von Schwachstellen mindern können, anstatt Überraschungen bei jedem einzelnen Produkt, jeder Bibliothek oder jedem Dienstprogramm, das Sie verwenden, zu erwarten.

Kompromittierung legitimer Benutzerkonten

Gültige Konten Technik (T1078) beschreibt eine Situation, in der Angreifer Zugang erhalten, indem sie reale Benutzerkonten kompromittieren. Dies können Konten von Mitarbeitern sowie vertrauenswürdige Konten von Drittparteien wie Geschäftspartnern oder Auftragnehmern sein. Diese Technik ist normalerweise mehrstufig und impliziert die Kombination anderer Initialzugriffstechniken wie Phishing, Drive-by-Kompromittierung, externe Remote-Dienste und Exploitation öffentlicher Anwendungen.

Zum Beispiel, laut Forschungumfasste ein berüchtigter Uber-Einbruch eine ganze Reihe von Schritten:

- Ein persönliches Gerät eines Uber-Auftragnehmers wurde mit Malware infiziert, die Anmeldedaten preisgab.

- Ein Angreifer kaufte Benutzername/Passwort eines Uber-Auftragnehmers im Dark Web.

- Startete einen MFA-Erschöpfung Angriff auf das gewählte Opfer mit einem Unternehmenskonto. Der Gegner bombardierte den Nutzer mit Push-Benachrichtigungen und wandte soziale Ingenieurskunst an (sich als IT-Teammitglied auf WhatsApp ausgebend), bis das Opfer kapitulierte und den letzten Authentifizierungsschritt ausführte.

- Danach registrierte der Angreifer sein eigenes Gerät für MFA und erhielt Zugriff auf das Intranet von Uber über eine interne VPN-Verbindung.

- Der Akteur fand PowerShell-Skripte, die hartkodierte Administratorkennwörter enthielten.

- Mit diesen Anmeldedaten loggten sie sich in eine Plattform für privilegierte Kontenverwaltung (PAM) ein.

- Von dort aus konnten sie frei durch mehrere Cloud-Umgebungen der Organisation navigieren.

Unser Team hat Regeln zur Erkennung möglicher MFA-Überschwemmungen erstellt – die Ausnutzung zu Beginn des Uber-Angriffs. Schauen Sie sich diese in unserer Cyber Threats Search Engine an.

Ausnutzung externer Remote-Dienste

Technik T1133 bezieht sich auf Versuche des ersten Zugriffs über Remote-Dienste. Wie sie sich vorstellen können, ist der Fernzugriff auf eine interne Ressource über einen verschlüsselten Kanal ohne die Notwendigkeit, irgendetwas zu brechen, genau das, was Gegner brauchen. Aber wie dringen sie tatsächlich ein?

Der direkteste Weg, dies zu tun, besteht darin, Zugriff auf das Konto eines legitimen Benutzers zu erhalten, was auch mit einer Technik für gültige Konten (T1078) zusammenhängt.

Wenn es um containerisierte Umgebungen geht, könnte Authentifizierung nicht erforderlich sein für den ersten Zugriff. Stattdessen können Angreifer eine exponierte API eines Docker- oder Kubernetes-Servers, einer Webanwendung oder eines Kubelets ausnutzen. Zum Beispiel ist Doki ein krypto-bezogener Backdoor, der sich durch einen offenen API-Port des Docker-Daemons eingeschlichen hat.

Bei weiteren Beobachtungen von Verfahrensbeispielen in MITRE ATT&CK könnten Sie feststellen, dass VPN-Verbindungen in der Mehrheit der Fälle des ersten Zugriffs verwendet werden. Andere erwähnte Verbindungen sind SSH, VNC, RDP, OWA und Citrix.

Ausnutzung von Software-Lieferketten

Moderne Software ist ständig im Wandel, sodass die Angriffsfläche für Lieferketten ebenfalls zunimmt. Wie von Googledemonstriert, können an mehreren Punkten der Entwicklungsprozesse Schwachstellen gefunden werden. Und sie haben mit mehreren MITRE ATT&CK-Taktiken zu tun, einschließlich des Ersten Zugriffs und der entsprechenden Technik, Kompromittierung der Lieferkette (T1195).

Erster Zugriff durch Lieferkettenkompromittierung geht mit dem Einsatz anspruchsvoller Methoden einher, die nicht unbedingt das Hacken der Identitäts- und Zugriffskontrolltools beinhalten müssen. Zum Beispiel:

- Malware wird in gute Software gepackt, wie im Fall von SolarWinds. Der Angriff begann Berichten zufolge mit einer Code-Injektion.

- Ausnutzung der Projektinfrastruktur. Ein prominentes Beispiel ist Abhängigkeitsverwirrung, aufgedeckt von Forscher Alex Birsan.

- Anwendung neuer Vektoren für gepatchte Schwachstellen. Beispielsweise hat die iranische APT MERCURY Log4j 2 über SysAid-Apps für den ersten Zugriff ausgenutzt, was zuvor nicht beobachtet wurde.

Einstiegspunkte für Zugangspunktangriffe über Lieferketten können kompromittierte Websites, digitale Zertifizierungsstellen, Open-Source-Bibliotheken, falsch konfigurierte öffentliche Cloud-Speicher-Buckets und mehr umfassen. Ein schneller Verweis von National Counterintelligence and Security Center (NCSC) könnte nützlich sein.

Kompromittierung vertrauenswürdiger Geschäftskanäle

Vertrauenswürdige Partnerschaften auf Software-Ebene beinhalten die Zusammenarbeit mit Managed Service Providern (MSP), die privilegierten Zugang zu den digitalen Ressourcen von Organisationen haben. Diese Anbieter wurden von Angreifern als Hauptvektor (T1199) ins Visier genommen, um Zugang zu hochkarätigeren Zielen zu erhalten.

Es macht für Gegner Sinn, ein weniger geschütztes Opfer zu finden, das eine vertrauensvolle Beziehung zu einer größeren Organisation hat und dieses zuerst zu kompromittieren. Dazu könnten sie eine Vielzahl von Techniken anwenden, die auch mit einer Zugangstechniktaktik (TA0005) verbunden sind.

Gezielte Angriffe beinhalten komplexe Abfolgen bösartiger Aktivitäten, bei denen die Ausnutzung vertrauenswürdiger Beziehungen integraler Bestandteil einer ausgeklügelten Operation ist. Beispielsweise verwendete die Sandworm-Gruppe Spearphishing zu Beginn ihrer Angriffe und setzte mit einer Vielzahl von Malware-Stämmen wie NotPetya fort. Sie versuchten sogar, ihre eigene Malware zu verschleiern, um sie wie Lazarus-Beispiele aussehen zu lassen. Während einer der Angriffsphasen nutzten sie eine dedizierte Verbindung zwischen Regierungsorganisationen, um sich von einem Netzwerk zum anderen zu bewegen.

Ausnutzung von Wechseldatenträgern & Hardware

Techniken, genannt Replikation über Wechseldatenträger (T1091) und Hardware-Zugänge (T1200) beschreiben hauptsächlich die Verwendung von physischen Medien und Firmware, um unerlaubten Zugang zu digitalen Infrastrukturen von Unternehmen zu erlangen. Warum möchten Gegner verschiedene Arten von Geräten für die Taktik des Ersten Zugriffs ausnutzen? Meistens geht es um eine native Funktion – Autorun. Zum Beispiel, sobald ein Wechseldatenträger in ein anderes System eingeführt wird, beginnt es automatisch, bestimmte Prozesse auszuführen. Wenn also ein Malware-Executable in ein Gerät eingepflanzt wird, infiziert es sofort den Zielhost.

Beispielsweise wurde eine modulare Backdoor namens CHOPSTICK von APT28 in mehreren Kampagnen eingesetzt. Grundsätzlich können sie wählen, welche Varianten zu verwenden sind und wann, indem sie Malware vor der Ausführung und auch zur Laufzeit kompilieren. Einer der CHOPSTICK Proben nutzte Luftlücken/geschlossene Netzwerke aus, indem er Nachrichten zwischen einem Register, lokalen Verzeichnissen und USB-Geräten weiterleitete.

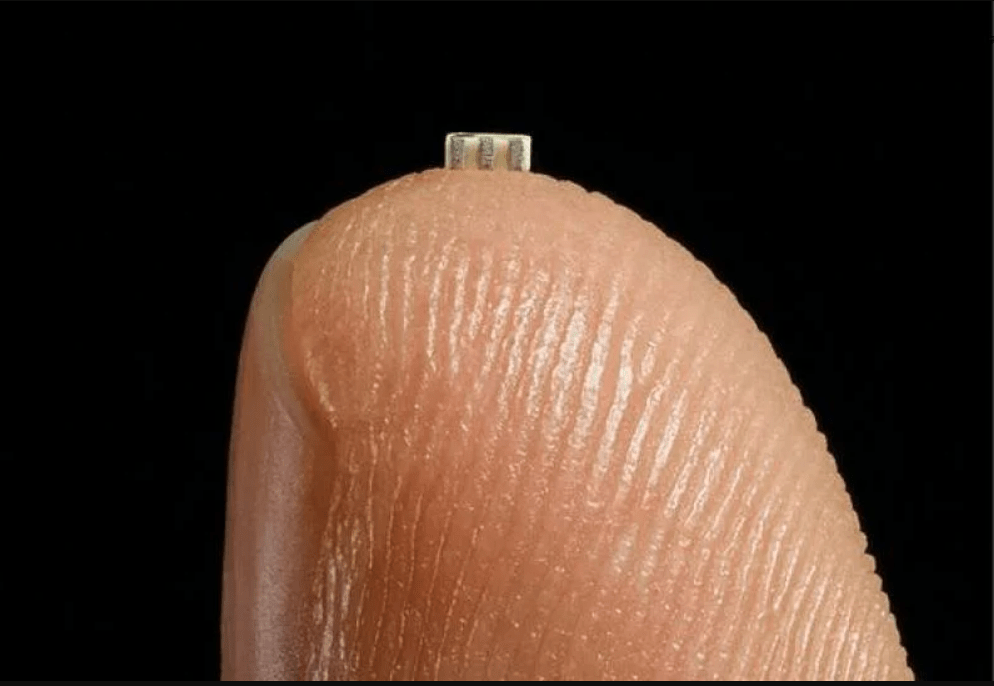

Das Pflanzen von bösartiger Hardware, um ein Unternehmen anzugreifen, mag unmöglich erscheinen, aber Forscher zeigen, dass es einen Angreifer nur $200kosten könnte. Der Proof-of-Concept (PoC), veröffentlicht in Wired, schlägt vor, wie ein winziger Chip, kleiner als ein Fingernagel, nahtlos zu einer legitimen Hauptplatine einer Cisco-Firewall hinzugefügt werden kann. Dieses PoC ist inspiriert von einer faszinierenden Enthüllung die besagt, dass chinesische Mikrochips in den Hauptplatinen eines der führenden Hersteller gefunden wurden. Zu den anderen Arten von Hardware-Zusätzen gehören Pwn-Plugs, ATM-Karten-Skimmer, WiFi Pineapples und LAN-Turtles.

Bildnachweis: Bloomberg. Die Größe des chinesischen Spionage-Chips.

Wie man Initialzugriff erkennt

Vorausgesetzt, Sie haben alle erforderlichen Logging-Geräte, Software und Konfigurationen an Ort und Stelle, lassen Sie uns versuchen, die Muster zur Erkennung von Initialzugriff in ein paar allgemeine Punkte zu verdichten:

- Wie im Fall Uber, versuchen Sie, die Anzahl der MFA Push-Benachrichtigungsereignisse pro eindeutiger Sitzungs-ID/Nutzer über einen kurzen Zeitraum zu erkennen, sowie deren entsprechende Erfolg/Misserfolg-Ausgänge. Ausreißer könnten auf einen MFA-Fatigue-Angriff hindeuten.

- Ein weiteres Uber-Problem, das für alle zu einer Lektion wurde, sind hartcodierte Anmeldedaten in PowerShell-Skripten. Verwenden Sie Quellcode-Analysetools und Disassembler, um hartcodierte Geheimnisse zu erkennen und bewährte Praktiken zur Risikominderung anzuwenden. Siehe Empfehlungen von MITRE, wie beides zu tun ist.

- Unzureichende Eingangsvalidierung ist eine allgegenwärtige Schwachstelle, die zusammen mit allen Arten von Code-Injection-Angriffen die Risiken des Initialzugriffs erhöht. Siehe unseren Medium-Blogbeitrag, in dem wir einen AWS-IAM Fall analysieren und eine Erkennungslogik anbieten.

- Überwachen der Prozesserstellung, Datei- und Laufwerkserstellung sowie Dateierstellung auf Wechseldatenträgern.

- Phishing-Erkennung might include the use of Detonationskammern and Anti-Spoofing- Maßnahmen beinhalten.

Vergessen wir nicht, dass Cybersecurity nicht nur aus Protokollüberwachung besteht, sondern auch aus dem richtigen Management.

Deshalb empfehlen wir, die folgenden Ansätze zur Erkennung von Initialzugriff zu erforschen:

- Schulen Sie Ihre Mitarbeiter. Initialer Zugang beginnt oft mit Social Engineering. Mitarbeiter sollten ordnungsgemäß geschult werden, bösartige Aktivitäten zu erkennen und an ein Sicherheitsteam zu melden.

- Führen Sie Bedrohungsmodellierung durch. Identifizieren Sie Bedrohungen, Eintrittswahrscheinlichkeiten, Prioritäten und Mittel zur Erkennung/Abmilderung. Bedrohungsmodellierung kann sich auf Assets, Cyberkriminalitätsgruppen oder Software konzentrieren. Verwenden Sie Methodologien um Bedrohungsmodellierung in einer agilen Umgebung anzuwenden, sie skalierbar zu machen und die Einhaltung zu optimieren.

- Seien Sie der „Bösewicht“. Gehen Sie proaktiv auf Bedrohungssuche, indem Sie Penetrationstests, ethisches Hacking und Fuzz-Testing anwenden. Stress-testen und verbessern Sie Ihre Systeme, bevor Angreifer eine Chance haben, sie auszunutzen.

Nun lassen Sie uns zu SOC Primes spannendsten benutzerdefinierten Erkennungen für die Taktik des Initialzugriffs übergehen. Unser Team hat die neuesten Sigma-Regeln ausgewählt, die es wert sind, derzeit erkundet zu werden.

Drive-by-Kompromittierung – T1189

DLL an ungewöhnlichem Ort abgelegt (via file_event)

Exploitation von öffentlich zugänglichen Anwendungen – T1190

Möglicher Exploitationsversuch von CVE-2022-29499 (via webserver)

Möglicher erfolgreicher Zugriff auf WordPress-Benutzerdaten mittels SQL-Injektion (via proxy)

Hartcodiertes Passwort im Confluence Data Center/Server [CVE-2022-26138] (via proxy)

Externe Fernzugriffsdienste – T1133

Verdächtige Hinzufügung eines Benutzers zur Remote Desktop Users Group

Phishing – T1566

Mögliches bösartiges ISO-Image mit LNK (via audit)

Mögliche Phishing-bezogene Browser-Aktivitäten (via process_creation)

Lieferkettenkompromittierung – T1195

Ungewöhnlicher SolarWinds-Kindprozess (via cmdline)

Gültige Konten – T1078

Mögliche Domänenprivilegien-Eskalation [CVE-2022-26923] Exploitation (via audit)

Verdächtige Erstellung eines Root-Benutzer-Zugriffsschlüssels (via cloudtrail)

Vermeidung des Erstzugriffs durch Hacker

Um ein Baseline-Sicherheitsmodell für die Verhinderung von erstem Zugang zu entwickeln, können sich Organisationen auf einen CISA-Alarm beziehen AA22-137A. Zusammengefasst umfasst es Maßnahmen wie

- Zero-Trust-Zugriffsmanagementrichtlinie

- Abwesenheit oder mehrstufiger Schutz offener RDP-Ports

- Rollenbasierte Zugriffskontrolle

- Einschränkung des Administratorzugriffs von einer Remote-Sitzung

- Phishing-resistente MFA

- Änderung oder Deaktivierung von vom Anbieter gelieferten Anmeldeinformationen

- Zentrales Protokollmanagement

- Antivirenprogramme

- Bedrohungserkennungs- und Schwachstellenscanner-Tools

- Asset & Patch-Management

- Konfigurationsmanagement

Abschließend ist es wichtig zu wissen, was sich in der Cybercrime-Szene abspielt, um eine proaktive Cyberverteidigung zu nutzen. Bedrohungsinformationsfeeds können einen großen Wert bieten, wenn sie optimal genutzt werden. Auf einer grundlegenden Ebene könnten Informationen wie IOCs in SIEM- und/oder maschinelle Lernwerkzeuge eingespeist und zur automatisierten Bedrohungserkennung verwendet werden. Auf höheren Ebenen können Intelligenzfimen, die Dark-Web-Foren überwachen, helfen, fundierte Sicherheitsentscheidungen zu treffen.

In Bezug auf Cybersicherheit ist es immer gut, einen vorbeugenden Plan zu haben. Angreifer suchen jedoch gezielt nach übersehenen Schwachstellen und schlagen zu, wenn man es am wenigsten erwartet. Für Situationen wie diese besuchen Sie SOC Primes Cyber Threats Suchmaschine um sofort umsetzbare Erkennungsregeln zu finden, die durch Bedrohungsintelligenz kontextualisiert und dem MITRE ATT&CK-Framework zugeordnet sind.