Was ist Malware? Arten von Malware, auf die Sie achten sollten

Inhaltsverzeichnis:

Malware steht für bösartige Software und bezeichnet Software, die entwickelt wurde, um Computeranweisungen auszuführen, die für das System eines Benutzers zerstörerisch oder in irgendeiner Weise gefährlich für die anvisierten Personen und Unternehmen sind.

Die rasante technologische Entwicklung hat zu einer Verbreitung verschiedener Arten von Malware geführt. Sie kann eine Vielzahl schädlicher Dinge tun, wie zum Beispiel sensible Informationen stehlen, ausspionieren, digitale Assets deaktivieren, Daten manipulieren und mehr.

Malware-Entwickler werden normalerweise Cyber-Angreifer, Hacker oder Gegner genannt. Diese Personen und Gruppen verstecken ihre Identitäten, um der rechtlichen Verantwortung zu entgehen. Doch manchmal möchten sie eine Aussage machen; deshalb gehen sie mit ihren bösartigen Aktivitäten an die Öffentlichkeit.

Nun, da wir wissen, was Malware ist, lassen Sie uns einige gängige Arten von Malware erkunden. Es ist wichtig, Angriffsvektoren zu verstehen, um die richtige Cyber-Verteidigung einsetzen zu können. Für Organisationen, die Cybersicherheit auf Unternehmensebene praktizieren, sind rechtzeitige Bedrohungserkennungsregeln notwendig, um den Angreifern voraus zu sein. Entdecken Sie die Detection-as-Code-Plattform von SOC Prime sowie die SOC Prime-Suchmaschine, um bekannte Malware zu erkennen und nach versteckten Exploits zu suchen, die noch nicht gepatcht sind.

Erkennen & Jagen Bedrohungskontext erkunden

Was sind die Arten von Malware?

Es gibt heutzutage so viele Arten von Malware, dass es scheint, als wäre die Erstellung neuer Typen ein neuer digitaler Trend (als nächstes nach TikTok-Challenges). Jeden Tag sehen Sie einen weiteren Nachrichtenartikel mit einem neuen -ware-Wort. Cryware, Spyware, Scareware, Rogueware, Sie nennen es. In diesem Blogbeitrag werde ich die am häufigsten verwendeten Malware-Typen beschreiben, die potenziell jeden heute treffen können. Die Verbesserung der Cyberverteidigungsmaßnahmen gegen diese Arten von Malware ist eine vorrangige Aufgabe jedes SOC-Teams.

Die unten aufgeführten Begriffe können auch austauschbar verwendet werden. Zum Beispiel kann ein Virus ein Ransomware sein, Spyware kann ein Trojaner sein, und Ransomware kann ein Botnetz sein.

Viren

A Ein Virus ist eine Art von Malware, die sich unzählige Male replizieren kann und einen Host benötigt, um auszuführen. Viren möchten als Teil legitimer Prozesse ausgeführt werden. Oft weiß der Benutzer nichts von der viralen Aktivität, bis es zu spät ist.

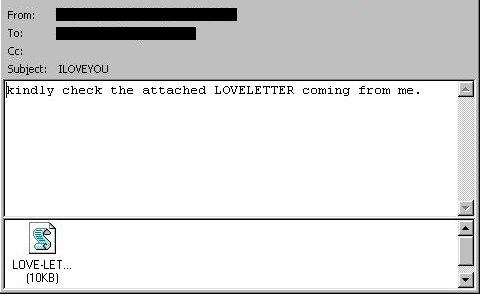

Viren sind seit den ersten Tagen des Internets bekannt und infizieren immer noch Millionen von Computern auf der ganzen Welt. Vor über zwanzig Jahren infizierte der berüchtigte Strang ILOVEYOU über 10 Millionen Computer, darunter auch solche in renommierten Institutionen. Wie jede wahre Liebe fragte es nichts für sich selbst – es deaktivierte einfach diese Computer, was zu Schäden in Milliardenhöhe führte.

Im Gegensatz zu diesen alten Viren sind neue mehr auf die Finanzen ausgerichtet. Statista zeigt, dass der größte Anteil aller Viren weltweit auf Krypto-Miner entfällt. Viren können im Dark Web gekauft werden, daher ist es fair zu sagen, dass es für viele Angreifer eher ein Geschäftsvorhaben als eine bösartige Codierungserfahrung ist.

Würmer

Würmer können sich auch mehrmals replizieren, tiefer und tiefer in Netzwerke eindringen und deren Bandbreite verbrauchen. Im Gegensatz zu Viren haften sie nicht an andere Programme und erfordern keine menschliche Interaktion wie das Klicken auf einen Link oder eine Datei. Würmer nutzen oft Schwachstellen in Betriebssystemen aus, die es ihnen ermöglichen, automatisierte Routinen zu missbrauchen und sich unkontrolliert zu verbreiten.

WannaCry ist vielleicht der größte Ransomware-Wurm, der kürzlich das Windows-Betriebssystem angegriffen hat. Es nutzte den EternalBlue-Exploit, der von der NSA gestohlen wurde. Interessanterweise war der Exploit zum Zeitpunkt des Beginns der Angriffskampagne bereits gepatcht. Lektion gelernt: Ignorieren Sie niemals die Updates.

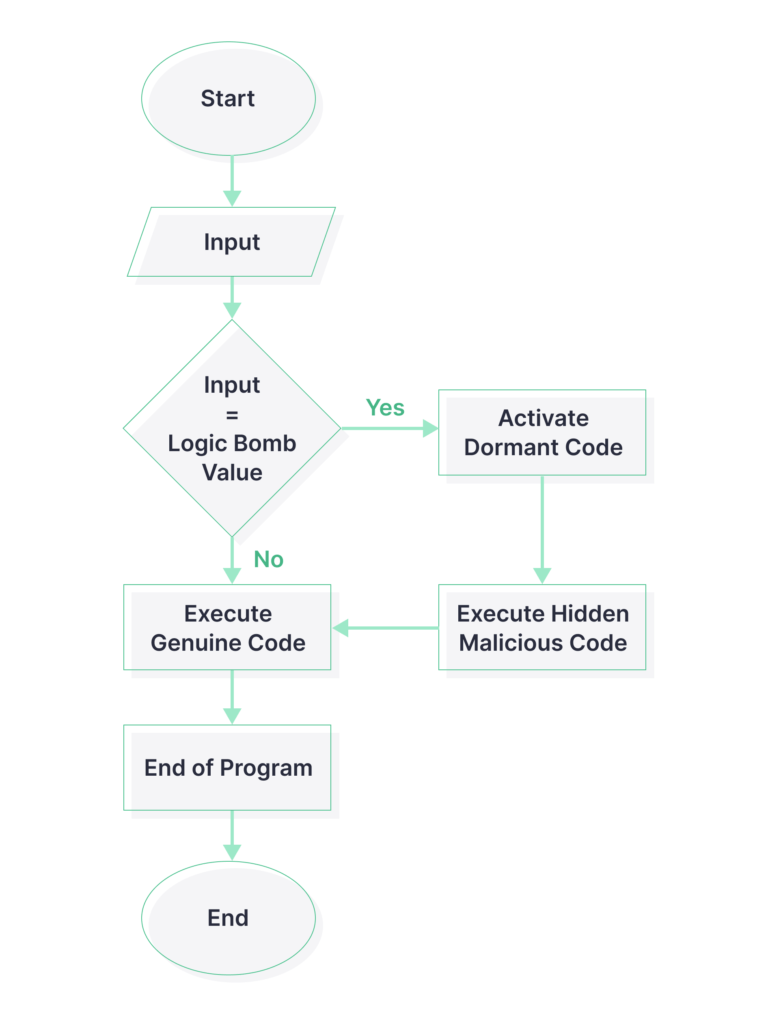

Logische Bomben

Eine logische Bombe ist eine Art von Malware, die unter bestimmten Bedingungen ausgeführt wird. Sie gehört zu einer neuen Art von „fileless“ Malware, da es ausreicht, einen Code-String oder ein Skript zu injizieren, damit die logische Bombe zu ticken beginnt.

Ein berühmter Fall der logischen Bombe erzählt die Geschichte eines Softwareentwicklers, der von einem der Unternehmen entlassen wurde. Sobald er ging, traf ein massiver Datenlöscher das Netzwerk des Unternehmens. Die Malware-Analyse zeigte, dass der Bombenauslöser das Fehlen des Namens des Mitarbeiters auf einer Gehaltsabrechnung war.

Hintertüren

Wie der Name schon sagt, ist eine Hintertür eine Art von Malware, die Angreifern ermöglicht, eine standardmäßige Authentifizierungs- und Autorisierungsmethode zu umgehen. Im Grunde können sie unbemerkt in und aus dem infizierten System gehen, bis die verdächtige Aktivität erkannt wird. Hintertüren werden oft von verwandten Malware-Dateien installiert, die zuerst versuchen, Initial Access zu erlangen und dann eine Verbindung zu einem bösartigen Server herzustellen. Hintertüren können lange funktionieren und als Gateway für mehrere Nutzlasten dienen.

Einige Hintertüren sind jedoch als Standardfunktion in legitimer Hardware und Softwareverfügbar. Offensichtlich missbrauchen Angreifer diese Funktionalität gerne. Es gibt auch eine interessante Übersicht über übliche Hintertüren von OWASP Top 10 – definitiv eine Überlegung wert.

Trojaner

Trojaner- Viren tarnen sich als etwas, das das Opfer haben möchte. Es kann sich um ein Spiel oder ein Programm handeln, das von einer unzuverlässigen Quelle heruntergeladen wurde. Ein besonders unangenehmes Beispiel ist ein kostenloses Antivirenprogramm, das in Wirklichkeit ein Virus ist. Es kann sogar als Browsererweiterung auftreten. Forscher bezeichnen auch infizierte Word-Dokumente als Trojaner. Sie werden in Phishing-E-Mails verschickt.

Die Trojaner-Nutzlast kann je nach den Zielen der Angreifer variieren. Sie kann Zahlungen fordern, Daten stehlen oder verschlüsseln, den Bildschirm sperren, Systemressourcen verbrauchen, die Steuerung deaktivieren und andere Viren verteilen. Eines der größten Malware-Botnetze, Emotet, begann als Banking-Trojaner und tauchte wieder auf, nachdem eine massive Sonderoperation von mehreren Ländern durchgeführt wurde.

RAT

RAT steht für Remote Access Tool. Es ermöglicht Gegnern, die Fernsteuerung über das System des Opfers zu übernehmen. Sofortiger Schaden oder finanzieller Gewinn ist selten das Hauptziel solcher Malware. In diesem Fall könnten Angreifer sich Zeit nehmen, um andere Maschinen im Netzwerk sowie Benutzer und ihre Berechtigungen zu entdecken. Sie könnten seitwärts zu wichtigeren Assets wechseln, die kritischer für die Infrastruktur sind. RATS können auch Zugangsdaten, Tastenanschläge, Nachrichten in E-Mails und Chats protokollieren und Screenshots machen. Nachdem die Daten erlangt wurden, können sie an einen bösartigen Server gesendet werden. Einige Arten von Malware wie SUNBURST können mit einem C&C-Server nach einem speziellen Zeitplan kommunizieren, der als Beaconing bezeichnet wird.

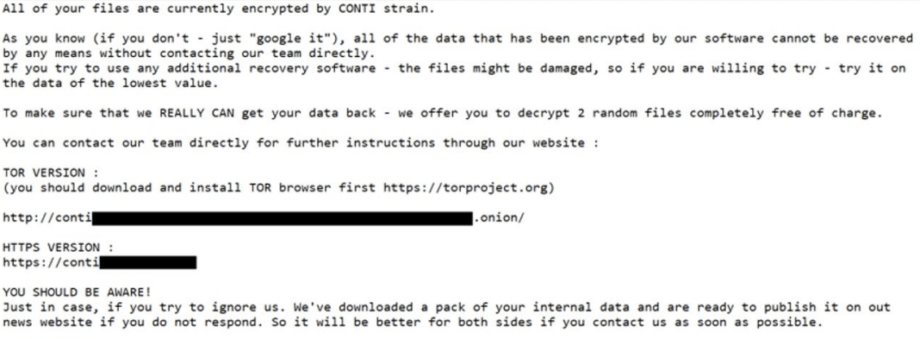

Ransomware

Ransomware ist eine Art von Malware, die die Daten eines Opfers verschlüsselt und sperrt und ein Lösegeld fordert, um die Dinge wieder in den Normalzustand zu versetzen. Die neuesten Ransomware-Statistiken zeigen, dass diese Art von Malware ihre Hochs und Tiefs hat, möglicherweise aufgrund von Spitzen in laufenden Angriffskampagnen. Es ist einer der größten Cyberangriffsmärkte. Die Ransomware-Infrastruktur besteht aus Botnetzen und Ransomware-as-a-Service-Netzwerken sowie Gruppen, die um einen größeren Anteil am Marktanteil konkurrieren.

Ein weiteres lukratives Geschäft sind Ransomware-Verhandlungsdienste, die hauptsächlich von Anwälten betrieben werden. Einer der größten gezahlten Lösegelder (40 Millionen Dollar) von CNA Financial Corp. soll eine Reduzierung von 60 Millionen Dollar gewesen sein. Einige Verhandlungsführer scheuen sich auch nicht, sich die Hände schmutzig zu machen. Bloomberg berichtete über einen Fall, bei dem Hacker dokumentierte Beweise für die Lösegeldhöhe von den Verhandlungsführern verlangten. Es stellte sich heraus, dass die Hacker vorher von den Verhandlungsführern betrogen wurden. Letztere sagten, dass die Opfer bereit waren, einen geringeren Betrag zu zahlen, und steckten die Differenz zwischen der tatsächlichen Summe und dem, was sie den Angreifern gaben, ein. Wie es Bloomberg ausdrückt: „Betrüger sagten, sie hätten Angst, betrogen zu werden.“

Ransomware hat auch ihre Trends, wie zum Beispiel doppelte und dreifache Erpressung. Bei der doppelten Erpressung stiehlt und verschlüsselt ein Angreifer die Daten und droht, sie zu verkaufen, wenn das Lösegeld nicht gezahlt wird. Bei der dreifachen Erpressung drohen die Angreifer nicht nur dem Unternehmen, das sie gehackt haben, sondern auch den betroffenen Dritten.

Manchmal geschehen auch Wunder. Zum Beispiel war das Lösegeld der Colonial Pipeline fast vollständig von DOJ von einem zuvor „zuverlässigen“ Bitcoin-Blockchain, die von Gegnern sehr häufig verwendet wurde, zurückerobert.

Um widerstandsfähig zu bleiben, müssen Organisationen Verfahren zur Datenwiederherstellung implementieren und immer Backups an Orten haben, die schwer zu zerstören sind. Übrigens schlagen Experten vor, dass Infrastruktur-Reproduzierbarkeit ein häufiges Cybersicherheitsmaß sein sollte, das verfolgt werden muss.

Keylogger

Keylogger steht für Tastenanschlagprotokollierer. Mit anderen Worten, es ist Malware, die jede Aktion auf der Tastatur eines Computers aufzeichnet. Doch, es könnte auch andere Eingaben aufzeichnen:

- Alles, was in die Zwischenablage kopiert wird

- Mausklicks

- Aktivitäten (geöffnete Programme, Ordner usw.)

- Kann Screenshots machen

- Kann Textwerte (Passwörter hinter einer Maske) abrufen

Keylogger könnten Zugangsdaten, Kreditkartennummern, Gespräche in Chats und E-Mails, Browserverlauf protokollieren und sogar das Gerät des Opfers fernsteuern wollen. Die Malware kann ohne Wissen des Benutzers heruntergeladen und unbemerkt im Hintergrund ausgeführt werden. Die Protokolle werden oft in Dateien gespeichert, daher kann eine Möglichkeit zum Erkennen eines Keyloggers darin bestehen, Dateien zu untersuchen, die häufig aktualisiert werden. Diese Dateien werden auch an einen C&C-Server gesendet, also macht es Sinn, nach einer bestehenden Verbindung zu suchen.

Spyware

Spyware ist eine Art von Malware, die darauf ausgelegt ist, die persönlichen Daten des Opfers zu überwachen, zu protokollieren, zu verschlüsseln und an einen bösartigen Server zu exfiltrieren. Sie könnte auch Beaconing durchführen und den C&C-Server benachrichtigen, wann zusätzliche Malware herunterzuladen ist. Spyware ist an menschlichen Verhaltensweisen interessiert, daher ist das primäre Ziel ein persönlicher Computer oder ein mobiles Gerät.

Allerdings kann fortgeschrittene Spyware auch eine große Organisation infiltrieren, anstatt Einzelpersonen anzugreifen. Ein weithin bekanntes Beispiel ist eine mutmaßlich staatlich geförderte Malware, die die Starwood-Hotelkette infizierte und sich dann verbreitete, als Marriott Starwood erwarb. Diese Malware konnte Informationen über Passdetalils erlangen, sodass sie das Aussehen, den Standort und die finanziellen Aufzeichnungen einer Person verfolgen konnte.

Insgesamt kann Spyware jede mögliche Information ausspionieren: Webbrowsing, Daten-Eingaben und -Ausgaben, Standort und verwendete Software. Sie könnte audiovisuelle Inhalte sammeln sowie Mikrofone und Kameras heimlich einschalten und selbst Aufnahmen machen. Einige Beispiele umfassen Fähigkeiten wie das Kapern privilegierter Konten und das Abfragen von Datenbanken, wenn sie eine Organisation ausspioniert.

Vielleicht ist eines der berüchtigtsten Beispiele für Spionagesoftware das Pegasus-Projekt. Die neueste Version konnte Zero-Click-Exploits nutzen und keine nachweisbaren Spuren auf einem Zielgerät hinterlassen. Vor ungefähr einem Jahr hat Amnesty International einen detaillierten Bericht mit Pegasus-Erkennungsrichtlinien veröffentlicht.

Adware

Adware kann verschiedene Formen annehmen. Einige davon sind harmlos, was bedeutet, dass sie keinen Schaden beabsichtigen, aber Daten sammeln und Werbung innerhalb der Softwareanwendung zeigen. Zum Beispiel könnte dies eine kostenlose Version einer mobilen App sein, bei der Sie sich bereit erklären, Apps anzusehen, aber Sie können auf eine Premium-Version upgraden, um diese nicht mehr zu sehen. Doch für den Zweck dieses Artikels werfen wir einen kurzen Blick auf bösartige Adware.

Einige Websites, die kostenlose Inhalte wie Lieder und Videos bereitstellen, sind ziemlich stark mit gängigen Malware-Typen wie Adware infiziert. Die meisten Nutzer werden diese Geschichte erkennen: Sie besuchen eine Website, klicken auf Play und werden plötzlich auf eine andere Webseite umgeleitet, und zahlreiche Pop-ups erscheinen. Im schlimmsten Fall kann die Adware störende, nicht schließbare Anzeigen öffnen, den Bildschirm sperren, die Zahlung fordern und einige Hintergrundaktionen ausführen, wie zum Beispiel das Hinzufügen des Geräts des Opfers zur Infrastruktur eines Botnetzes.

Bots und Botnetze

A bot selbst sind auch keine schlechte Sache. Zahlreiche Kundenservice-Bots lassen Sie mit einem Roboter sprechen, bevor ein tatsächlicher menschlicher Mitarbeiter kommt. Auch Google-Suchmaschinen-Crawler sind Bots. In der Welt der Cybersicherheit gibt es jedoch verschiedene Arten von Malware, die Bots genannt werden. Sie kapern heimlich die Kontrolle über den Computer des Opfers, um bösartige Aufgaben auszuführen.

A Ein Botnetz ist ein miteinander verbundenes Netzwerk von Bots, die zusammenarbeiten, um ein gemeinsames Ziel zu erreichen. Sie werden oft von einem bösartigen C&C-Server oder einem Netzwerk solcher Server orchestriert. Bots haben die Fähigkeit, sich selbst zu replizieren, genau wie Viren und Würmer. Ein Opfer könnte sich dessen nicht bewusst sein, dass sein Gerät Teil eines Botnetzes ist. Einige Anzeichen wie plötzliche Abstürze, langsamer Herunterfahrprozess, langsame Softwareausführung oder langsamer Internetverkehr ohne erkennbaren Grund könnten auf eine Verbindung zu einem Botnetz hinweisen.

Es wird schlimmer, wenn Bots Teil einer P2P-Infrastruktur werden, anstatt nur mit einem bösartigen Server verbunden zu sein. In diesem Fall ist es schwieriger, die Quelle eines Cyberangriffs zu erkennen. Auch ein Opfer könnte die Arbeit eines Angreifers ausführen, ohne es zu wissen. Zum Beispiel hat GameOver Zeus einen besonders räuberischen Zug genutzt, indem es einen Domain-Generierungs-Algorithmus (DGA) für die Botnetz-Kommunikation genutzt hat.

Rootkits

Ein Rootkit ist eine Art von Malware, die unbefugten Zugriff auf das Stammverzeichnis eines Computers gewährt, auch bekannt als Kernel. Dies ist das Herzstück eines jeden Betriebssystems, sodass Sie sich schon denken können, dass es möglich ist, eine Menge Chaos anzurichten, sobald der Gegner Root-Zugriff erlangt hat.

Zunächst einmal kann ein Rootkit Antivirenanrufe an das System blockieren. Infolgedessen sagt der Antivirenscan-Bericht, dass alles in Ordnung ist, während die Malware die vollständige Kontrolle über das Gerät des Opfers erlangt hat. Ein typisches Rootkit ist eine Sammlung von Malware, die Keylogger, Botnets, Hintertüren, Werkzeuge zur Datengewinnung und -exfiltrierung, Bootloader-Ersatz, Arbeitsspeicher-Fresser und mehr enthält. Im Kernelmodus könnte das Rootkit Systemeinstellungen ändern und unmöglich zu entfernen sein. Eines der viel diskutierten Rootkits ist Stuxnet, das zu ernsthaften Problemen in Irans Atomanlage und anderen Industrieanlagen führte.

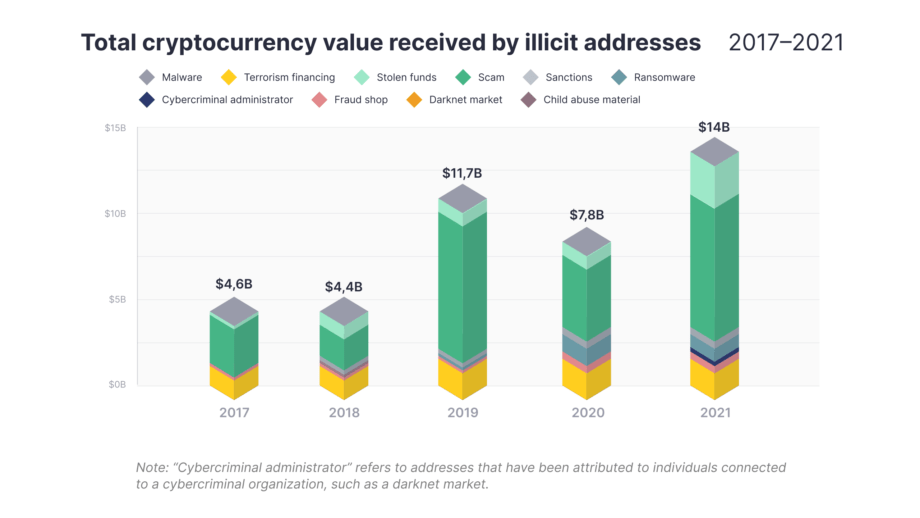

Kryptojacking & Co

Allzeithoch ist ein Wort, das in der Kryptoindustrie häufig verwendet wird. In letzter Zeit ging es jedoch nicht nur um Kryptopreise, sondern auch um Kryptoverbrechen, bei denen illegale Adressen $14 Milliarden im Jahr 2021 erhielten.

Wie Sie sehen können, waren Betrügereien, gestohlene Gelder und Darknet-Märkte im Jahr 2021 dominant. Krypto-orientierte Malware-Angriffe werden in all diesen Fällen angewendet. Was sind also diese Typen?

- Betrügereien – könnten Teil von Social-Engineering-Angriffen sein.

- Gestohlene Gelder – könnten sich auf viele Arten von Malware beziehen. Sie versuchen hauptsächlich, ein Gerät mit Hotwallet-Zugriff zu infiltrieren.

- Ransomware – Betreiber erhalten Lösegelder in digitalen Währungen.

Kryptojacking bezieht sich auf eine Art von Malware, die leise auf dem Gerät eines Opfers Kryptowährungen schürfen soll. Es verbraucht Systemressourcen und versucht, so lange wie möglich getarnt zu bleiben.

Was das Stehlen von Geldern betrifft, umfassen gängige Formen von Malware Keylogger, die eine Kombination aus öffentlichem und privatem Schlüssel (manchmal eine Seed-Phrase) finden und Zugriff auf ein Krypto-Wallet erhalten möchten. Info-Stealer können auch Systemspeicher, Textdokumente, Browsersitzungen, reguläre Ausdrücke durchsuchen – alles, was ihnen einen Hinweis auf Zugangsdaten gibt. Nicht-kustodiale Wallets sind im Allgemeinen anfälliger für Diebstahl als kustodiale. Und wenn ein Angreifer eine Blockchain-Transaktion durchführt – sie ist irreversibel. Wenn Sie an Krypto-Angriffen interessiert sind, schauen Sie sich Microsofts Bericht mit Details zur Angriffsoberfläche und gängigen Kill-Chain-Beispielen an.

Malware-Erkennung mit SOC Prime

Nach der Registrierung bei SOC Prime Detection as Code Plattform haben Sie Zugriff auf Tausende von Sigma-basierten Erkennungsregeln, die ebenfalls in 26+ vendorspezifische Formate übersetzt sind. Mehr als 7000 Organisationen weltweit nutzen diese Regeln täglich, um ihre Bedrohungserkennungsprozesse zu optimieren. Neue Erkennungselemente, die auf verschiedene Arten von Malware abzielen, erscheinen innerhalb von 24 Stunden nach einer offiziellen Offenlegung auf der Plattform.

Threat-Hunting-Abfragen werden von führenden Sicherheitsexperten der Branche erstellt und sind für benutzerdefinierte Suchen auf SIEM-, EDR- und XDR-Plattformen gedacht. Entdecken Sie neue und verborgene Bedrohungen innerhalb eines Netzwerks, bevor Angreifer Schaden anrichten. Jede Suchanfrage und Erkennungsregel kommt mit Bedrohungsintelligenzkontext und MITRE ATT&CK®-Kartierung, die SOC-Teams ermöglicht, neue Bedrohungen schnell und effizient zu analysieren.

Etablierte Threat-Hunting-Profis und Detection Engineers beteiligen sich auch an Threat Bounty – unsere Crowdsourcing-Initiative, die zeitkritische Erkennungsinhalte auf globaler Bedrohungslandschaft zusammenbringt. Inhaltsautoren erhalten wiederholte Auszahlungen für ihren Einsatz und Nutzer der Detection as Code-Plattform genießen die Vorteile einer kollaborativen Cyberverteidigung, die sie von einem isolierten Sicherheitsansatz und dessen Konsequenzen befreit.