Was ist Datenexfiltration? MITRE ATT&CK4 Exfiltrations-Taktik | TA0010

Inhaltsverzeichnis:

Der Prozess des Datendiebstahls aus einem Unternehmenssystem wird auch als Exfiltration. MITRE ATT&CK® hat eine eigene Taktik für das illegale Kopieren, Herunterladen und Übertragen von unternehmenseigenen internen Daten mit erheblichem Sensibilitätsgrad gewidmet. Beispiele für Datenexfiltration können recht offensichtlich sein, wie das Kopieren von Dateien auf einen USB-Stick; und ziemlich unauffällig, wie DNS-over-HTTPS-Tunneling. Lassen Sie uns die Exfiltration genauer betrachten und Wege finden, um diese Taktik zu verhindern und zu erkennen.

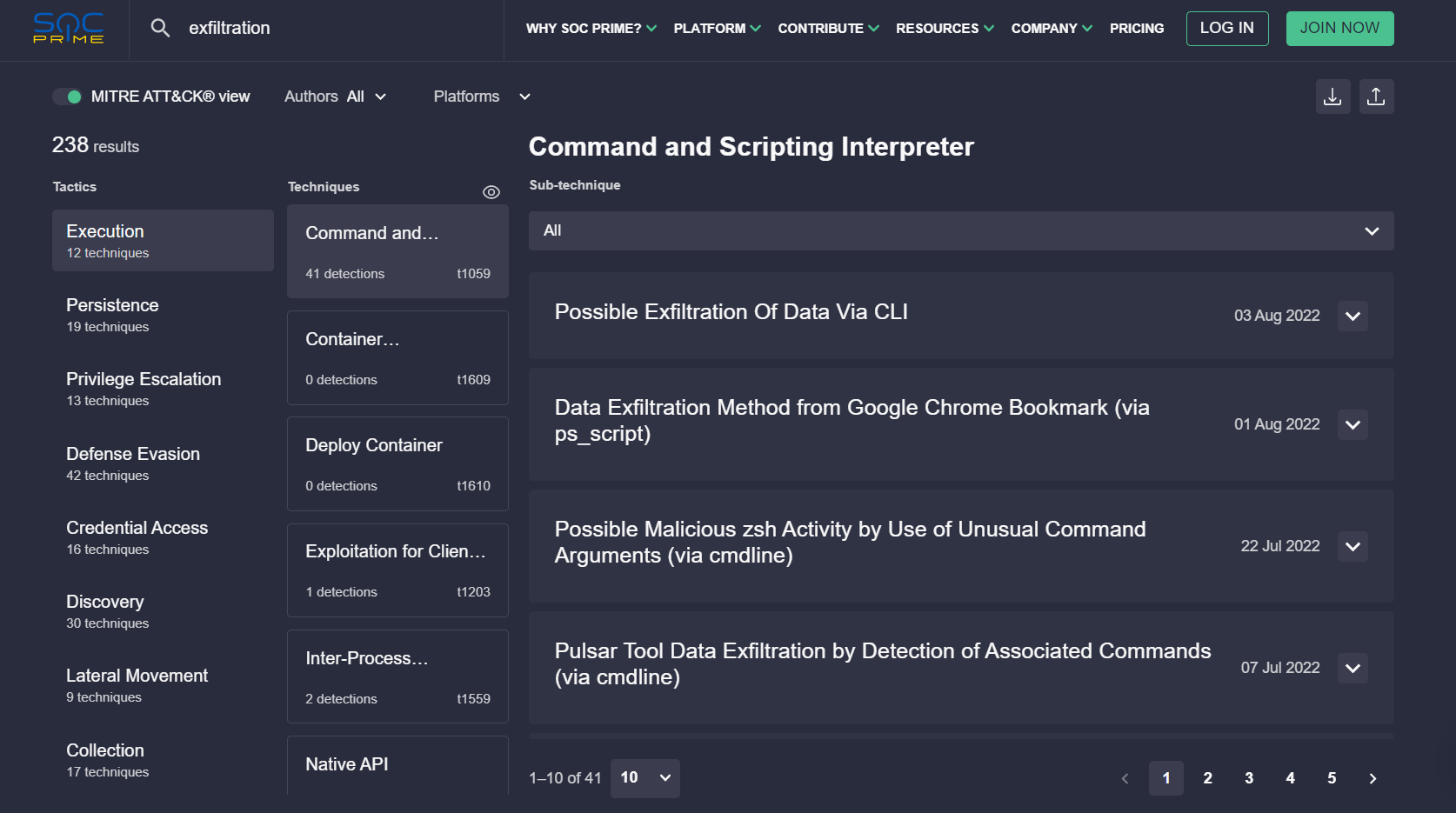

Das engagierte Sicherheitsteam von SOC Prime arbeitet gemeinsam mit einer weltweiten Community von Bedrohungsjägern und Erkennungsingenieuren kontinuierlich daran, neue Wege zur Erkennung von Cyber-Bedrohungen zu finden. Unsere Cyber Threats Search Engine bietet sofortigen Zugriff auf den CTI-Kontext, die MITRE ATT&CK-Zuordnung und relevante Sigma-basierte Erkennungen. Klicken Sie auf die Schaltfläche unten, um die gesamte Sammlung von Sigma-Regeln zur Erkennung von Exfiltration (TA0010) zu sehen.

Wechseln Sie zur MITRE ATT&CK-Ansicht, um Suchergebnisse zu erkunden, die mit dem MITRE ATT&CK-Framework übereinstimmen, und sich in alle verfügbaren Techniken der Exfiltrationstaktik zu vertiefen.

Wie funktioniert Datenexfiltration?

Eine der am häufigsten verwendeten Methoden zum Datendiebstahl besteht darin, es über einen Netzwerkkanal zu übertragen, der ein Unternehmen mit der Außenwelt verbindet. Internetverkehr wird in diesem Fall auf verschiedene Weisen genutzt. Angreifer versuchen typischerweise, die Daten zu verschleiern, zu komprimieren und zu verschlüsseln, bevor sie exfiltriert werden. Kleine Informationsstücke können in Steganographiebildern, DNS-Abfragen, Paketmetadaten und so weiter eingebettet werden. Der Verkehr könnte auch von Gegnern in Echtzeit abgefangen und analysiert werden.

Am häufigsten zielen Cyberangriffe darauf ab, die Daten zu exfiltrieren, die die Opfer bereits haben. Es gibt jedoch einige Arten von Malware zeichnen auch auf und sammeln neue Daten die nicht innerhalb der Infrastruktur der Organisation gespeichert sind. Beispielsweise könnten Angreifer Geräte und Anwendungen verwenden, die Audio und Video, Tastenanschläge und Zwischenablage-Kopien aufzeichnen. Alle diese Aktionen können entweder automatisch oder manuell über Fernzugriffstools durchgeführt werden.

Arten der Datenexfiltration

Lassen Sie uns nun etwas tiefer in die Erforschung der spezifischen Möglichkeiten eintauchen, in denen Daten ohne das Wissen oder die Zustimmung des Eigentümers von digitalen Infrastrukturen an Drittländer exfiltriert werden können.

Automatisierte Exfiltration

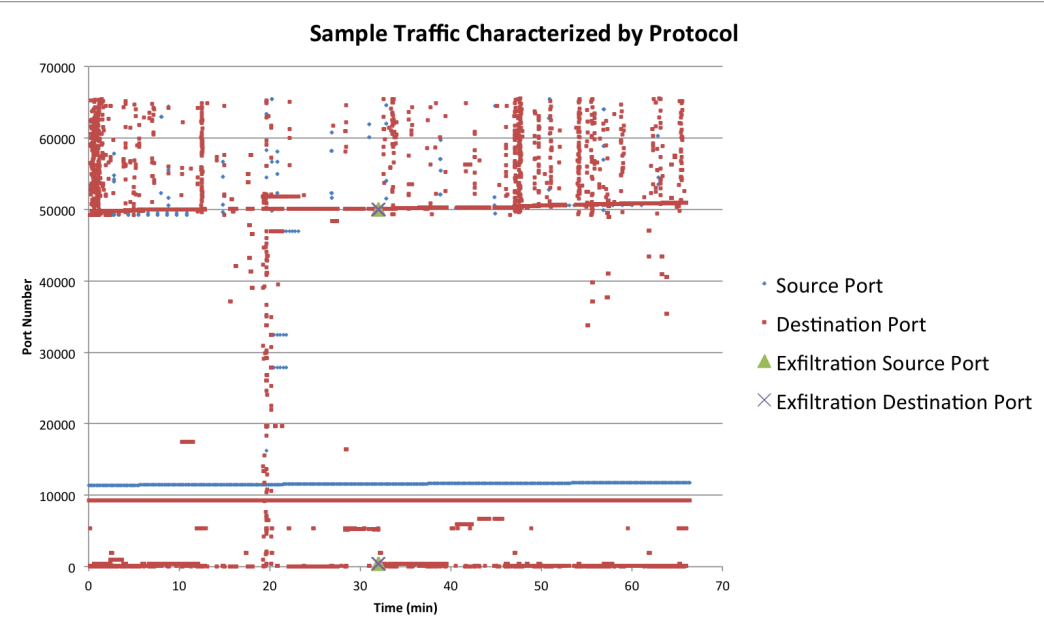

Bösartige Datenexfiltration sieht heutzutage selten aus wie ein Spionagefilm. Stattdessen könnten die Dateien still und leise im Hintergrund heruntergeladen werden und sich mit dem legitimem Verkehr vermischen. Zusätzlich werden Sub-Techniken wie T1020.001 verwendet, um den überwachten Verkehr zu spiegeln, was eine native Funktion in einigen Netzwerk-Analysetools und -Geräten ist. Unten ist ein visualisiertes Beispiel einer stillen Exfiltration.

Bildquelle: „Exfiltration Techniques: An Examination and Emulation“ von Ryan C. Van Antwerp, Frühjahr 2011

Happenweise Datenexfiltration

Offensichtlich werden enorme Datenübertragungsvolumina leicht von Sicherheitsexperten bemerkt. Gegner wissen das; deshalb versuchen einige von ihnen, die Daten in kleine Stücke zu unterteilen und leise mitzunehmen (T1030). Auf diese Weise überschreiten Angreifer keine Datentransferschwellen und erzeugen keine Alarme. Infolgedessen könnte die Exfiltration über einen signifikanten Zeitraum unentdeckt bleiben.

Zum Beispiel, Cobalt Strike baut zuerst einen Beacon für langsame und unauffällige Kommunikation mit einem C2-Kanal. Dann hat der Beacon bei jedem Check-in die Aufgabe, eine bestimmte Datei herunterzuladen. Er teilt die Datei in Stücke auf und lädt sie Stück für Stück herunter. Die Stückgröße hängt vom aktuellen Datenkanal ab. Für HTTP/HTTPS beträgt die Größe 512KB. Und das ist nicht einmal die kleinste Größe. Ein Hintertür-Programm namens Helminth sendet Daten in 23-Byte-Stücken in DNS-Abfragen.

Exfiltrationskanäle: C2 vs. alternatives Protokoll

Es ist anzunehmen, dass Angreifer versuchen werden, Daten über einen bereits etablierten C&C-Kanal zu stehlen. Dennoch ist es nicht immer der Fall.

Hier sind die zu berücksichtigenden MITRE ATT&CK-Techniken:

- T1041 – Exfiltration über C2-Kanal

- T1048 – Exfiltration über ein alternatives Protokoll

Bei der Analyse kann es auch vorkommen, dass sich die Zielorte für exfiltrierte Dateien unterscheiden. Um ihre Spuren zu verbergen, könnten Angreifer eine Vielzahl von Protokollen verwenden (alle von ihnen werden sich von demjenigen, der für die C2-Kanal-Kommunikation verwendet wird, unterscheiden) wie FTP/S, SMTP, HTTP/S, DNS, Net/SMB und mehr. Ein alternatives Protokoll kann auch Übertragungen innerhalb von Webdiensten wie Cloud-Speichern bedeuten. Der Verkehr kann mit einem symmetrischen Kryptographie-Algorithmus sowie einem asymmetrischen verschlüsselt werden. Die Daten können auch ohne Verschlüsselung verschleiert werden: Dies ist möglich, indem öffentliche Kodierungs- und Kompressionsalgorithmen wie Base64 oder das Einbetten von Daten in Protokollheader/-felder wie HTTP POST verwendet werden. Eingebaute Dienstprogramme können hierbei auch ausgenutzt werden. Beispielsweise missbraucht ein WindTail-Überwachungsimplantat ein macOS /usr/bin/curl.

Exfiltrationsmedium – Drahtlos und physisch

Drahtlose Netzkanäle sind nicht die am häufigsten genutzten – MITRE ATT&CK gibt noch keine Beispielsverfahren an. Wenn eine Organisation jedoch einen geschlossenen physischen Perimeter hat und nicht vollständig zu BYOD übergegangen ist, bleibt dieses Szenario möglich.

Das alternative Medium könnte umfassen:

- Bluetooth

- WLAN

- Modem

- Mobilfunkkanal

- Funkkanal(e)

Für die meisten dieser Kanäle müssen sich Angreifer in unmittelbarer Nähe befinden, um es funktionsfähig zu machen. Außerdem sind diese Verbindungen nicht so unauffällig wie die Internetkanäle für die C2-Kommunikation. Hier müssen Gegner ihren Verkehr nicht wirklich verbergen, da er nicht durch das Netzwerk des Opfers gesendet wird. Infolgedessen wird dieser Verkehr von Firewalls oder anderen innerhalb der Infrastruktur der Organisation eingerichteten Mitteln zur Verhinderung von Datenverlusten nicht sichtbar.

Wenn es zu einem physischen Mediumkommt, ist das Erste, was einem in den Sinn kommt, ein USB. Und ja, sie werden immer noch von Angreifern eingesetzt. Alternativ könnte es sich um eine externe Festplatte, einen MP3-Player, ein Mobilgerät – alles handeln, was über einen physischen Speicher verfügt. Wenn ein Zielsystem keine Verbindung zum Internet und anderen Netzwerken hat, ist eine physische Exfiltration möglicherweise der einzige Weg. Spionagefilmszenen mit Personen, die in Serverräume schleichen, sind hier anwendbar.

Webdienste, die für Exfiltration ausgenutzt werden

Legitime und nicht kompromittierte Webdienste können unabsichtlich gute Kanäle für Exfiltration aus mehreren Gründen werden. Erstens können die Firewalls der Organisation Regeln für die Erlaubnis des Datenaustauschs innerhalb eines solchen Dienstes haben. Es könnte etwas wie Google Drive sein, das stark von Mitarbeitern genutzt wird (APT28 nutzte diesen Kanal für Exfiltration). Zweitens wird der Datenaustausch auf Webdiensten höchstwahrscheinlich mit SSL/TLS verschlüsselt, sodass Angreifer es herunterladen und unbemerkt bleiben können.

Code-Repositories könnte ein weiterer Kanal für die Exfiltration sein. Daten können durch API und über HTTPS abgelegt werden.

Geplante Exfiltration

Datenexfiltration kann zu einem bestimmten Zeitplan erfolgen, um der Erkennung zu entgehen. Gegner möchten sich mit normalem Verkehr vermischen oder arbeiten, wenn niemand zusieht. Die Optionen können variieren. Ein Zeitplan könnte vorgegeben oder benutzerdefiniert sein. Unter anderem wurden hier folgende Muster beobachtet in freier Wildbahn:

- ADVSTORESHELL – alle 10 Minuten

- Cobalt Strike – willkürliche und zufällige Intervalle

- LightNeuron – nachts oder während der Geschäftszeiten

- ShimRat – Schlafmodus nach Anweisung

Geplante Exfiltration könnte eine C2- oder alternative Verbindung nutzen. Es könnte auch eine Mischung aus verschiedenen Routen verwenden, um unentdeckt zu bleiben.

Exfiltration innerhalb der Cloud

Netzwerkverkehrsüberwachung kann möglicherweise geplante Verbindungen mit dem C2-Server erkennen. Um dies zu vermeiden, könnten Angreifer versuchen, die Daten auf ein bösartiges Konto zu übertragen innerhalb desselben Adressraums eines Cloud-Anbieters. Bösartige Cloud-Backups wurden beobachtet von den Forschern, die dann über API-Verbindungen gesendet wurden.

Wie erkennt man Datenexfiltration?

Der Löwenanteil der Muster kann durch Sammeln und Analysieren von SIEM-Protokollenerkannt werden. Es kann jedoch schwierig sein, wenn es um Netzwerkverkehr geht. Die Datenaufbewahrungszeiträume für die DNS-Überwachung sind nicht so lang, und zudem kann die Exfiltration innerhalb von Minuten erfolgen. Angreifer verlassen sich auf die Schwierigkeit der Netzwerkverkehrsüberwachung und möchten deshalb schnell exfiltrieren. Lassen Sie uns einige Möglichkeiten zur Erkennung von Exfiltration sowohl im Verkehrsfluss als auch in den SIEM-Protokollen betrachten.

Netzwerkverkehrsfluss

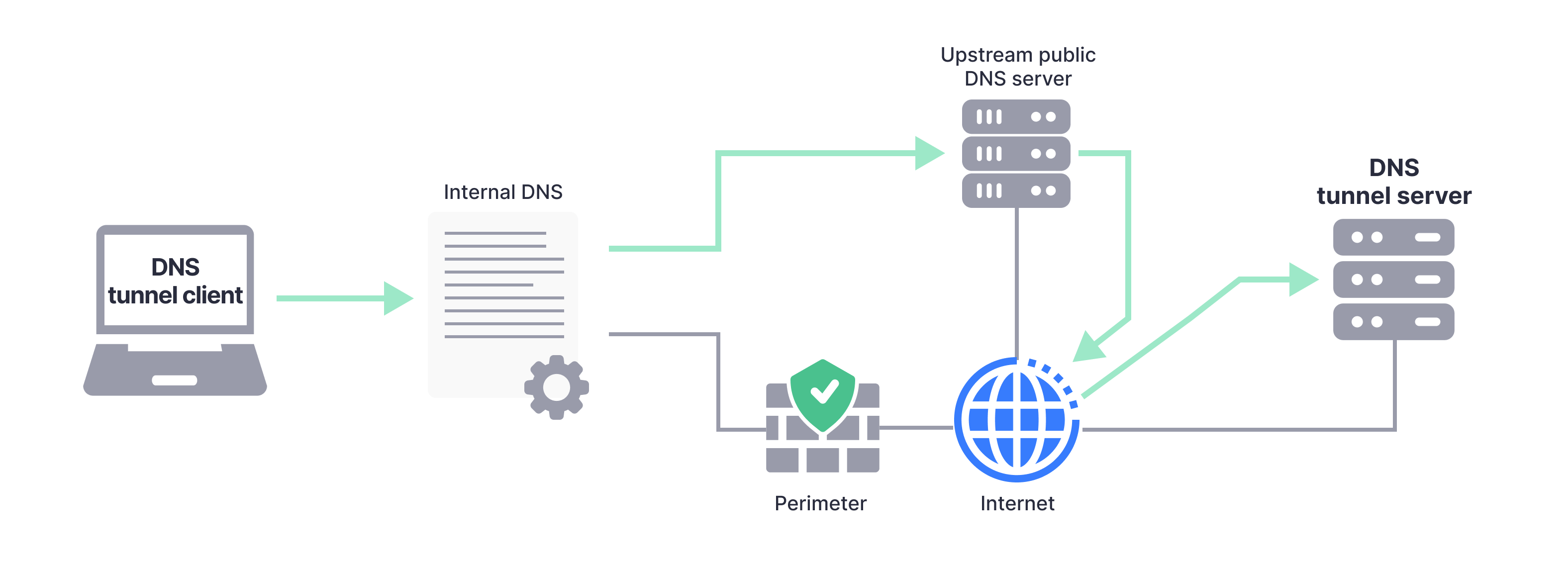

Einige Sicherheitsspezialisten würden die Exfiltration durch DNS-Tunneling übersehen, weil die Natur dieses Kanals sehr geräuschvoll ist. Hier könnten sie die Verkehrs-Muster analysieren, um nach anormalen Aktivitäten zu suchen. Dies könnte sein:

- Abnorme Merkmale in Abfragen, wie ungewöhnliche Aufzeichnungstypen oder lange Zeichenfolgen

- Dauer, Häufigkeit und Größen der durch bestimmte Anforderungs-/Antwortkanäle übertragenen Daten

- Abnormale Hosts und Geräte in neuen Netzwerkverbindungen

- Paket-Ausreißer, die nicht zu etablierten Strömen gehören

- Datenpakete fester Größe, die in verdächtig regelmäßigen Abständen gesendet werden

- Ungewöhnliche Muster in verschlüsselten Anwendungsschicht-Kanälen (wie SSL/TLS) – man kann nicht hineinschauen, aber das Verhalten analysieren

- Verdächtige Nutzung gewöhnlicher und ungewöhnlicher Ports

DNS-over-HTTPS (DoH)-Kanal verschlüsselt den Verkehr aus Datenschutzgründen, was oft von Angreifern missbraucht wird. Wenn das Erkennen der Wahrscheinlichkeit von DoH-Tunneling entscheidend für die Sicherheit der Organisation ist, ziehen Sie in Erwägung, die neuesten wissenschaftlichen Forschungsergebnisse zu studieren. Beispielsweise ist es möglich, TLS-Fingerabdrücke von DoH-Clients zu analysieren und Klassifikatoren mit flussbasierten Merkmalen zu erstellen, was experimentell demonstriert.

Bildidee: Al-kasassbeh Mouhammd, & Khairallah, T. (2019). Erfolgreiche Taktiken mit DNS-Tunneling. Netzsicherheit, 2019(12), 12–19. doi:10.1016/s1353-4858(19)30144-8

Snort-Regeln für IDS helfen ebenfalls bei der Erkennung von DNS-Tunneling. Forschung zeigt dass die folgenden Regeln genaue Alarme erzeugen:

- Die Regel, die die Häufigkeit von DNS-Anfragen innerhalb von fünf Sekunden zählt

- Die Regel basierend auf spezifischem Byte-Inhalt, der in Paketströmen gefunden werden kann

- Die Regel, die das IP-Paket im DNS-Antwort-Paket angreift (sucht nach dem IP-Header, der mit 0x4510 basierend auf der entdeckten Portnummer und dem Ziel eines getunnelten Pakets beginnt)

Der Verkehr für dieses Experiment wurde über eine SSH-Verbindung erfasst. Die Analysten exportierten Paketbytes über Wireshark in eine Binärdatei und untersuchten deren Inhalt.

Protokolle

Natürlich kann der Prozess der Exfiltration von früheren Stadien aus initiiert werden in einer Angriffs-Kette. Zum Beispiel von einer ausführbaren Datei in einem seltsamen Ort oder einem PowerShell-Skript aus. Die Daten können auch zuvor gesammelt und verpackt werden, um später exfiltriert zu werden. Dateien können geteilt oder kopiert werden. Und da in einem Netzwerk täglich Millionen solcher Ereignisse stattfinden könnten, ist es ziemlich schwer, verdächtiges Verhalten früh im Angriffslebenszyklus zu bemerken.

Die mögliche Exfiltration von Daten in großem Umfang zu überwachen ist durch den Einsatz spezieller Automatisierungstools für SIEMmöglich. Beispielsweise gibt es eine Reihe von Erweiterungen in IBM QRadar und ein Microsoft Sentinel Playbook von SOC Prime zur Isolierung von Würmern in AWS-EC2-Instanzen, die versuchen, Daten zu exfiltrieren.

Einige weitere Erkennungstipps von MITRE ATT&CK umfassen:

- Dateien überprüfen, insbesondere solche mit verdächtigen Erweiterungen und an ungewöhnlichen Orten, die versuchen, eine Verbindung über Netzwerkprotokolle herzustellen

- Einbindepunkte für Speichermedien und neu zugeordnete Laufwerksbuchstaben überprüfen

- Zugriff und neue Prozesskreationen auf Wechseldatenträgern überwachen

- Lokale Netzwerk-Metadaten (wie MAC-Adressierung) und Netzwerkmanagement-Protokolle (wie DHCP) auf ungewöhnliche Hardwareverbindungen überwachen

Schließlich sollten wir nicht vergessen, dass verschiedene Angreifer möglicherweise genau das gleiche Malware-Muster bei verschiedenen Opfern verwenden. Deshalb sind Indikatoren für einen Kompromiss (IOC) ebenfalls in Betracht zu ziehen. Wie im Fall von HYPERSCRAPE, beschrieben von Google Threat Analysis Group (TAG) – diese Malware zeigt ein ziemlich komplexes Verhalten, ist aber durch die von ihr verwendeten Dateien ziemlich erkennbar.

Wie verhindert man Datenexfiltration?

Sicherheitsteams arbeiten hart daran, mehrere Ebenen des Datenschutzes bereitzustellen, wie Verschlüsselung, VPN und Proxy, Geheimnisrotation und mehr. Leider können Angreifer genau diese Kontrollen missbrauchen indem sie Daten über sichere Verbindungen exfiltrieren. Also, wie erreicht man die beste Prävention von Datenexfiltration?

Data Loss Prevention (DLP)

DLP ist ein komplexer strategischer Ansatz zur Verhinderung von Datenlecks, -verlusten und -missbrauch. Es kann mehrere Technologien umfassen, spezifische Prozesse und die Beteiligung von Sicherheitspersonal.

Normalerweise beginnt es mit der Erstellung von Risikomanagementrichtlinien. Datenklassifizierung und Führungsprinzipien, Aufbewahrungsanforderungen, Geschäftskontinuitätspläne, Notfallwiederherstellung – all die langweilige, aber wesentliche Dokumentation wird in dieser Phase erstellt. Der Technologieteil umfasst Hardware, Firmware und Software, von Repeatern bis hin zu SIEM. Es ist gut zu wissen, dass einige Softwareanbieter wie Microsoft bereits DLP als native Funktionsgruppe anbieten. Und schließlich ist Sicherheit (noch) ohne menschliche Aufsicht unmöglich, daher werden qualifizierte Fachkräfte und regelmäßige Schulungen dazu beitragen, die DLP-Strategie aufrechtzuerhalten. Um sie über die Grenzen eines internen Teams hinaus zu erweitern, nutzen Organisationen eine kooperative Cyber-Abwehr. Informieren Sie sich über die Vorteile unseres Threat Bounty-Programms um zu sehen, wie unabhängige Sicherheitsforscher ihre Berufserfahrung monetarisieren.

Identitäts- & Zugangsmanagement

Um Daten zu exfiltrieren, möchten Angreifer unbefugte Änderungen vornehmen. Obwohl das meistens nicht der Fall ist, ist es für sie einfacher sich legitime Sitzungen und Konten von Benutzern zu kapern und von dort aus zu agieren. Obwohl es viele Möglichkeiten gibt, Insider zu imitieren, kann das Management des Zugriffs mit einigen konzeptionell einfachen Methoden gesteuert werden. sessions and accounts and act from there. While there are many ways to impersonate insiders, the management of access can be handled with the help of a few conceptually simple methods.

Es geht um die traditionellen Dinge: minimale Rechtevergabe, Bedarfswissen, Trennung der Aufgaben. All dies ist nützlich, weil es einfacher ist, Baselines des legitimen Nutzerverhaltens zu etablieren. Sicherheitsexperten sagen auch, dass Trennung der Aufgaben Kollusion erfordert. Es ist nicht so, dass Administratoren möchten, dass Menschen kolludieren, aber es ist ein kluger Zug. Nehmen wir an, eine Kette von Aktionen wie das Lesen einer vertraulichen Datei UND die Kommunikation über eine ausgehende Verbindung ist im Rahmen eines einzelnen Kontos nicht möglich. Dies fordert einen böswilligen Benutzer auf, zu kolludieren und Spuren zu hinterlassen. Solche Aktionen würden leichter erkennbar sein.

Technologisch gesehen haben Autorisierungskontrollen wie Kerberos-Tickets, Amazon IAM usw. in freier Wildbahn eine Menge Schwachstellen gezeigt, die glücklich von Gegnern ausgenutzt wurden. In diesem Fall könnte ein SOC-Team vor schwierigen Fragen stehen, ob es diese Sicherheitskontrolle weiterhin nutzen soll oder nicht. Die Wahrheit ist, dass es unmöglich ist, Risiken vollständig zu eliminieren, daher geht es oft darum, die Infrastruktur mit der besten verfügbaren Technologie zu sichern und dann kontinuierlich die Situation zu überwachen. Außerdem sollten Dinge wie hybride Verschlüsselung und Mehrfaktor-Authentifizierung ohnehin implementiert werden, „für alle Fälle.“

Bildidee: Shutterstock

Software-Defined Networking (SDN)

Sicherheitsgeräte zur Überwachung und Filterung des Netzwerkverkehrs helfen, Exfiltration zu verhindern, und viele Anbieter leisten hervorragende Arbeit bei der Herstellung solcher Geräte. Aber wenn das SOC-Team diese Geräte kauft, sind sie dann an einen bestimmten Anbieter gebunden? Sind sie durch die Verfügbarkeit von Patches eingeschränkt? Ist es nur so gut, wie es wird, und gibt es eine vollständige Abhängigkeit von einer bestimmten Version?

Es stellt sich heraus, dass es einen Weg gibt, unerwünschte Abhängigkeiten zu vermeiden.SDN verwendet softwarebasierte Controller und APIs zur Verwaltung verschiedener Sicherheitsstufen, um Sichtbarkeit und granulare Kontrolle über Verkehr, Dateien, Anwendungen und Assets zu gewinnen. Da die Steuerungsebene softwarebasiert ist, ist es jedoch fair zu sagen, dass sie selbst eine große Menge an Sicherheitsüberwachung erfordert.

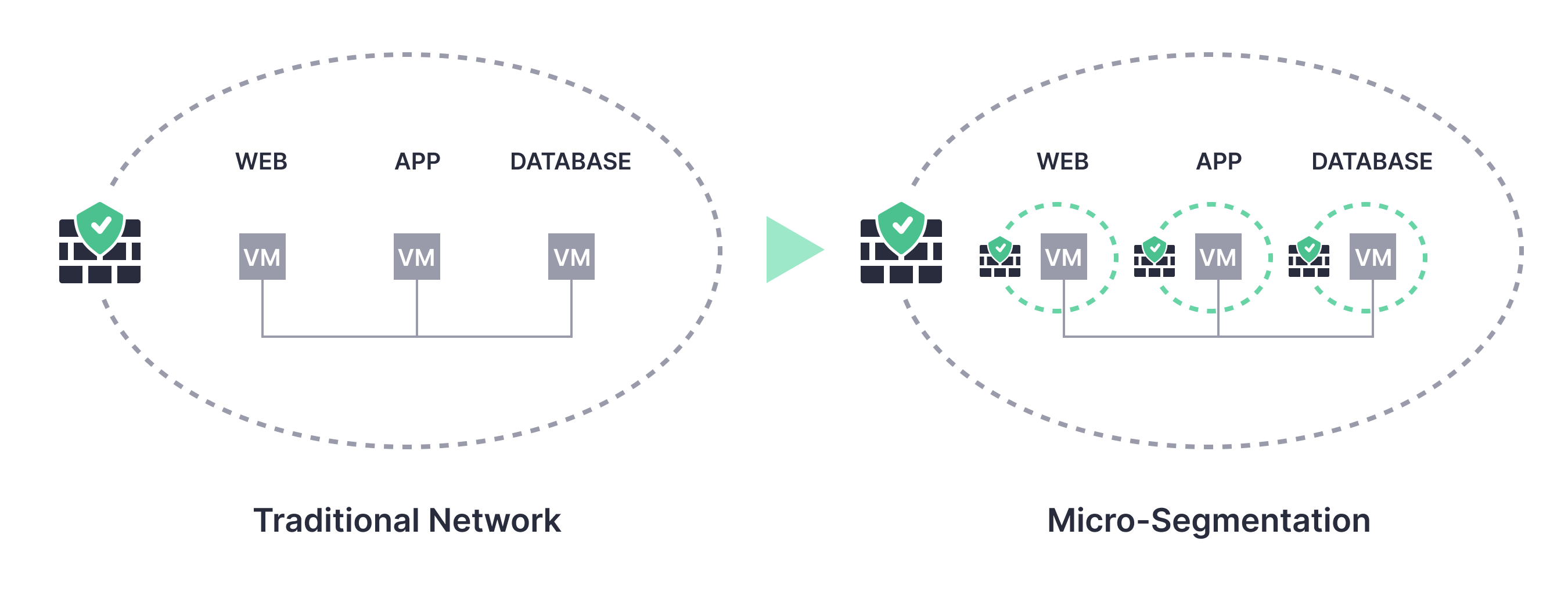

Mikrosegmentierung

Bildidee: Vembu

Einer der praktischen Wege, Dinge wie minimalen Zugriff und Zero Trust zu erreichen, ist die Mikrosegmentierung. Wie der Name schon sagt, erfordert dieser Ansatz die Unterteilung von Netzwerken in kleinere Segmente (oft durch Workloads definiert) und die separate Sicherung jedes einzelnen. Dies ermöglicht die Konfiguration mehrerer Zugangskontrolllisten (ACL) und die Isolierung von Assets, wodurch die Angriffsfläche reduziert wird. Needless to say, a single monolithic structure of a network is a recipe for disaster, so microsegmentation could be a viable solution. Additionally, it might be reasonable to implement Tiefenverteidigung wenn Sicherheitsschichten Beschränkungen durchsetzen in Serie und nicht parallel.

Der Autor von „Die Kunst des Krieges“, Sun Tzu, sagte einmal: „Wenn wir nah sind, müssen wir den Feind glauben machen, dass wir weit weg sind.“ Vielleicht war er der Meister dessen, was heute als Datenverbergungbezeichnet wird. Einfach ausgedrückt, es sollte extrem schwierig sein, die Platzierung sowie sogar die Existenz von hochvertraulichen Daten in einem bestimmten Netzwerk zu entdecken.

Wenn alle präventiven Maßnahmen vorhanden sind, rationalisieren Sie Ihre Bedrohungserkennungsroutine, indem Sie einen kooperativen Cyber-Abwehransatz nutzen. Entdecken Sie SOC Primes Cyber Threats Search Engine für eine sofortige Suche von mehr als 236 Sigma-Erkennungen für die Exfiltrationstaktik. Übersetzungen in 26+ Formate machen diese Regeln für eine Vielzahl von anbieter-spezifischen Lösungen zur Protokollverwaltung und -überwachung anwendbar. Erhalten Sie 41 Regeln kostenlos und eine vollständige Abdeckung ab $5,500 mit einem On-Demand-Abonnementplan.