Was ist Crypto-Malware und wie kann man sich gegen Cryptojacking verteidigen?

Inhaltsverzeichnis:

Die Beliebtheit von Kryptowährungen zieht nicht nur Investoren an, sondern macht sie auch zu einem wahren Honigtopf für Hacker. Während Krypto auf dem Markt einige bessere Zeiten erlebt hat, ist Krypto-Malware im Aufschwung. Mit einer Vielzahl von Begriffen, die aufkommen, ist es leicht, den Überblick zu verlieren. Tauchen wir also in die Details der Krypto-Malware, Krypto-Ransomwareund Krypto-Malware ein.

Definition von Krypto-Malware bezieht sich auf eine spezielle Art von bösartiger Software , die darauf abzielt, illegal Mining zu betreiben (Kryptojacking). Andere Namen fürKrypto-Malware sind Krypto-Jacker oder Mining-Malware. Wenn Sie neu in diesen Konzepten sind, schauen Sie sich gerne das Glossar der zugehörigen Begriffe an:

Glossar:

- Kryptowährung ist eine digitale Währung, die auf Blockchain-Technologie basiert.

- Kryptomining (alias Kryptowährungs-Mining) ist ein Prozess zur Erstellung neuer Coins und zur Validierung neuer Transaktionen. Dies geschieht durch das Lösen komplexer Gleichungen mit sehr leistungsstarken Maschinen.

- Kryptojacking ist kriminelles Krypto-Mining, definiert als unbefugter Zugriff auf und Nutzung von Ressourcen zum Krypto-Mining.

Krypto-Malware wurde zuerst entdeckt als ein Mitglied der Harvard-Community im Jahr 2014 begann, Dogecoins unter Verwendung des ‚Odyssey-Clusters‘ zu minen. Seitdem haben Krypto-Jacker einen langen Weg zurückgelegt, um eine der bedeutendsten Bedenken der Cybersicherheit zu werden. Man könnte Kryptojacking als ein weiteres Schlagwort betrachten, aber Statistiken zeigen einen Anstieg der illegalen Krypto-Mining-Vorfälle um 86 % – 15,02 Millionen pro Monat im Jahr 2022 im Vergleich zu 8,09 Millionen pro Monat im Jahr 2021.

Wie funktioniert Krypto-Malware?

Obwohl Krypto-Malware als eine separate Gruppe von bösartiger Software betrachtet wird, verhält sie sich dennoch ähnlich wie die meisten anderen Malware-Typen. Der primäre Infektionsvektor ist die Verbreitung von Malware über Botnets, mobile Apps, Webseiten, soziale Medien oder Phishing. Wenn die Maschine des Opfers eine bösartige Datei öffnet, werden Codes über Makros oder JavaScript ausgeführt, um die Krypto-Malware zu installieren.

Wie unterscheidet sich Krypto-Malware von anderen Malware-Typen?

Der Hauptunterschied besteht darin, dass Krypto-Malware anstatt Daten direkt zu beschädigen, die GPUs und andere Ressourcen der Maschine des Opfers für das Mining nutzt, während sie unauffällig im Hintergrund läuft.

Krypto-Malware vs. Krypto-Ransomware

Zunächst einmal sollten Sie bedenken, dass diese Begriffe nicht verwandt sind, auch wenn sie den gemeinsamen Bestandteil ‚Krypto‘ aufweisen. Krypto-Malware hat mit Kryptojacking (illegalem Krypto-Mining) zu tun, während Krypto-Ransomware nichts mit Kryptowährungen zu tun hat. Krypto-Ransomware ist eine der Ransomware-Arten. Die beliebtesten Ransomware-Varianten sind:

- Locker-Ransomware blockiert grundlegende Funktionen des Geräts des Opfers, wie eine teilweise deaktivierte Maus oder Tastatur und den verweigerten Zugriff auf einen Desktop.

- Krypto-Ransomware ist diejenige, die Dateien verschlüsselt und Ihnen den Zugriff auf sie verweigert. Diese Art von Ransomware ist am häufigsten, da sie im Allgemeinen mit mehr Schaden verbunden ist.

Was alle Ransomware-Varianten vereint, ist das Lösegeld, das die Gegner fordern, um den Zugriff auf entweder Dateien oder Geräte wiederherzustellen. Wie Sie sehen, besteht Krypto-Malware’s Hauptaufgabe darin, die Computerressourcen des Opfers so lange wie möglich unbemerkt zu nutzen. Im Gegensatz dazu hat Ransomware (einschließlich Krypto-Ransomware) einen anderen Zweck – Geld, das als Lösegeld gezahlt wird.

Wie erkennt man Krypto-Malware

Auch wenn das Volumen der Angriffe durch Krypto-Malware immer größer wird, können Sie trotzdem eine rechtzeitige Erkennung sicherstellen, wenn Sie die folgenden Empfehlungen befolgen:

Kennen Sie Ihre Infrastruktur

Versuchen Sie, die Schwachstellen in Ihren Systemen zu finden, bevor es die Gegner tun. Darüber hinaus sollten Sie auch verstehen, welche Leistung für Ihre Infrastruktur normal ist. Auf diese Weise wissen Sie, dass eingehende Helpdesk-Tickets über langsame Leistung oder Überhitzung Alarmzeichen sind, die es zu untersuchen gilt.

Überwachen Sie Ihr Netzwerk

Um zu wissen, was in Ihrer Infrastruktur vor sich geht, sollten Sie kontinuierlich hochwertige Protokolle sammeln und sie ordnungsgemäß analysieren. Ein guter Anfang wäre, mehr über Datenquellen und Datenanalyse zu lernen. Hier finden Sie detaillierte Erklärungen mit Beispielen aus der realen Welt.

Sorgen Sie dafür, dass Sie umfassend abgesichert sind

Das Sammeln von Protokollen ist wichtig, aber noch wichtiger ist es, welche Protokolle Sie sammeln. Sie können nicht alle möglichen Angriffspfade abdecken, aber wenn Sie wissen, wie die ‚Kill Chain‘ funktioniert, haben Sie ein klareres Verständnis davon, wonach Sie suchen müssen. Beginnen Sie damit, das MITRE ATT&CK®-Framework zu verstehen, um Ihre Bedrohungsanalyse, -erkennung und -reaktion zu verbessern.

Nutzen Sie das Threat-Hunting

Obwohl Threat-Hunting anfangs überwältigend erscheinen mag, ist es eine der effektivsten Methoden, um nach Spuren heimlicher Bedrohungen wie Krypto-Malware selbst zu suchen. Ein proaktiver Ansatz bei der Bedrohungserkennung kann Ihnen Geld, Zeit und den Ruf retten. Wenn Sie nicht wissen, wo Sie anfangen sollen, schauen Sie sich unser Leitfaden zu den Grundlagen des Threat-Hunting an.

Setzen Sie auf verhaltensbasierte Erkennungen

Obwohl IOC-basierte Erkennungen in einigen Fällen hilfreich sein können, werden sie allgemein als ineffektiv zum Erkennen unbekannter Malware angesehen. Gleichzeitig haben sich verhaltensbasierte Erkennungen als wesentlich praktischer erwiesen, da sie nach Mustern suchen, die in verschiedenen Angriffen wiederverwendet werden können. Sie können Ihre SOC-Aktivitäten erheblich verbessern, indem Sie durch kontextangereicherte Erkennungen eine proaktive Abwehr gegen Cyber-Bedrohungen umsetzen.

Wenn Sie mehr über Krypto-Malware und seine Erkennung erfahren möchten, schauen Sie sich die folgenden Studien an:

- Caprolu, M., Raponi, S., Oligeri, G. und Di Pietro, R. (2021). Kryptomining macht Lärm: Entdeckung von Kryptojacking durch maschinelles Lernen. Computer Communication. Verfügbar unter: https://doi.org/10.1016/j.comcom.2021.02.016

- Zheng, R., Wang, Q., He, J., Fu, J., Suri, G. und Jiang, Z. (2022). Erkennung von Kryptowährungs-Mining-Malware basierend auf Verhaltensmustern und Graph Neural Network. Sicherheits- und Kommunikationsnetzwerke, 2022. Verfügbar unter: https://doi.org/10.1155/2022/9453797

- Bursztein, E., Petrov, I. und Invernizzi, L. (2020). CoinPolice: Erkennung versteckter Kryptojacking-Angriffe mit neuronalen Netzwerken. Google Research. Verfügbar unter: https://research.google/pubs/pub49278/

- cybersecurity.att.com. (n.d.). Neuste Techniken von Krypto-Minernden. Verfügbar unter: https://cybersecurity.att.com/blogs/labs-research/crypto-miners-latest-techniques

- Hernandez-Suarez, A., Sanchez-Perez, G., Toscano-Medina, L.K., Olivares-Mercado, J., Portillo-Portilio, J., Avalos, J.-G. und García Villalba, L.J. (2022). Erkennung von Kryptojacking-Webbedrohungen: Ein Ansatz mit Autoencodern und tiefen dichten neuronalen Netzwerken. Angewandte Wissenschaften, 12(7). Verfügbar unter: https://doi.org/10.3390/app12073234

- Eskandari, S., Leoutsarakos, A., Mursch, T. und Clark, J. (2018). Ein erster Blick auf browserbasiertes Kryptojacking. 2018 IEEE European Symposium on Security and Privacy Workshops (EuroSPW). Verfügbar unter: http://dx.doi.org/10.1109/EuroSPW.2018.00014

Was ist der Auswirkungsgrad von Krypto-Malware Krypto-Angriffen?

Abhängig von jedem Fall kann der Einfluss eines Kryptojacking-Angriffs unterschiedlich sein. Dennoch sind die typischsten Folgen für die betroffenen Geräte und Netzwerke:

- Langsamere Netzwerk- und Systemleistung aufgrund der Nutzung von CPU- und Bandbreiteressourcen durch illegale Krypto-Mining-Aktivitäten

- Hoher Stromverbrauch, mögliche physische Schäden oder Systemabstürze aufgrund von Hardware-Überhitzung

- Ungewöhnliche Unterbrechungen des Routinebetriebs

- Finanzielle Verluste im Zusammenhang mit erhöhtem Stromverbrauch und den Ausfallzeiten, die durch eine der zuvor genannten Schäden verursacht werden. Zusätzlich kann es Kosten für die Wiederherstellung von Dateien und Systemen geben

- Reputations- und Compliance-Risiken durch unbefugten Zugriff auf das Netzwerk

Was sind die gravierendsten Krypto-Malware-Beispiele?

In den vergangenen Jahren gab es zahlreiche Kryptojacking-Angriffe, die endlose Möglichkeiten bieten, relevante Fälle zu analysieren und vorzubereiten, um zukünftige Angriffe zu verhindern. Lassen Sie uns tiefer in einige der bemerkenswertesten Fälle eintauchen.

Prometei-Botnetz

Prometei ist ein mehrstufiges Krypto-Malware Botnetz, das 2020 entdeckt wurde und sowohl Windows- als auch Linux-Systeme ins Visier nimmt. Prometei nutzt verschiedene Techniken und Tools, um sich im Netzwerk zu verbreiten und das ultimative Ziel, Monero-Coins zu minen, zu erreichen.

Die Infektion beginnt, wenn die primäre Botnetz-Datei von einem infizierten System über den Server Message Block (SMB) kopiert wird, wobei Passwörter verwendet werden, die durch ein modifiziertes Mimikatz-Modul und bekannte Exploits wie BlueKeep and Eternal Blue.

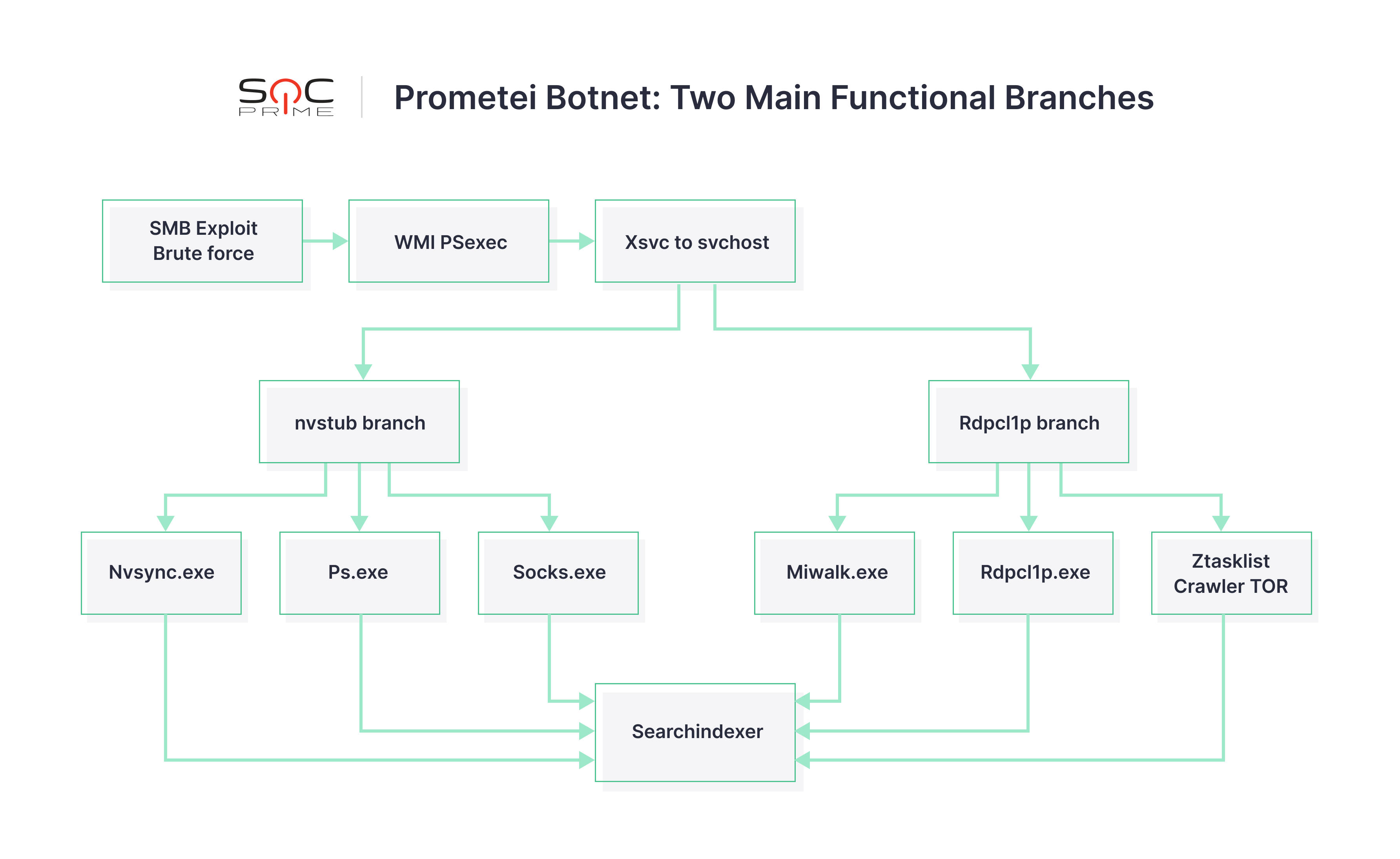

erhalten wurden. Forscher verfolgten die Aktivitäten des Prometei-Botnetzwerks über mehr als zwei Monate und stellten fest, dass die Malware mehr als 15 ausführbare Module umfasst, die in zwei Hauptbetriebszweige gegliedert sind, die weitgehend unabhängig agieren können. Unten sehen Sie die grafische Darstellung, wie die Module organisiert sind. Für eine detailliertere technische Übersicht überprüfen Sie diese Analyse.

Was die MITRE ATT&CK Framework-Techniken betrifft, so verwendeten die Gegner aktiv die folgenden:

- T1562.001 (Beeinträchtigung der Verteidigung: Deaktivierung oder Änderung von Tools)

- T1105 (Eindringen von Tools)

- T1027 (Verschleierte Dateien oder Informationen)

- T1059.001 (Befehls- und Skriptinterpreter: PowerShell)

- T1569.002 (Systemdienste: Dienstausführung)

- T1036 (Maskierung)

- T0884 (Verbindungs-Proxy)

PowerGhost

PowerGhost-Miner ist eine dateilose Malware, die mehrere Techniken anwendet, um von Antivirenlösungen unentdeckt zu bleiben. Diese bösartige Software verdankt ihren Namen dem geräuschlosen Verhalten, indem sie sich im Netzwerk einbettet und verbreitet. Ohne neue Dateien auf dem System zu erstellen und sie auf die Festplatte zu schreiben, läuft das Powershell-Skript unsichtbar, wodurch Systeme mit einer Kombination aus Powershell und EternalBlue infiziert werden.

Um auf entfernte Konten zuzugreifen, nutzt PowerGhost Mimikatz, EternalBlue oder legitime Software-Tools wie Windows Management Instrumentation (WMI). Im Wesentlichen ist PowerGhost-Malware ein verschleiertes PowerShell-Skript mit der folgenden Struktur:

- Kerncode

- Add-on-Module:

- Eigentlicher Miner

Mimikatz- Bibliotheken, die für den Betrieb des Miners erforderlich sind, wie

msvcp120.dllandmsvcr120.dll - Modul für reflektive Portable Executable (PE) Injection

- Shellcode für den EternalBlue-Exploit

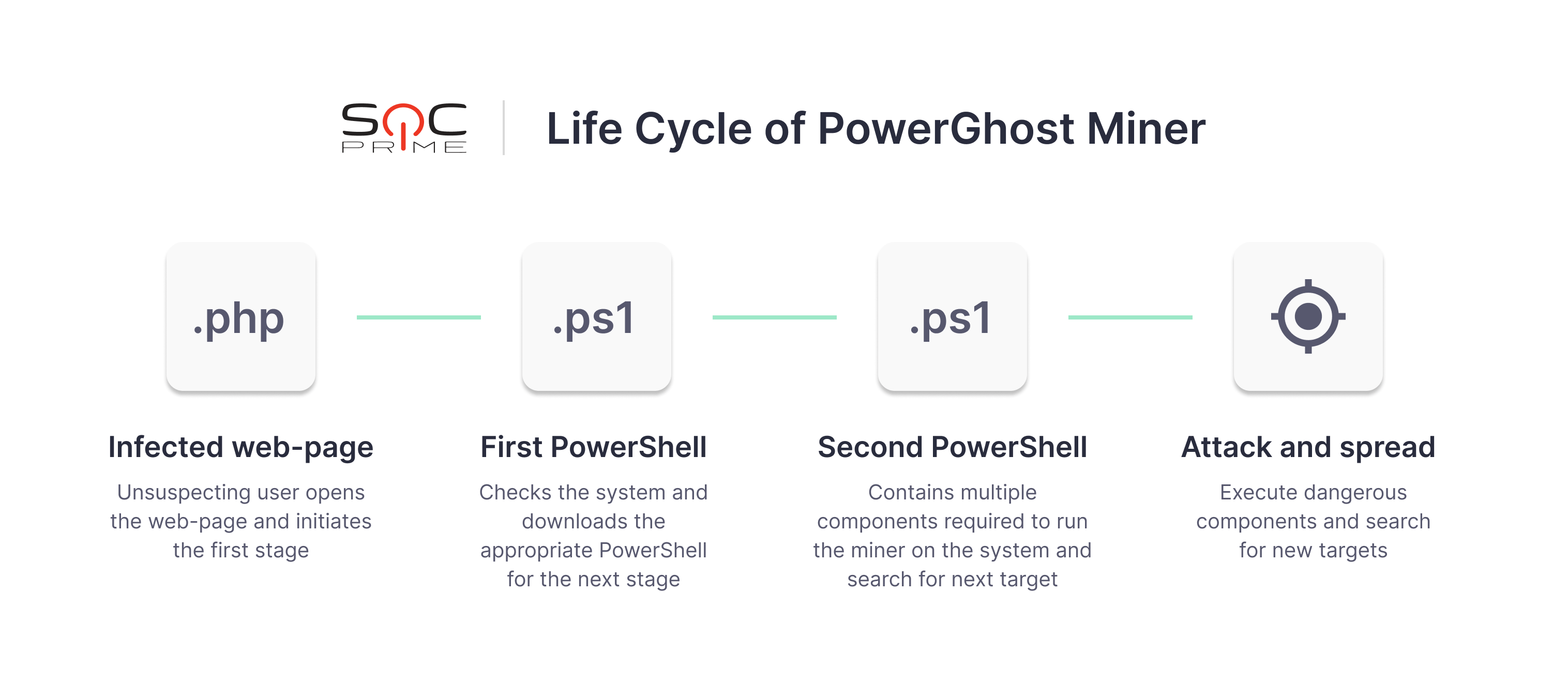

The lebenszyklus des PowerGhost-Miners kann in vier Phasen unterteilt werden:

Fazit

Krypto-Malware hat definitiv einige Besonderheiten, aber es wird Sie nicht unvorbereitet treffen, wenn Sie eine effektive Cybersicherheitsstrategie haben. Sie können die Bemühungen Ihres SOC-Teams immer verstärken, indem Sie sich bei der SOC Prime Detection as Code-Plattformregistrieren. Dies gibt Ihnen Zugang zur weltweit größten Sammlung von Sigma-basierten Erkennungen, die nahtlos in mehr als 26 SIEMs, EDRs und XDRs integriert sind.