Am 12. Januar 2026 gab das CERT-UA-Team eine gezielte Cyber-Spionagekampagne gegen die ukrainischen Streitkräfte bekannt, die wohltätigkeitsorientierte Social-Engineering-Techniken ausnutzte, um die PLUGGYAPE-Backdoor zu verbreiten. Die Aktivität, die zwischen Oktober und Dezember 2025 beobachtet wurde, wird mit mittlerer Sicherheit dem russlandnahen Bedrohungsakteur namens Void Blizzard (Laundry Bear) zugeschrieben, verfolgt von CERT-UA als UAC-0190.

Erkennung von UAC-0190-Angriffen mit PLUGGYAPE-Malware gegen die Ukraine

Während sich die Ukraine dem fünften Jahr der groß angelegten Invasion Russlands nähert, bleiben das Volumen und die Intensität offensiver Cyberkampagnen, die auf die Ukraine und ihre Verbündeten abzielen, außergewöhnlich hoch. Sicherheitsforscher schätzen, dass etwa 40 russlandnahe APT-Gruppen in der ersten Hälfte des Jahres 2023 die Ukraine ins Visier nahmen, wobei die Anzahl und Raffinesse der Angriffe stetig zunimmt. In diesem jüngsten Fall wurden die Streitkräfte der Ukraine in einer bösartigen Kampagne angegriffen, die UAC-0190 zugeschrieben wird und die auf die Bereitstellung der PLUGGYAPE-Backdoor setzte.

Registrieren Sie sich für die SOC Prime Platform , um über die bösartigen Aktivitäten im Zusammenhang mit UAC-0190 und PLUGGYAPE auf dem Laufenden zu bleiben. Das SOC Prime Team hat kürzlich eine kuratierte Sammlung von Erkennungsregeln veröffentlicht, die die laufende Kampagne der Gruppe gegen die Verteidigungs- und Regierungssektoren abdecken, die in der CERT-UA#19092-Warnungerwähnt werden. Klicken Sie auf die Erkennungen erkunden -Taste, um auf relevante Erkennungen zuzugreifen, die mit AI-nativem CTI angereichert sind, und die im MITRE ATT&CK®-Frameworkabgebildet sind und mit Dutzenden von SIEM-, EDR- und Data Lake-Technologien kompatibel sind.

Sicherheitsingenieure können auch das „CERT-UA#19092“-Tag basierend auf der relevanten CERT-UA-Warnungskennung verwenden, um direkt nach der Erkennungsstapel zu suchen und alle Inhaltsänderungen zu verfolgen. Für weitere Regeln zur Erkennung von Angriffen im Zusammenhang mit der Aktivität des UAC-0190-Gegners können Sicherheitsteams die Bibliothek des Threat Detection Marketplace nutzen, indem sie die „UAC-0190„, „Void Blizzard„, oder „Laundry Bear“-Tags basierend auf der Gruppenzuweisung verwenden, ebenso wie das relevante „Pluggyape.v2„-Tag, das die von Bedrohungsakteuren in der letzten Kampagne eingesetzten Angriffswerkzeuge adressiert.

Darüber hinaus können Benutzer auf ein relevantes Aktive Bedrohungen Element verweisen, um den AI-Zusammenfassung, verwandte Erkennungsregeln, Simulationen und den Angriffsablauf an einem Ort zu erhalten.

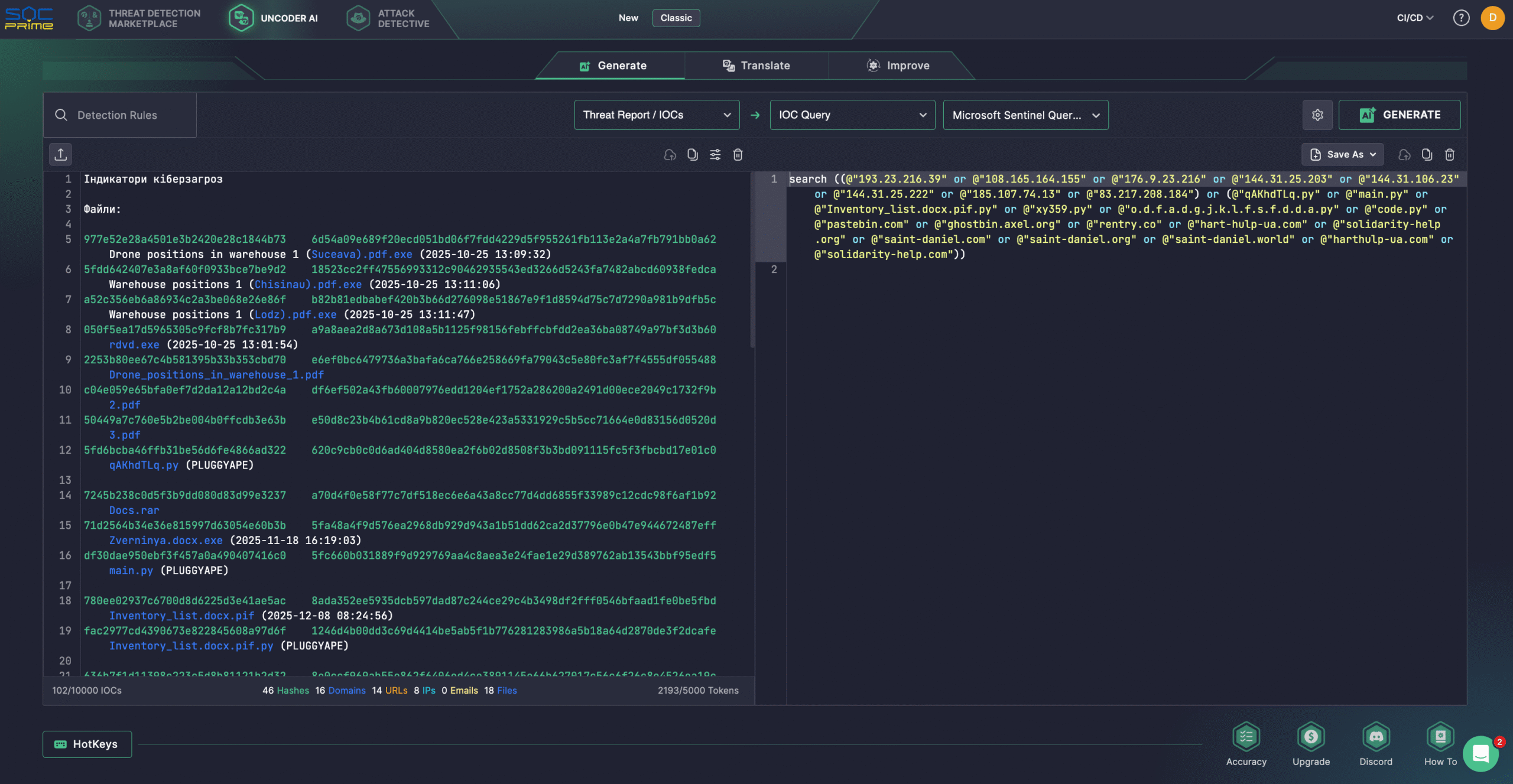

Sicherheits-Teams können sich auch auf Uncoder AI verlassen, um Erkennungen aus Rohbedrohungsberichten zu erstellen, Code zu dokumentieren und zu optimieren und Angriffsabläufe zu generieren. Durch die Nutzung von Bedrohungsinformationen aus der neuesten CERT-UA-Warnung können Teams IOCs automatisch in benutzerdefinierte Abfragen umwandeln, die bereit sind, in der ausgewählten SIEM- oder EDR-Umgebung zu jagen.

Analyse bösartiger Aktivitäten von UAC-0190, die in der CERT-UA#19092-Warnung abgedeckt sind

Zwischen Oktober und Dezember 2025 untersuchte CERT-UA in Zusammenarbeit mit dem Cyber-Incident-Response-Team der Streitkräfte der Ukraine eine Reihe gezielter Cyberangriffe gegen Mitglieder der ukrainischen Streitkräfte. Die Aktivitäten waren als legitime Wohltätigkeitsorganisationen getarnt und stützten sich auf die Bereitstellung der PLUGGYAPE-Backdoor.

Um die Infektionskette einzuleiten, kontaktierten die Angreifer ihre Opfer über beliebte Messaging-Anwendungen wie Signal und WhatsApp und ermutigten sie, eine Website zu besuchen, die sich als bekannte Wohltätigkeitsorganisation ausgab. Sie wurden dazu gebracht, sogenannte „Dokumente“ herunterzuladen, die in Wirklichkeit bösartige ausführbare Dateien waren, die meist in passwortgeschützten Archiven verbreitet wurden. In einigen Fällen wurde das ausführbare Programm direkt über den Messenger übermittelt und verwendete häufig die irreführende Erweiterung „.docx.pif“. Die PIF-Datei war ein mit PyInstaller verpacktes ausführbares Programm, und die eingebettete Nutzlast wurde in Python geschrieben und als PLUGGYAPE-Backdoor identifiziert.

Bemerkenswerterweise nutzten frühere Iterationen der Kampagne, die im Oktober 2025 beobachtet wurden, ausführbare Dateien mit der Erweiterung „.pdf.exe“. Diese Dateien fungierten als Loader, die dafür verantwortlich waren, einen Python-Interpreter und eine frühe Version von PLUGGYAPE von öffentlichen Plattformen wie Pastebin herunterzuladen.

Ab Dezember 2025 identifizierte CERT-UA eine signifikant verbesserte und verschleierte Version der Malware, die als PLUGGYAPE.V2 bezeichnet wird. Diese Version führte die Unterstützung für das MQTT-Protokoll für Command-and-Control-Kommunikationen ein und implementierte mehrere Anti-Analyse- und Anti-Virtualisierungs-Checks, um Erkennung und Sandbox-Ausführung zu vermeiden.

CERT-UA hebt die kontinuierliche Entwicklung der Cyberbedrohungslandschaft hervor und stellt fest, dass sich der anfängliche Zugriff zunehmend auf vertrauenswürdige Kommunikationskanäle wie legitime Benutzerkonten, ukrainische Mobiltelefonnummern sowie die Verwendung ukrainischsprachiger Text-, Sprach- und Videokommunikation stützt. In vielen Fällen zeigen die Angreifer detaillierte Kenntnisse über die angegriffene Person oder Organisation. Daher sind weit verbreitete Messaging-Plattformen auf mobilen Geräten und Workstations zu einem primären Malware-Liefervektor geworden.

Um die Risiken von Ausnutzungsversuchen zu minimieren, verlassen Sie sich auf die AI-native Detection Intelligence Platform von SOC Prime, die SOC-Teams mit modernster Technologie und erstklassiger Cybersecurity-Kompetenz ausstattet, um neuen Bedrohungen stets einen Schritt voraus zu sein und dabei die operative Effektivität zu erhalten.

MITRE ATT&CK-Kontext

Die Nutzung von MITRE ATT&CK bietet tiefere Einblicke in die jüngste UAC-0190-Kampagne gegen die Ukraine. Die folgende Tabelle zeigt alle relevanten Sigma-Regeln, die den zugehörigen ATT&CK-Taktiken, -Techniken und -Subtechniken zugeordnet sind. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment (T1566.001) Execution Command and Scripting Interpreter: Python (T1059.006) User Execution: Malicious Link (T1204.001) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Discovery System Information Discovery (T1082) Command and Control Application Layer Protocol: Web Protocols (T1071.001)