Seit Russland seine umfassende Invasion in die Ukraine gestartet hat, Verteidigungsorganisationen wurden schwer von mehreren Hackergruppen über den Phishing- Angriffsvektor ins Visier genommen. CERT-UA-Forscher beleuchteten kürzlich die neuesten Angriffe von UAC-0185 (auch bekannt als UNC4221), die sich auf ukrainische Organisationen im Verteidigungsindustriesektor richteten. Die neue CERT-UA-Warnung deckt Cyberangriffe ab, bei denen E-Mail-Spoofing verwendet wird und der Absender als Ukrainische Union der Industriellen und Unternehmer (UUIE) getarnt wird.

Erkennen Sie UAC-0185 aka UNC4221-Angriffe abgedeckt im CERT-UA#12414-Alarm

Am 7. Dezember 2024 gab CERT-UA eine neue Sicherheits CERT-UA#12414-Warnung heraus, die Cyberverteidiger über eine Reihe von Phishing-Angriffen gegen ukrainische Verteidigungsorganisationen benachrichtigt und den Absender als UUIE getarnt. Um fortschrittlichen Organisationen zu helfen, neuen Cyberangriffen standzuhalten, die seit Beginn des vollumfänglichen Krieges von Russland gegen die Ukrainezunehmen, unterstützt die SOC Prime Plattform für kollektive Cyberabwehr Sicherheitsteams dabei, eine proaktive Cybersicherheitsstrategie zu übernehmen und offensiven Kräften einen Schritt voraus zu sein.

Klicken Erkunden Sie Erkennungen unten, um die dedizierte Sammlung von SOC-Inhalten zu erreichen, um Cyberangriffe der UAC-0185 (aka UNC4221) Gruppe, die in der neuesten CERT-UA-Warnung behandelt werden, proaktiv zu vereiteln. Alle Erkennungsalgorithmen sind mit MITRE ATT&CK® abgebildet und mit umsetzbarer CTI angereichert, um eine gründliche Bedrohungsanalyse und verbesserte Abwehr zu gewährleisten.

Alternativ können Cyberverteidiger nach Erkennungsregeln suchen, die sich mit den TTPs der Hackergruppe und dem entsprechenden „UAC-0185„-Tag im Threat Detection Marketplace befassen.

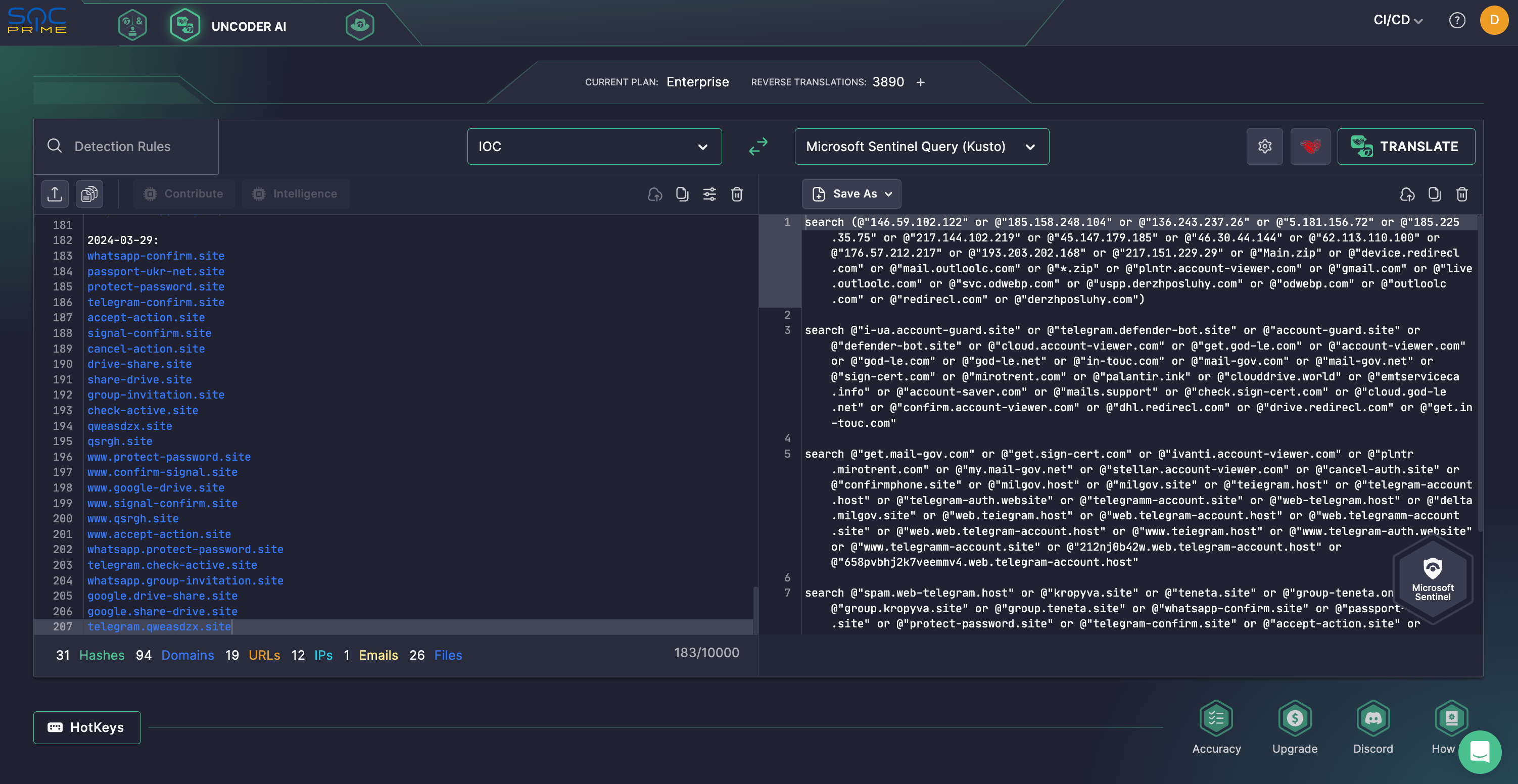

Um die Untersuchung fortzusetzen, können Sicherheitsexperten sofortige Jagden verwenden, die IOCs aus dem entsprechenden CERT-UA#12414 Alarm nutzen. Verlassen Sie sich auf Uncoder AI von SOC Prime, um maßgeschneiderte IOC-basierte Abfragen innerhalb von Sekunden zu erstellen und sie automatisch in Ihrer gewählten SIEM- oder EDR-Umgebung auszuführen. to create custom IOC-based queries in a matter of seconds and automatically work with them in your chosen SIEM or EDR environment.

UAC-0185 aka UNC4221 Angriffsanalyse

Am 4. Dezember 2024 erhielt CERT-UA Informationen von MIL.CERT-UA über die massenhafte E-Mail-Verteilung, bei der Phishing-Köder verwendet wurden, um die Empfänger dazu zu verleiten, die E-Mail-Inhalte zu öffnen. Diese E-Mails gaben sich als der Absender UUIE aus und waren als Einladungen zur entsprechenden Konferenz getarnt, die sich auf die Umstellung der Produkte der ukrainischen Verteidigungsindustrie auf NATO-Technische Standards konzentrierte. Die Untersuchung der bösartigen Aktivität hat aufgedeckt, dass die UAC-0185, auch bekannt als UNC4221, für die entsprechende Phishing-Kampagne verantwortlich gemacht werden kann.

Die hinter den Angriffen stehende Hackergruppe, die im CERT-UA#12414-Alarm behandelt wird, ist seit mindestens 2022 in der Cyberbedrohungsarena aktiv. Die Gegner sind hauptsächlich in den Diebstahl von Zugangsdaten über beliebte Messaging-Anwendungen wie Signal, Telegram und WhatsApp involviert sowie in militärische Systeme wie DELTA, TENETA und Kropyva. Darüber hinaus führt die Gruppe begrenzte Cyberangriffe durch, die darauf abzielen, unautorisierten Fernzugriff auf die Computer von Mitarbeitern im Zusammenhang mit dem militärisch-industriellen Sektor und den Verteidigungskräften der Ukraine zu erhalten. UAC-0185 verwendet häufig benutzerdefinierte Werkzeuge, darunter MESHAGENT und UltraVNC.

Die E-Mails enthielten einen Köder-Hyperlink, um die Aufmerksamkeit der Opfer zu erregen und sie zum Klicken zu bewegen. Einmal geklickt, löste er den Download einer Verknüpfungsdatei auf den Zielrechner aus. Das Öffnen dieser LNK-Datei initiierte den Download und die Ausführung einer HTA-Datei über das Dienstprogramm mshta.exe. Die HTA-Datei enthielt JavaScript-Code, der zwei PowerShell-Befehle ausführte. Ein Befehl lud ein Schein-Dokument herunter und öffnete es, das einem Brief von UUIE ähnelte, während der andere eine Datei namens „Front.png“ herunterlud. Letzteres war ein ZIP-Archiv, das drei bösartige Dateien enthielt. Durch das Extrahieren des Archivs wurde eine der Dateien mit dem Namen „Main.bat“ ausgeführt.

Die BAT-Datei verschob eine andere Datei namens „Registry.hta“ in das Startverzeichnis, führte sie aus und löschte einige heruntergeladene Dateien. Schließlich startete die oben erwähnte HTA-Datei ein ausführbares Programm, das als Fernsteuerungsprogramm MESHAGENT identifiziert wurde. Weitere Analysen deckten zusätzliche Dateien und gegnerische Infrastruktur auf, die mit Cyberangriffen in Verbindung stehen, die bis Anfang 2023 zurückreichen.

MITRE ATT&CK-Kontext

Die Nutzung von MITRE ATT&CK bietet umfangreiche Einblicke in die Verhaltensmuster der neuesten UAC-0185 bösartigen Aktivität gegen ukrainische Verteidigungskräfte und Militär. Erkunden Sie die Tabelle unten für die vollständige Liste der dedizierten Sigma-Regeln, die sich mit den entsprechenden ATT&CK-Taktiken, Techniken und Subtechniken befassen.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys/Startup Folder (T1547.001) | |

Defense Evasion | System Binary Proxy Execution (T1218) | |

Impair Defenses: Disable or Modify System Firewall (T1562.004) | ||

Command and Control | Ingress Tool Transfer (T1105) |