Laut Forschung von Accenture erlebten rund 97 % der Organisationen einen Anstieg der Cyber-Bedrohungen seit Beginn des Krieges zwischen Russland und der Ukraine im Jahr 2022, was die erhebliche Auswirkung geopolitischer Spannungen auf globale Unternehmen hervorhebt. Von Staaten gesponserte Hackergruppen haben die Ukraine als Testgelände genutzt und ihre Angriffsstrategien ausgeweitet, um europäische und nordamerikanische Regionen ins Visier zu nehmen. Zum Beispiel im Oktober 2023, russische APT28 (UAC-0001) zielte sowohl auf den öffentlichen als auch den privaten Sektor in Frankreich ab und nutzte dieselben Schwachstellen und Taktiken, die in der Ukraine während 2022-2023 beobachtet wurden. Daher ist es für die internationale Cybersicherheitsgemeinschaft entscheidend, Angriffe auf Organisationen in der Ukraine zu untersuchen, um den neuesten Fortschritten in bösartigen Toolkits, die weltweit angewendet werden, einen Schritt voraus zu sein.

Beschreibung des UAC-0180-Angriffs: Nutzung von GLUEEGG, DROPCLUE und ATERA zur Zielerfassung ukrainischer Rüstungsunternehmen

Am 17. Juli 2024 gab CERT-UA eine Warnung hinsichtlich der eskalierenden bösartigen Aktivitäten der Gruppe UAC-0180 heraus. Diese Hackergruppe hat hartnäckig ukrainische Rüstungsunternehmen mit einer Vielzahl von Malware ins Visier genommen.

Laut CERT-UA verlassen sich Bedrohungsakteure häufig auf den Phishing-Vektor , um die Eindringung durchzuführen. Insbesondere verbreiten Hacker betrügerische E-Mails mit dem Thema UAV-Beschaffung, um Opfer dazu zu verleiten, eine angehängte ZIP-Datei mit einem PDF-Dokument zu öffnen. Wenn ahnungslose Benutzer eine der bösartigen URLs im PDF aktivieren, wird das „adobe_acrobat_fonts_pack.exe“, das sich als GLUEEGG-Malware-Payload herausstellt, ausgeführt. Die primäre Funktion von GLUEEGG besteht darin, den DROPCLUE-Loader zu entschlüsseln und auszuführen, der wiederum die Dateien „UA-2024-07-04-010019-a-open.pdf“ und „font-pack-pdf-windows-64-bit“ EXE-Datei auf dem Zielgerät ablegt. Dies leitet die Ausführung einer BAT-Datei ein, die das Standardtool „curl.exe“ verwendet, um die MSI-Datei der legitimen Fernverwaltungsssoftware ATERA zu installieren.

Trotz der weiten geographischen Verbreitung der Angriffe von UAC-0180 versuchen diese Bedrohungsakteure unaufhörlich, sich unbefugten Zugang zu den Netzwerken ukrainischer Rüstungsunternehmen und der Streitkräfte der Ukraine zu verschaffen. Die Gegner nutzen ein sich weiterentwickelndes Arsenal an Malware, das in mehreren Programmiersprachen entwickelt wurde, darunter C (ACROBAIT), Rust (ROSEBLOOM, ROSETHORN), Go (GLUEEGG) und Lua (DROPCLUE). Darüber hinaus werden in der Anfangsphase der Infektion häufig PDF-Dokumente mit bösartigen Links eingesetzt.

Erkennung der bösartigen Aktivitäten von UAC-0180 im CERT-UA#10375-Alarm abgedeckt

Die ständig steigende Anzahl von Cyberangriffen auf den ukrainischen öffentlichen und privaten Sektor erfordert eine ultraschnelle Reaktion von Cybersicherheitsverteidigern, um potenzielle Bedrohungen proaktiv zu identifizieren und zu mindern. SOC Prime Plattform ermächtigt Sicherheitsteams mit fortschrittlichen und kosteneffizienten Bedrohungserkennungstools, um die Fähigkeiten zur Cyberverteidigung zu steigern und den Wert von SOC-Investitionen zu maximieren.

Um UAC-0180-Angriffe in den frühesten Stadien zu erkennen, bietet die SOC Prime Plattform eine umfassende Sammlung kuratierter Erkennungsmaßnahmen, angereichert mit detaillierter Cyber-Bedrohungsinformationen und kartiert auf das MITRE ATT&CK®-Framework. Diese Erkennungsalgorithmen können mühelos in verschiedene SIEM-, EDR- und Data-Lake-Formate konvertiert werden, wobei automatisierter Konvertierungsunterstützung zur Verfügung steht.

Jede Erkennungsregel ist mit relevanten Kennungen versehen, die mit bestimmten Gruppen und Warnungen wie „CERT-UA#10375“ und „UAC-0180“ verknüpft sind. Dieses Tagging-System ermöglicht es Benutzern, Inhalte effizient nach ihren Bedürfnissen zu filtern und zu durchsuchen. Um das vollständige Set der Erkennungsregeln zu erkunden, die mit der UAC-0180-Kampagne gegen ukrainische Rüstungsunternehmen in Verbindung stehen, klicken Sie unten auf den „Erkennungen erkunden„-Knopf.

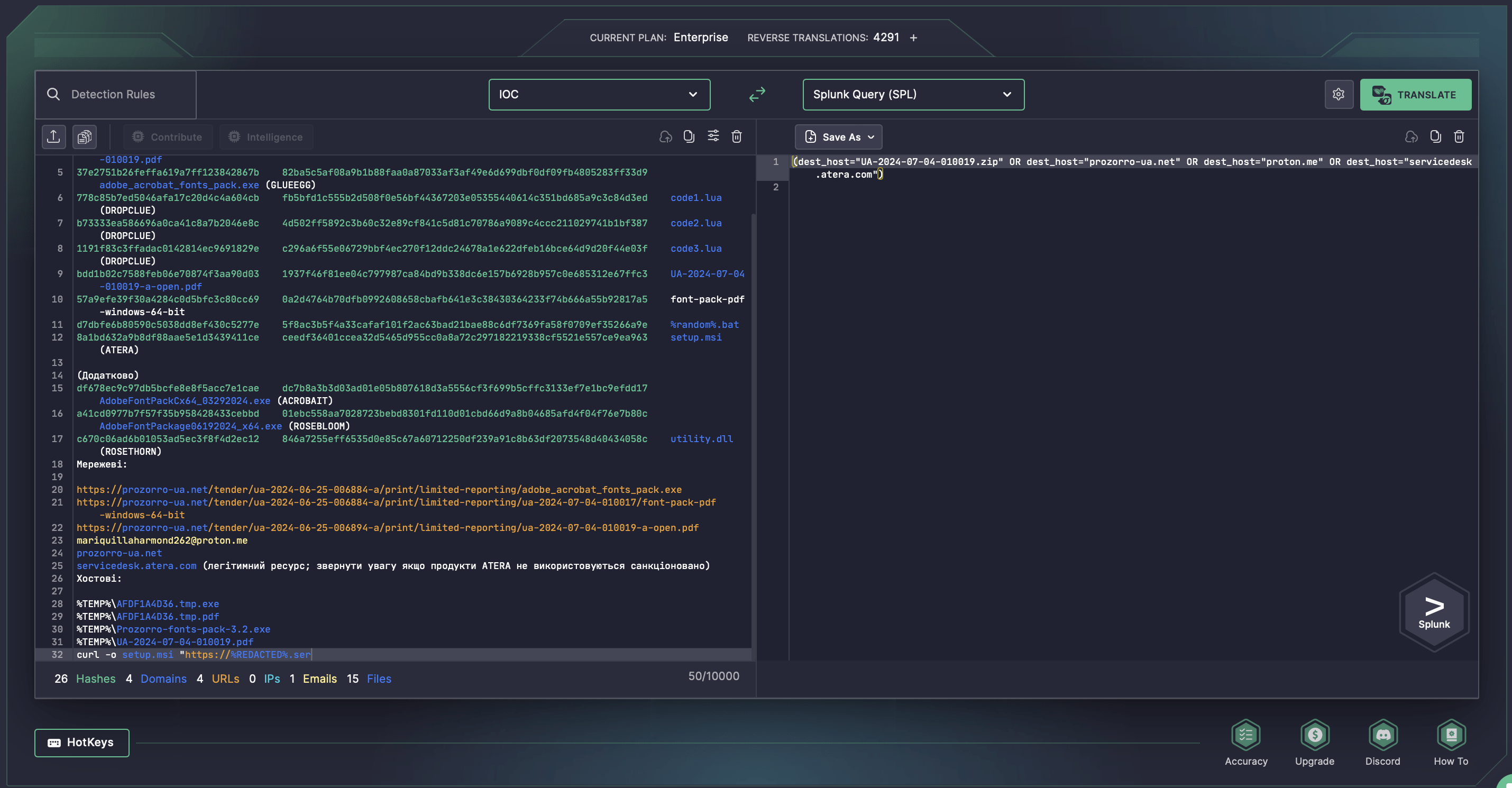

Sicherheitsexperten sind ebenfalls eingeladen, von Uncoder AI, der IDE von SOC Prime für Detection Engineering, Gebrauch zu machen, um die Bedrohungsforschung mit sofortiger IOC-Abfragegenerierung basierend auf den in den neuesten CERT-UA-Warnungen angegebenen Indikatoren zu beschleunigen.

MITRE ATT&CK Kontext

Die Nutzung von MITRE ATT&CK bietet detaillierte Einblicke in den Kontext der neuesten offensiven Operation, die UAC-0180 zugeschrieben wird und durch CERT-UA-Forschung abgedeckt ist. Entdecken Sie die Tabelle unten, um die vollständige Liste der dedizierten Sigma-Regeln zu sehen, die sich mit den entsprechenden ATT&CK-Taktiken, -Techniken und -Subtechniken befassen. Tactics Techniques Sigma Rule Execution Command and Scripting Interpreter (T1059) User Execution: Malicious File (T1204.002) Defense Evasion System Binary Proxy Execution: Msiexec (T1218.007) Command and Control Application Layer Protocol: Web Protocols (T1071.001) Ingress Tool Transfer (T1105) Remote Access Software (T1219)