Zwei Tage vor dem zweiten Jahrestag der groß angelegten Invasion Russlands, entdeckten CERT-UA Forscher einen laufenden Phishing-Angriff gegen die Streitkräfte der Ukraine. Die mit der UAC-0149 Gruppe in Verbindung stehende feindliche Kampagne nutzte die COOKBOX-Malware, um zielgerichtete Systeme zu infizieren.

UAC-0149 Angriffsanalyse mit COOKBOX-Malware

CERT-UA in Koordination mit dem Cybersecurity Center der Informations- und Telekommunikationssysteme der Militäreinheit А0334 enthüllte einen gezielten Angriff auf die Streitkräfte der Ukraine, der in der entsprechenden CERT-UA#9204 Warnungabgedeckt wurde. Die UAC-0149 Gruppe führt die bösartige Operation mindestens seit Herbst 2023 durch.

Am 22. Februar 2024 erhielten mehrere Militärangehörige eine XLS-Datei mit dem Titel „1_ф_5.39-2024.xlsm“, die über den Signal Messenger in Bezug auf Berichtsherausforderungen versendet wurde. Neben einem legitimen Makro enthielt die Datei VBA-Code, der zum Ausführen eines PowerShell-Befehls bestimmt war, der für das Herunterladen, Dekodieren und Ausführen des PowerShell-Skripts „mob2002.data“ verantwortlich ist.

Das von GitHub heruntergeladene PowerShell-Skript führt eine Registrierungsänderung auf dem Betriebssystem (OS) durch, einschließlich des Schreibens der primären Nutzlast im Base64-kodierten Format, des Schreibens des Decoder-Launchers im Base64-kodierten Format in den „HKEY_CURRENT_USERSOFTWAREMicrosoftXboxCache“-Zweig und der Erstellung eines Registrierungsschlüssels „xbox“ im Autostart-Zweig „Run“, der zur Ausführung des Decoders vorgesehen ist, um die Ausführung der Hauptnutzlast zu erleichtern. Letztere enthält nach dem Dekodieren ein weiteres PowerShell-Skript, das eine GZIP-Dekomprimierung durchführt und das bösartige COOKBOX-Programm ausführt.

COOKBOX-Malware ist ein PowerShell-Skript zum Laden und Ausführen von PowerShell-Befehlen. Für jedes infizierte Gerät wird ein eindeutiger Bezeichner unter Verwendung kryptographischer Transformationen (SHA256/MD5-Hash-Funktionen) basierend auf einer Kombination aus dem Computernamen und der Festplattenseriennummer berechnet. Dieser Bezeichner wird im „X-Cookie“-Header von HTTP-Anfragen bei Interaktionen mit dem C2-Server übertragen.

Die Persistenz der COOKBOX-Malware wird über einen entsprechenden Registrierungsschlüssel im „Run“-Zweig der OS-Registrierung erreicht. Dieser Schlüssel wird während der anfänglichen Infektionsstufe von einem Drittanbieter-PowerShell-Skript erstellt, einschließlich des COOKBOX-Deployers. Häufig verwendet der Code Obfuskation wie Zeichenkodierung, Zeichensubstitution (replace()), Base64-Kodierung und GZIP-Komprimierung. UAC-0149 Hacker verwenden dynamische DNS-Dienste und Cloudflare Workers für das C2-Infrastruktur-Management.

Verteidiger beobachteten, dass Angreifer in der Lage waren, die Zielsysteme mit COOKBOX-Malware zu infizieren, wenn die Infrastruktur nicht ordnungsgemäß geschützt war. Geräte, bei denen Versuche zum Ausführen von cmd.exe, powershell.exe, mshta.exe, w(c)script.exe, hh.exe und anderen ausführbaren Programmen nicht blockiert wurden, waren größtenteils anfällig für Angriffe. Wenn die Dienstprogramme von einem Prozess aus gestartet wurden, der von einem der Microsoft Office-Programme (z. B. EXCEL.EXE) stammt, stiegen die Chancen auf Angriffe. Bemerkenswerterweise scheiterten in einem Fall die Angriffsversuche des Gegners aufgrund ordnungsgemäß eingestellter EDR-Schutzmaßnahmen, was den Bedarf an der Befolgung bewährter Cybersecurity-Praktiken und der Stärkung der Cyberabwehr zur wirksamen Abwehr solcher Angriffe füllt.

Mit dem exponentiellen Anstieg von Cyberangriffen, die sich hauptsächlich auf den öffentlichen Sektor der Ukraine und seiner Verbündeten richten, sind zukunftsorientierte Organisationen bestrebt, die Cyber-Vigilanz durch eine proaktive Cyber-Verteidigungsstrategie und Innovationsfähigkeiten zu stärken. Sie nutzen Attack Detective, damit Organisationen nahtlos Blindspots in der Erkennungsabdeckung identifizieren, von automatisierten Threat-Hunting-Funktionen profitieren und die Risiken organisationsspezifischer Bedrohungen minimieren können, um ihre Cybersicherheitslage zu stärken.

Erkennen Sie den UAC-0149 Angriff, der in der CERT-UA#9204 Warnung abgedeckt ist

Sicherheitsexperten schätzen, dass etwa 40 von Russland unterstützte APT-Gruppen die Ukraine im ersten Halbjahr 2023 angegriffen haben, wobei die Anzahl und Raffinesse der Eindringversuche kontinuierlich zunimmt. Diesmal wurden die Streitkräfte der Ukraine Ziel einer weiteren bösartigen Kampagne durch UAC-0149, die sich auf die COOKBOX-Malware stützt.

Um Sicherheitsexperten zu helfen, verdächtige Aktivitäten im Zusammenhang mit UAC-0149 und COOKBOX zu erkennen, aggregiert die SOC Prime Plattform für kollektive Cyber-Verteidigung ein Set von verhaltensbasierten Erkennungsalgorithmen, begleitet von detaillierten Metadaten. Alle Regeln sind mit MITRE ATT&CK® v14.1 abgebildet und mit 28 SIEM-, EDR-, XDR- und Data-Lake-Lösungen kompatibel. Klicken Sie einfach auf den Explore Detections -Button unten und vertiefen Sie sich in das kuratierte Regelset.

Alternativ können Cyber-Verteidiger nach verwandten Erkennungen suchen, indem sie die Tags „UAC-0149“ und „CERT-UA#9204“ basierend auf der Gruppenkennung und der CERT-UA-Warnung verwenden.

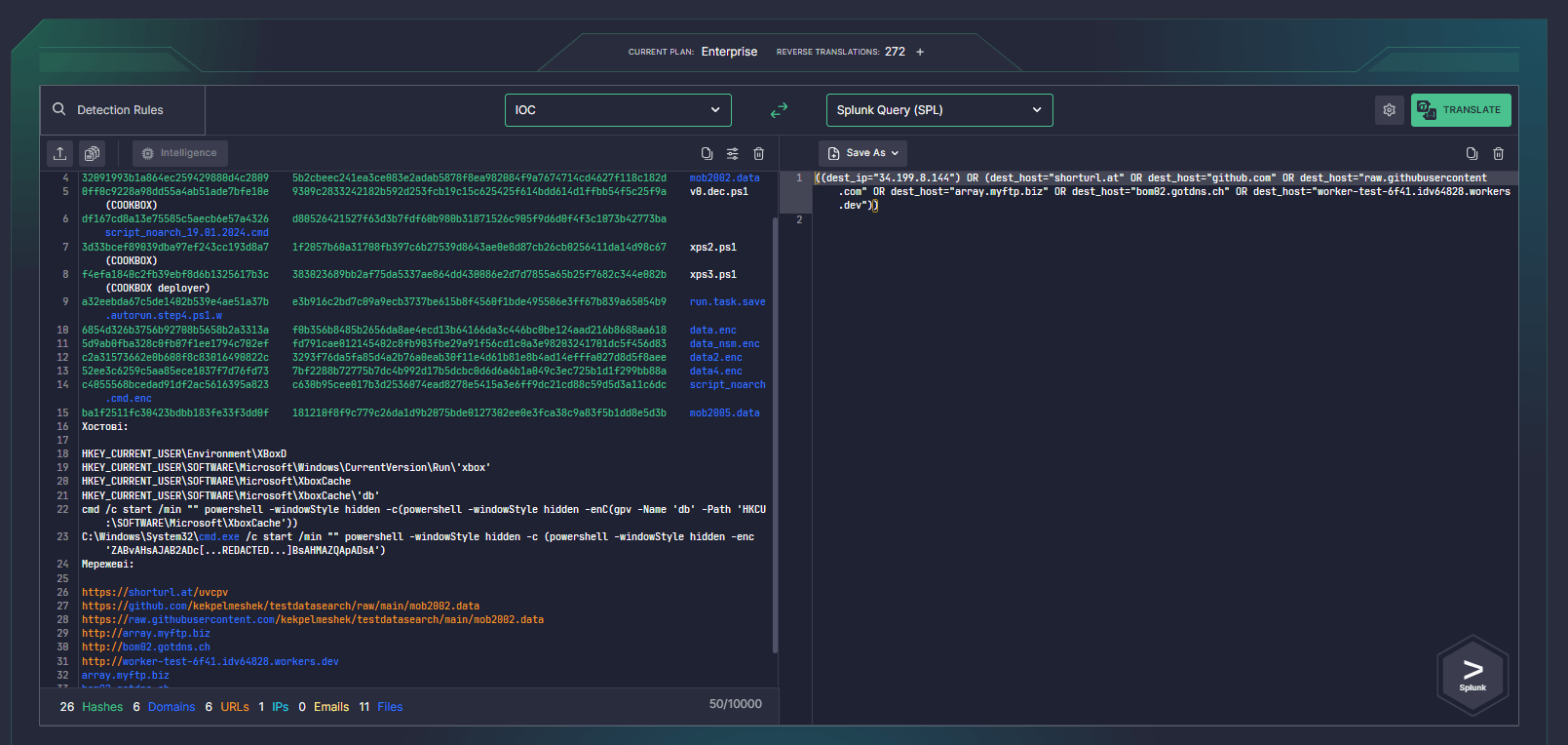

Sicherheitsingenieure könnten auch das IOC-Packaging mit dem Uncoder AI Tool beschleunigen. Fügen Sie einfach die von CERT-UA bereitgestellten IOCs ein und konvertieren Sie sie automatisch in leistungsoptimierte Abfragen, die in der gewählten Umgebung bereit zur Ausführung für eine reibungslose Bedrohungsuntersuchung sind.

MITRE ATT&CK Kontext

Sicherheitsingenieure können auch die Details des UAC-0149 Angriffs mit COOKBOX-Malware anhand der neuesten CERT-UA Warnung überprüfen. Erkunden Sie die Tabelle unten, um Zugriff auf eine umfassende Liste der gegnerischen TTPs in Verbindung mit den relevanten Sigma-Regeln für eine gründliche Analyse zu erhalten:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | User Execution: Malicious File (T1204.002) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Obfuscated Files or Information (T1027) | ||

Discovery | System Information Discovery (T1082) | |

Command and Control | Proxy: Domain Fronting (T1090.004) | |

Ingress Tool Transfer (T1105) |