Seit über einem Jahrzehnt hat die niederträchtige von Russland unterstützte Sandworm-APT-Gruppe (auch bekannt als UAC-0133, UAC-0002, APT44 oder FROZENBARENTS) konsequent ukrainische Organisationen mit Hauptaugenmerk auf den öffentlichen Sektor und kritische Infrastrukturen ins Visier genommen. CERT-UA hat kürzlich die bösartigen Absichten der Gruppe enthüllt, die Informations- und Kommunikationssysteme von etwa 20 kritischen Infrastrukturorganisationen zu stören.

UAC-0133 (Sandworm) Aktivitätenanalyse

Am 19. April 2024 enthüllte CERT-UA die Spuren einer geplanten Cyber-Sabotage gegen die Ukraine, die darauf abzielte, die Informations- und Kommunikationstechnologiesysteme (IKT) der Energie-, Wasser- und Wärmelieberantororganisationen in den 10 Regionen des Landes lahmzulegen. Der Angriff wird UAC-0133 zugeschrieben, dem Subcluster der berüchtigten russischen Sandworm-APT-Gruppe.

Neben dem QUEUESEED-Backdoor, auch bekannt als KNUCKLETOUCH, ICYWELL, WRONGSENS oder KAPEKA, das 2022 entdeckte wurde, experimentiert die Gruppe mit einem neuartigen offensiven Toolset. In den neuesten Angriffen nutzte Sandworm die Malware LOADGRIP und BIASBOAT, die auf Linux-basierten Computern installiert wurden, die für die Automatisierung von technologischen Prozessmanagementsystemen über benutzerdefinierte Software inländischer Produktion bestimmt waren. Bemerkenswert ist, dass die BIASBOAT-Malware in Form einer verschlüsselten Datei, die für einen bestimmten Server spezifisch ist, angewendet wurde, für die die Angreifer einen vorab erhaltenen „machine-id“-Wert verwendeten.

Die CERT-UA-Untersuchung hat mindestens drei Lieferketten aufgedeckt. Der anfängliche unbefugte Zugriff kann durch die Installation der benutzerdefinierten Software der Angreifer erzielt werden, die Backdoors und Schwachstellen enthält. Ein weiterer anfänglicher Angriffsvektor, der zur Systemkompromittierung führen kann, kann durch die Standardtechnischen Möglichkeiten von Lieferantenmitarbeitern verursacht werden, auf die IKT-Systeme von Organisationen für Wartung und technischen Support zuzugreifen.

Gegner haben ihre benutzerdefinierte Software genutzt, um sich lateral zu bewegen und den Cyberangriff gegen die Unternehmensnetzwerke der Organisationen weiterzuentwickeln. Beispielsweise enthielten die betroffenen Computer Verzeichnisse mit der vorerstellten PHP-Web-Shell namens WEEVELY zusammen mit den REGEORG.NEO oder PIVOTNACCI PHP-Tunnels.

Bemerkenswerterweise wurden die kompromittierten Computer mit Windows-Betriebssystemen einer Infektion durch die QUEUESEED- und GOSSIPFLOW-Malware ausgesetzt. Diese bösartigen Varianten stehen seit 2022 als Teil des gegnerischen Toolkits der UAC-0133-Gruppe im Rampenlicht und wurden bei zerstörerischen Cyberangriffen auf Wasserversorgungseinrichtungen eingesetzt, zusätzlich zum SDELETE-Dienstprogramm. Das gemeinsame offensive Toolset und ähnliche Verhaltensmuster ermöglichen es Forschern, UAC-0133 als Subcluster von UAC-0002 (Sandworm/APT44) zu betrachten.

Zu den gegnerischen Werkzeugen, die in der geplanten massiven Offensivkampagne gegen die Ukraine eingesetzt wurden, gehört die QUEUESEED-Malware, die grundlegende Informationen über den Zielcomputer sammelt, vom C2-Server empfangene Befehle ausführt und die Ergebnisse zurücksendet. Die Malware erreicht Persistenz durch einen Dropper, der eine entsprechende geplante Aufgabe oder Eintrag in der Windows-Registrierung “Run” erstellt.

Weitere wichtige Werkzeuge umfassen die BIASBOAT-Malware, die eine Linux-basierte Iteration von QUEUESEED ist, LOADGRIP, das verwendet wird, um eine Nutzlast zu starten, indem sie über die ptrace-API injiziert wird, und GOSSIPFLOW, das als SOCKS5-Proxy fungiert und verwendet wird, um einen Tunnel über die Yamux-Multiplexer-Bibliothek zu etablieren. Abgesehen von den oben genannten Malware hat die UAC-0133-Gruppe auch CHISEL, LIBPROCESSHIDER, JUICYPOTATONG und ROTTENPOTATONG angewendet, um die gezielten Angriffe fortzusetzen.

Laut Forschern könnte eine Reihe von Faktoren die Entwicklung von Angriffen erleichtern, einschließlich unzureichender Serversegmentierung, die den Zugriff zwischen Lieferantensystemen und Organisationsnetzwerken erlaubt, und der Nachlässigkeit der Lieferanten bei der Gewährleistung einer ordnungsgemäßen Softwaresicherheit. Letzteres könnte möglicherweise zur Ausnutzung grundlegender Schwachstellen führen, um weitere RCE zu verursachen.

CERT-UA vermutet auch, dass der unbefugte Zugriff auf die IKT-Systeme mehrerer Energie-, Wasser- und Wärmelieferanten darauf abzielte, die Auswirkungen von Raketenangriffen auf die ukrainische Infrastruktur im Frühjahr 2024 zu verstärken.

Entdecken Sie UAC-0133 (Sandworm)-Angriffe, die von CERT-UA abgedeckt werden

Der Anstieg der bösartigen Aktivitäten des russisch unterstützten Hacking-Kollektivs, das als UAC-0133 verfolgt wird und als Subcluster Sandworm APT (auch bekannt als UAC-0002) betrachtet wird, verstärkt das Bedürfnis nach verbesserter proaktiver Cyberverteidigung, um zerstörerische Angriffe gegen den Sektor der kritischen Infrastruktur rechtzeitig zu identifizieren und abzuwehren. Die SOC Prime Platform kuratiert relevante Sigma-Regeln, um die jüngsten Aktivitäten zu erkennen, die offensive Absichten massiver Cyber-Sabotage gegen den ukrainischen Sektor der kritischen Infrastruktur, der in der CERT-UA-Forschungeingegeben wurde, abzudecken. Melden Sie sich auf der Plattform an, um auf dedizierte Erkennungsalgorithmen zuzugreifen, die mit relevanten Metadaten angereichert und dem MITRE ATT&CK®-Frameworkzugeordnet sind. Alle Erkennungen, die über die Schaltfläche Erkennungen durchsuchen unten verfügbar sind, können in mehreren SIEM-, EDR- und Data Lake-Lösungen verwendet werden, um die Detection Engineering-Operationen zu beschleunigen.

Um die Fähigkeiten zur Bedrohungserkennung zu erhöhen, können Organisationen auch auf zusätzliche SOC-Inhalte zurückgreifen: unter Verwendung der entsprechenden benutzerdefinierten Tags, die auf den gegnerischen Identifikatoren basieren: UAC-0133, Sandworm, UAC-0002, APT44, FROZENBARENTS.

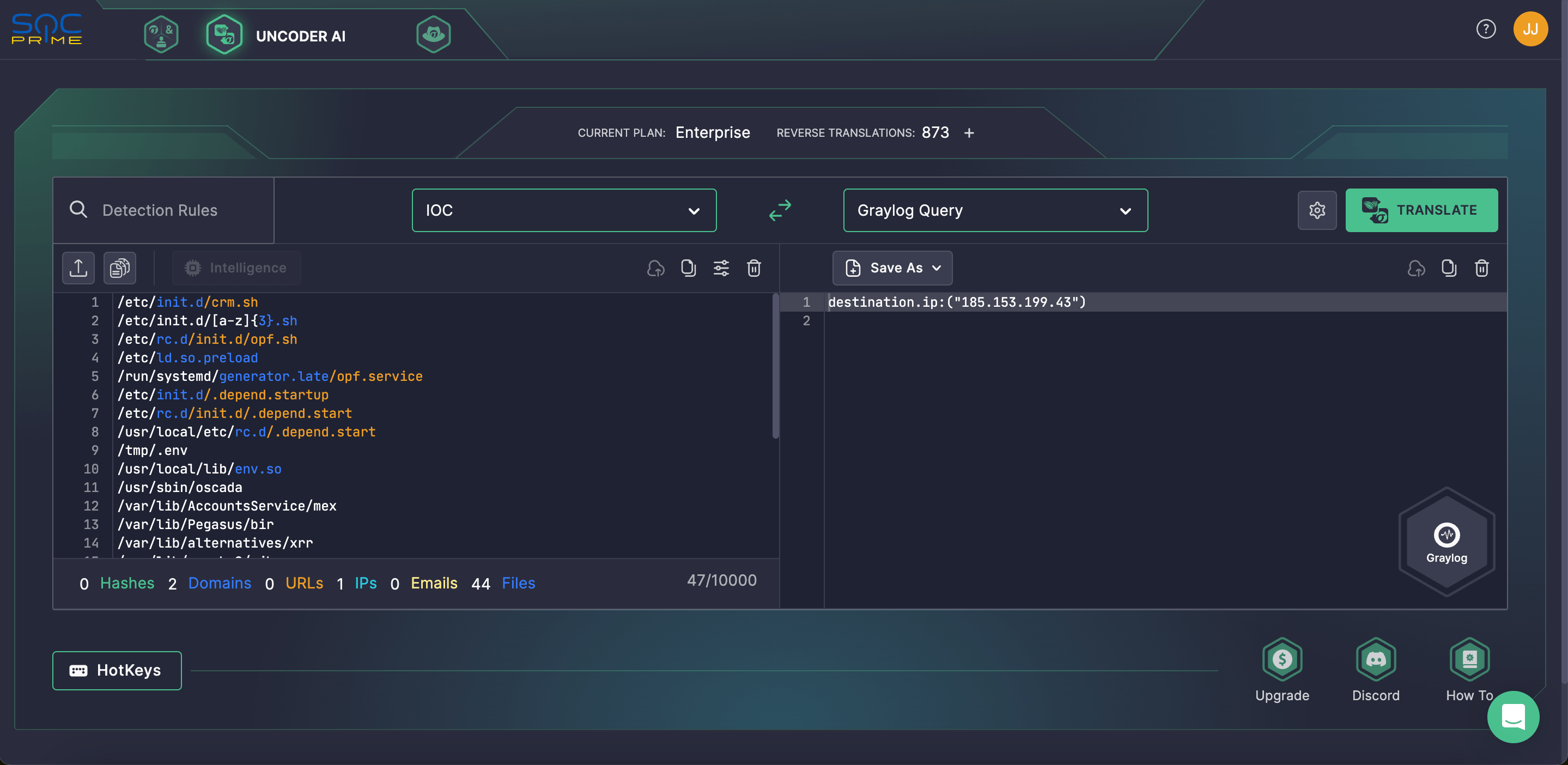

Verteidiger, die nach Möglichkeiten suchen, die IOC-basierte Bedrohungsjagd zu straffen, können von SOC Primes Uncoder AI profitieren, das fortschrittliche IOC-Verpackung bietet. Fügen Sie einfach IOCs aus dem relevanten CERT-UA-Bericht ein und konvertieren Sie sie sofort in benutzerdefinierte Abfragen im bevorzugten SIEM- oder EDR-Format, damit Sie in Ihrer Umgebung nahtlos nach Bedrohungen suchen können.

MITRE ATT&CK-Kontext

Die Nutzung von MITRE ATT&CK bietet granulare Sichtbarkeit in den Kontext offensiver Operationen, die UAC-0133 zugeschrieben werden. Erkunden Sie die Tabelle unten, um die vollständige Liste der dedizierten Sigma-Regeln zu sehen, die sich mit den entsprechenden ATT&CK-Taktiken, Techniken und Subtechniken befassen.

Tactics | Techniques | Sigma Rule |

Execution | System Services: Service Execution (T1569.002) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Create or Modify System Process: Systemd Service (T1543.002) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Boot or Logon Initialization Scripts: RC Scripts (T1037.004) | ||

Office Application Startup: Add-ins (T1137.006) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Privilege Escalation | Access Token Manipulation (T1134) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Double File Extension (T1036.007) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Protocol Tunneling (T1572) | |