Seit dem Ausbruch des globalen Cyberkriegs, sind staatliche Stellen der Ukraine und ihrer Verbündeten Ziele vielfältiger bösartiger Kampagnen geworden, die von mehreren Hacker-Kollektiven gestartet wurden. Bedrohungsakteure nutzen häufig Phishing-Angriffsvektoren, um ihre feindlichen Kampagnen durchzuführen, wie zum Beispiel bei den Cyberangriffen im Dezember 2022, bei denen DolphinCape and FateGrab/StealDeal Malware verbreitet wurde.

Am 1. Februar 2023 veröffentlichten CERT-UA-Cybersicherheitsforscher eine neue CERT-UA#5909-Warnung, in der sie die Aufmerksamkeit der Verteidiger auf eine gefälschte Webseite lenkten, die gezielte Benutzer dazu ermutigt, eine als Virenscanner getarnte Software herunterzuladen. Hacker nutzen diese betrügerische Webseite, die sich als offizielle Webressource des Außenministeriums der Ukraine ausgibt, um Malware auf den kompromittierten Systemen zu verbreiten. Das hinter diesen Angriffen stehende Hacker-Kollektiv könnte russlandverbundene Cyberkriminelle umfassen.

UAC-0114/Winter Vivern Aktivität: Analyse der neuesten Kampagne, die sich gegen staatliche Stellen richtet

Unmittelbar nach einer weiteren bösartigen Kampagne der berüchtigten Russland-unterstützten Sandworm APT-Gruppe (auch bekannt als UAC-0082), stehen ukrainische staatliche Stellen erneut unter Phishing-Angriffen zusammen mit den Regierungsorganisationen der Republik Polen.

Die neueste CERT-UA#5909-Warnung beschreibt die laufende bösartige Kampagne, die sich gegen ukrainische und polnische Regierungsorganisationen richtet. Bei diesem Cyberangriff nutzen Hacker eine gefälschte Webseite, die sich als offizielle Webressource der ukrainischen staatlichen Stellen ausgibt, um Opfer zur Installation bösartiger Software zu verleiten.

Die Infektionskette beginnt mit einem Lock-Links, der zur gefälschten Virenscanner-Software führt, was zum Herunterladen der bösartigen “Protector.bat”-Datei führt. Diese startet eine Reihe von PowerShell-Skripten, von denen eines einen rekursiven Suchalgorithmus anwendet, um den Desktop-Katalog nach Dateien mit bestimmten Erweiterungen zu durchsuchen, einschließlich .edb, .ems, .eme, .emz, .key usw. Das letztgenannte Skript ist auch in der Lage, Bildschirmaufnahmen zu machen und weitere Daten über HTTP zu exfiltrieren. Gegner nutzen auch eine Reihe von Malware-Persistenztechniken mit geplanten Aufgaben, was eine Herausforderung für die Angriffserkennung darstellt.

Die Zusammenarbeit mit CERT Polska und CSIRT MON ermöglichte es Cyberverteidigern, ähnliche Phishing-Webressourcen zu entdecken, die sich als offizielle Webseiten ukrainischer und polnischer Regierungseinrichtungen ausgeben, darunter das Außenministerium der Ukraine, der Sicherheitsdienst der Ukraine (SBU) und die polnische Polizei. Bemerkenswert ist, dass im Juni 2022 eine ähnliche Phishing-Webseite als Benutzeroberfläche des Maildienstes des Verteidigungsministeriums der Ukraine auftrat.

Die bösartige Aktivität wird als UAC-0114 verfolgt und dem Winter Vivern Hacker-Kollektiv zugeschrieben. Die vom Gegner in diesen Phishing-Kampagnen verwendeten TTPs sind ziemlich verbreitet, einschließlich des Einsatzes von PowerShell-Skripten und der E-Mail-Betreff-Lockmittel in Bezug auf Malware-Scanning. Es ist auch sehr wahrscheinlich, dass die oben erwähnte Hacker-Gruppe russischsprachige Mitglieder umfasst, da eine der angewandten Malware, die APERETIF-Software, eine Codezeile enthält, die typisch für russland-verbundene Gegnerverhaltensmuster ist.

Erkennung der bösartigen Aktivität von UAC-0114, die in der CERT-UA#5909-Warnung behandelt wird

SOC Prime bleibt an vorderster Front und hilft der Ukraine und ihren Verbündeten, sich proaktiv gegen russland-verbundene bösartige Aktivitäten zu verteidigen. Die Detection-as-Code-Plattform von SOC Prime kuratiert eine Reihe von Sigma-Regeln, um Teams zu helfen, das Vorhandensein von Malware im Zusammenhang mit der jüngsten Phishing-Kampagne der UAC-0114-Gruppe, die in der speziellen CERT-UA#5909-Warnung behandelt wird, rechtzeitig zu erkennen. Alle Erkennungen sind mit dem MITRE ATT&CK® Framework v12 ausgerichtet und sind mit den führenden SIEM-, EDR- und XDR-Technologien der Branche kompatibel.

Klicken Sie auf die Detektions erkunden -Schaltfläche, um auf eine umfassende Liste von Sigma-Regeln zuzugreifen, um TTPs zu erkennen, die typisch für die UAC-0114-Gruppe sind, die hinter den Phishing-Angriffen auf die Ukraine und Polen steht. Für eine optimierte Inhaltssuche werden alle Erkennungsalgorithmen nach den entsprechenden benutzerdefinierten Tags “CERT-UA#5909” und “UAC-0114” gefiltert, basierend auf der CERT-UA-Warnung und den Gruppenkennungen. Außerdem können Sicherheitstechniker relevante Cybersicherheitskontexte durchforschen, einschließlich ATT&CK- und CTI-Referenzen, Minderung und betriebliche Metadaten, um ihre Bedrohungsforschung zu erleichtern.

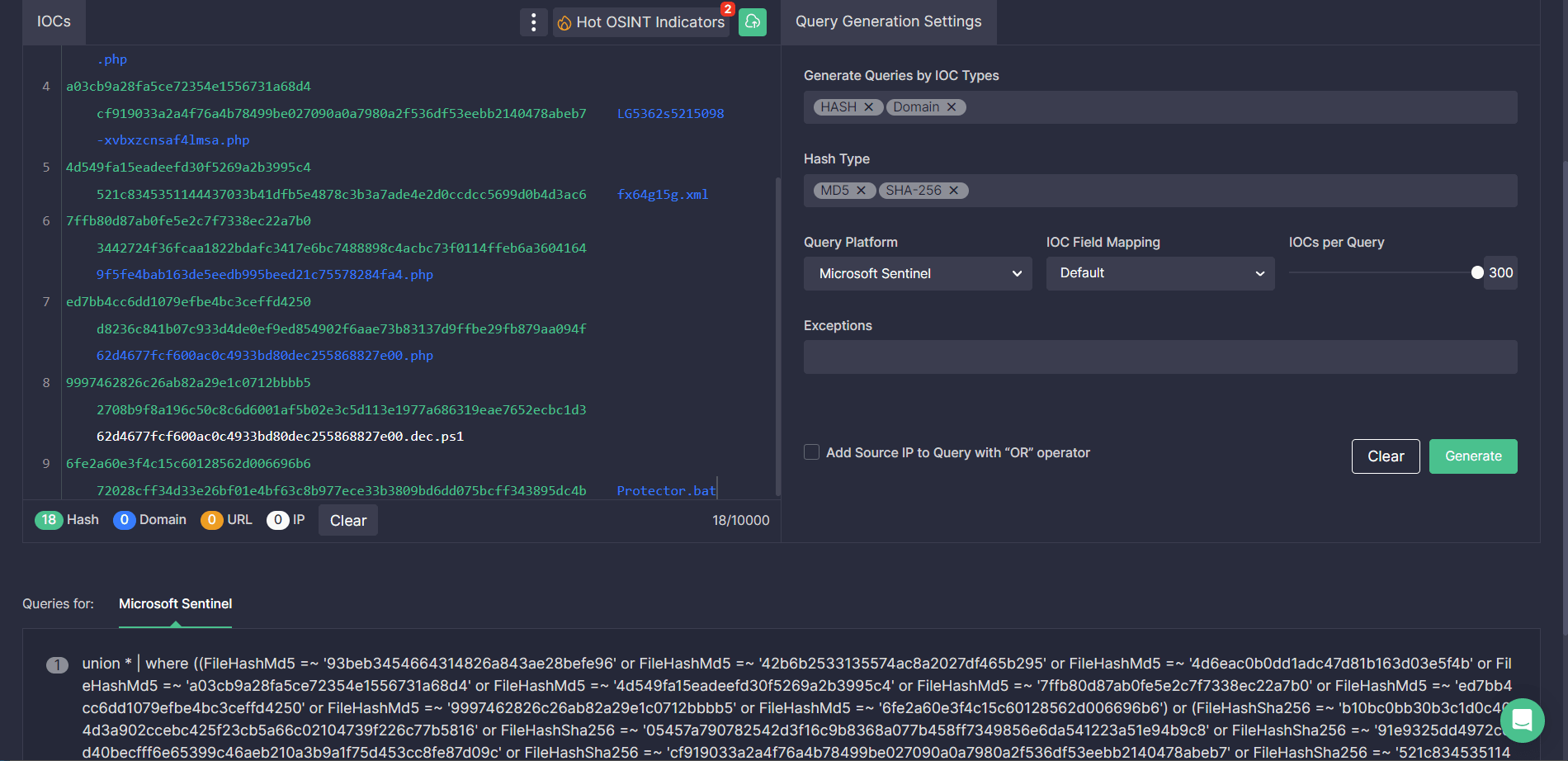

Um das Meiste aus der auf IOC basierenden Bedrohungserkennung zu machen und um erhebliche Zeit bei Ad-hoc-Aufgaben zu sparen, können Sicherheitstechniker sofort IOC-Abfragen zu den laufenden Angriffen der UAC-0114-Bedrohungsakteure über Uncoder CTIzu generieren. Fügen Sie Dateien, Hosts oder Netzwerk-IOCs aus dem relevanten CERT-UA#5909-Warnungein, erstellen Sie benutzerdefinierte IOC-Abfragen im Handumdrehen, und schon sind Sie bereit, nach verwandten Bedrohungen in Ihrer ausgewählten SIEM- oder XDR-Umgebung zu suchen.

MITRE ATT&CK-Kontext

Für einen detaillierten Kontext hinter der neuesten Phishing-Kampagne der UAC-0114, auch bekannt als Winter Vivern-Gruppe, werden alle dedizierten Sigma-Regeln auf ATT&CK gemappt, die relevante Taktiken und Techniken abdecken: