Die Nutzung öffentlicher E-Mail-Dienste zusammen mit Unternehmens-E-Mail-Konten ist eine gängige Praxis unter Regierungsangestellten, Militärpersonal und Mitarbeitern anderer ukrainischer Unternehmen und Organisationen. Allerdings könnten Gegner diese Dienste missbrauchen, um Phishing-Angriffe zu starten. Verteidiger haben kürzlich eine neue offensive Aktivität aufgedeckt, die darauf abzielt, Benutzerauthentifizierungsdaten zu stehlen, indem sie Opfer dazu verleitet, eine gefälschte Webressource zu nutzen, die als beliebter UKR.NET-Dienst getarnt ist.

Analyse des Phishing-Angriffs UAC-0102

Am 24. Juli 2024 gaben CERT-UA-Forscher eine neue Warnung heraus, CERT-UA#10381, die Verteidiger über einen laufenden Phishing-Angriff gegen UKR.NET-Nutzer informiert. Im Juli 2024 hat die Gruppe UAC-0102 E-Mails mit Archivanhängen verteilt, die HTML-Dateien enthalten. Beim Öffnen dieser Dateien wird der kompromittierte Nutzer auf eine betrügerische Website weitergeleitet, die den UKR.NET-Dienst imitiert und potenziell zum Diebstahl von Authentifizierungsdaten führen könnte.

Wenn die angegriffenen Nutzer ihre Anmeldedaten über den gefälschten Webdienst eingeben, werden die Authentifizierungsdaten an die Angreifer gesendet, während die Opfer sehen, dass eine Lockdatei auf den betroffenen Computer heruntergeladen wird.

Um die Risiken des laufenden Phishing-Angriffs UAC-0102 zu minimieren und Organisationen zu helfen, die Angriffsfläche zu reduzieren, empfiehlt CERT-UA , die Zwei-Faktor-Authentifizierung zu aktivieren, die Nutzung öffentlicher E-Mail-Dienste auf offiziellen Computern zu vermeiden, einen Filter einzurichten, um Kopien eingehender E-Mails an eine Unternehmens-E-Mail-Adresse weiterzuleiten, und eine retrospektive Analyse der E-Mails mit vorhandenen Sicherheitstools zu ermöglichen.

UAC-0102-Phishing-Angriff erkennen, der die UKR.NET-Nutzer ins Visier nimmt, um ukrainische Unternehmen anzugreifen

Im dritten Jahr des flächendeckenden Krieges in der Ukraine erhöhen die Angriffsgruppen ständig ihre bösartige Aktivität und verlassen sich häufig auf den Phishing-Angriffsvektor, um im Eindringen fortzufahren. Beispielsweise berichtete CERT-UA am 17. Juli 2024 über eine bösartige Kampagne von UAC-0180, die auf Phishing-E-Mails setzt, um GLUEEGG, DROPCLUE und ATERA in die Netzwerke der ukrainischen Verteidigungsauftragnehmer einzuspielen. Der neueste CERT-UA-Alarm warnt vor einem Angriff von UAC-0102, der ebenfalls Phishing nutzt, um sensible Daten von Unternehmen in der Ukraine zu stehlen.

Um Cyber-Verteidigern zu helfen, ihre Infrastruktur proaktiv zu identifizieren und gegen UAC-0102-Angriffe abzusichern, bietet SOC Primes Plattform für kollektive Cyberabwehr Zugriff auf eine Reihe von Sigma-Regeln zur Erkennung der neuesten Phishing-Kampagne von Angreifern.

Archivextraktion direkt aus dem E-Mail-Client (über Prozess_erstellung)

Diese Regel des SOC Prime-Teams hilft, die Extraktion von Archiven über den E-Mail-Client (bei denen das Archiv ein Anhang ist) zu erkennen und ist mit 27 SIEM-, EDR- und Data-Lake-Technologien kompatibel. Die Erkennung ist der MITRE ATT&CK®-Referenz zugeordnet, die die Taktiken des Erstzugriffs adressiert, mit Spearphishing-Anhang (T1566.001) als Schlüssel-Sub-Technik.

Verdächtiger Dateidownload Direkt-IP (über Proxy)

Eine weitere Regel des SOC Prime-Teams hilft dabei, verdächtige ausführbare Dateien, Skripte, Binärdateien oder andere Dateitypen zu identifizieren, die direkt von einer IPv4-Adresse heruntergeladen werden, was unüblich ist. Der Erkennungsalgorithmus ist mit 22 SIEM-, EDR- und Data-Lake-Lösungen kompatibel und der MITRE ATT&CK-Referenz zugeordnet, die die Taktiken von Command and Control adressiert, mit Ingress Tool Transfer (T1105) Webprotokolle (T1071.001) als entsprechende Techniken und Sub-Techniken.

Sicherheitsteams können auch nach den relevanten Erkennungsinhalten suchen, indem sie das Tag „UAC-0102“ basierend auf der Angreiferkennung verwenden. Klicken Sie auf die Erkennung erkunden -Schaltfläche, um in die Sigma-Regeln im Zusammenhang mit den UAC-0102-Angriffen einzutauchen und den umfassenden Bedrohungskontext hinter der bösartigen Aktivität, einschließlich CTI, ATT&CK-Referenzen und anderer relevanter Metadaten zu erforschen.

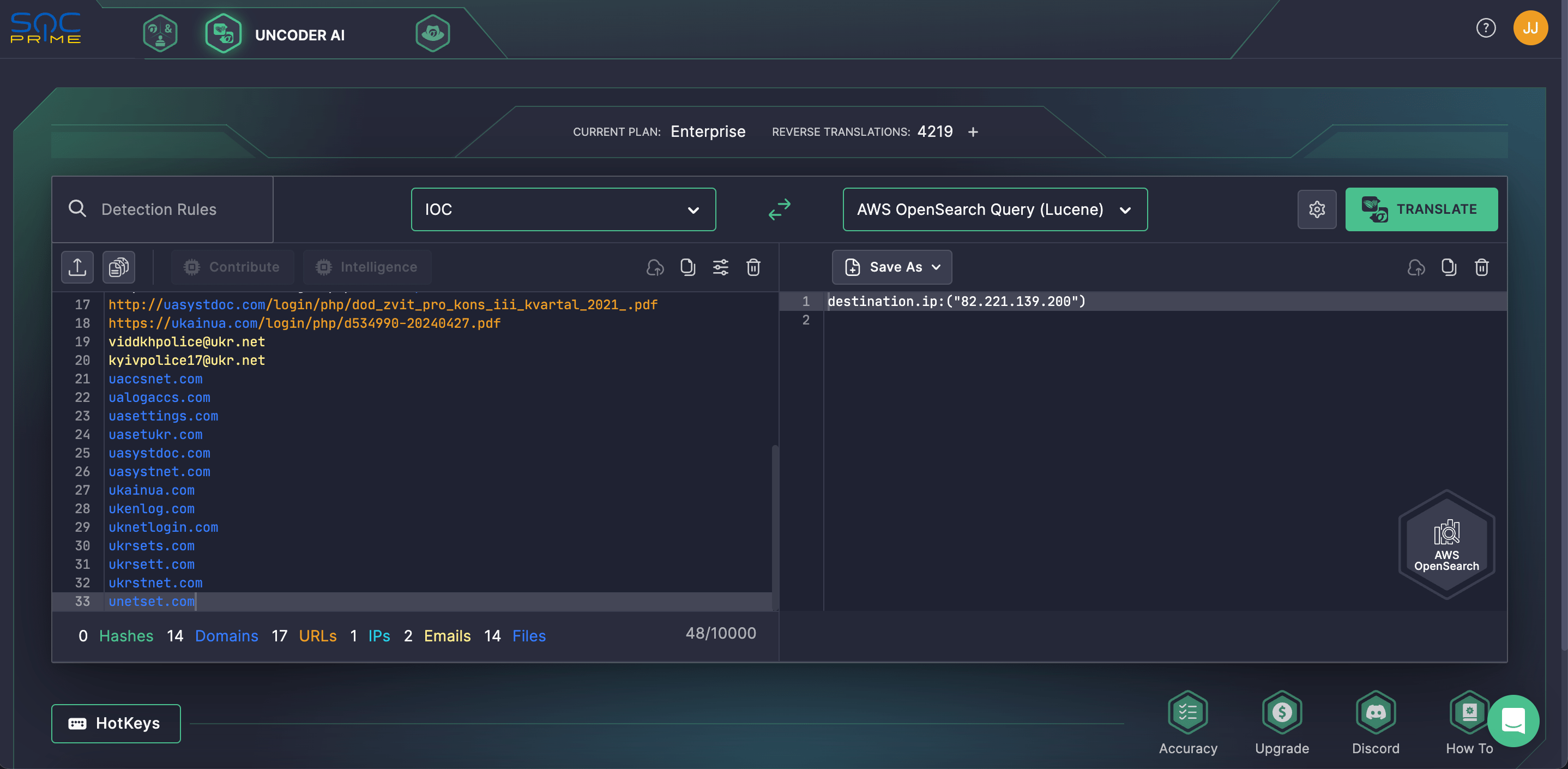

Darüber hinaus können Verteidiger IOCs nutzen, die mit dem neuesten Phishing-Angriff UAC-0102 in Verbindung stehen, die im CERT-UA#10381-Alarm bereitgestellt werden. Verlassen Sie sich auf Uncoder AI , um Bedrohungsinformationen sofort in benutzerdefinierte IOC-Abfragen zu konvertieren und nach UAC-0102-Aktivitäten in der ausgewählten SIEM- oder EDR-Umgebung zu suchen.

Bleiben Sie den aufkommenden Bedrohungen und Cyberangriffen jeder Größenordnung und Komplexität voraus mit SOC Primes Plattform für kollektive Cyberabwehr, die auf globalem Bedrohungswissen, Crowdsourcing, Zero-Trust und KI basiert.