Die berüchtigte Hackergruppe UAC-0050, bekannt für ihre hartnäckigen Phishing-Angriffe auf die Ukraine, wurde dabei beobachtet, massenhaft steuerbezogene gefälschte E-Mails mit PDF-Anhängen zu verbreiten, die Anfragen des Staatlichen Steuerdienstes der Ukraine imitieren und ein LITEMANAGER-Werkzeug nutzen, um unbefugten Fernzugriff auf die Zielsysteme zu erlangen.

Erkennen von UAC-0050 Phishing-Angriffen im CERT-UA#11776-Alarm

Die zunehmenden Volumina finanziell motivierter Bedrohungen, die Phishing als Angriffsvektor nutzen und der russischen Hackergruppe UAC-0050 zugeschrieben werden, veranlassen Sicherheitsteams, das Bewusstsein für Cybersicherheit zu verbessern und die Verteidigung ihrer Organisation zu stärken. Um Angriffen durch UAC-0050, die LITEMANAGER für unbefugten Fernzugriff nutzen und in der neuesten CERT-UA#11776-Forschungbehandelt werden, entgegenzuwirken, hat die SOC Prime Plattform für kollektive Cyberabwehr eine spezielle Liste relevanter Erkennungsalgorithmen kuratiert.

Drücken Sie die Explore Detections -Taste, um zur vollständigen Sammlung relevanter Sigma-Regeln zu gelangen, die mit MITRE ATT&CK®ausgerichtet und mit angepassten CTI- und Betriebsmetadaten angereichert sind sowie zur Bereitstellung im gewählten Sprachformat kompatibel mit über 30 SIEM-, EDR- und Data-Lake-Lösungen bereitstehen.

Angesichts der wachsenden Zahl von Cyberspionage-Kampagnen und finanziell motivierten Bedrohungen, die UAC-0050 zugeschrieben werden, könnten Sicherheitstechniker nach mehr Erkennungsinhalten suchen, um die Infrastruktur ihrer Organisation vor den Angriffen der Gruppe zu schützen. Durch direkte Suche nach Bedrohungserkennungen im Threat Detection Marketplace über den benutzerdefinierten Tag „UAC-0050“, können Sicherheitsteams ihre proaktive Verteidigung gegen die anhaltende Aktivität der Gruppe verstärken.

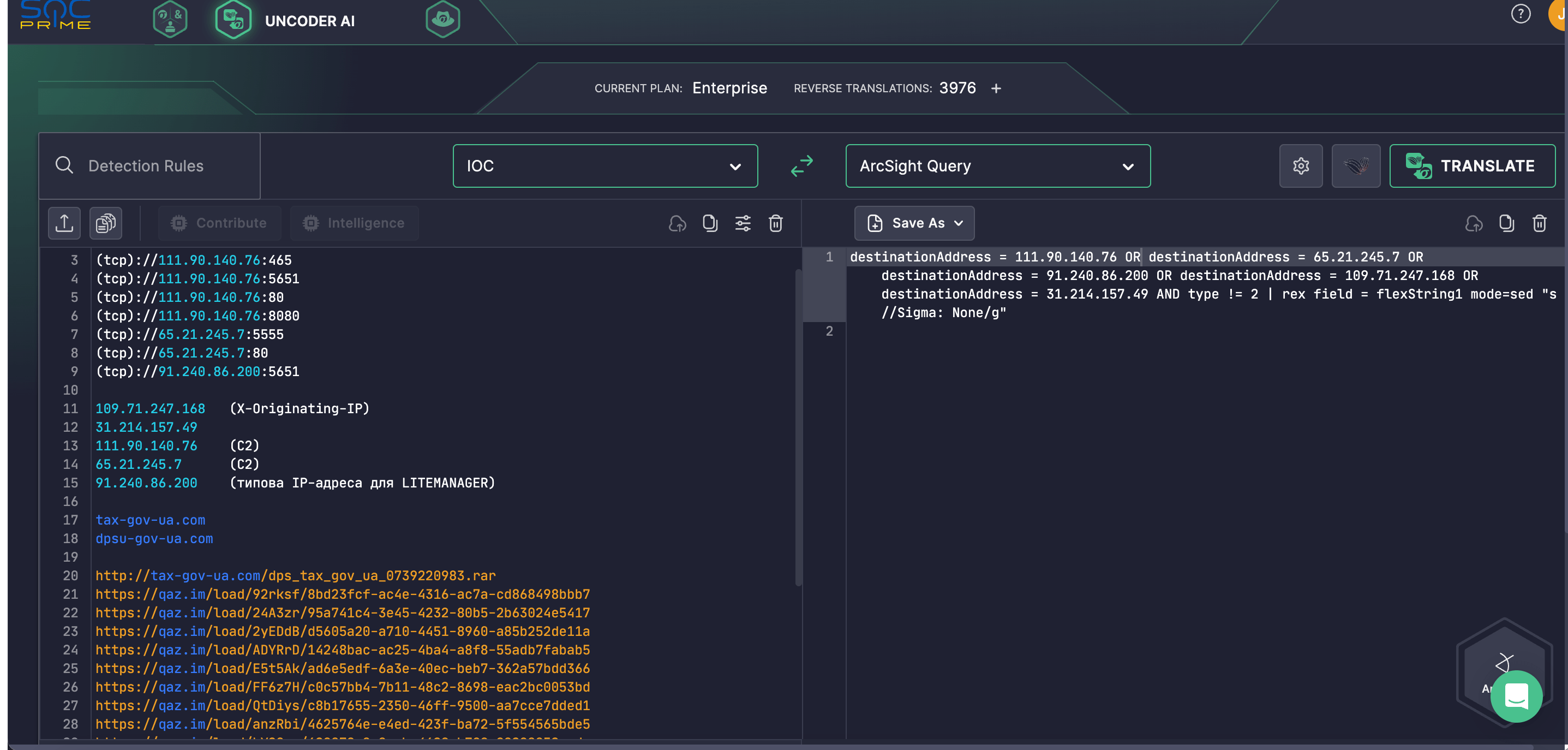

Sicherheitsteams können auch Uncoder AI nutzen, um das IOC-Matching zu beschleunigen und nach IOCs zu jagen, die mit den UAC-0050-Bedrohungen aus der relevanten CERT-UA-Forschung in Verbindung stehen. Uncoder AI ermöglicht es, IOCs automatisch von jedem nicht-binären Format in benutzerdefinierte Jagdabfragen umzuwandeln, die mit Ihrem gewählten SIEM- oder EDR-Format übereinstimmen.

UAC-0050-Angriffsbeschreibung unter Verwendung von LITEMANAGER

CERT-UA-Forscher haben die langjährige Aktivität der mit Russland verbundenen UAC-0050 Gruppe sorgfältig überwacht und kürzlich tiefgehende Forschungsarbeiten veröffentlicht, die drei Schlüsselpunkte ihrer offensiven Aktivitäten beleuchten, einschließlich Cyber-Spionage, Finanzdiebstahl und Desinformationsoperationen, bekannt unter dem Namen „Fire Cells Group“. deep-dive research highlighting three key areas of its offensive activity, including cyber espionage, financial theft, and disinformation operations known under the “Fire Cells Group” brand.

UAC-0050 ist eine mit Russland verbundene Hackergruppe, die seit 2020 aktiv ist und hauptsächlich den öffentlichen Sektor in der Ukraine ins Visier nimmt, aber auch die Reichweite auf die Verbündeten des Landes ausweitet. Angreifer nutzen Phishing-Kampagnen, um Malware wie Remcos RATzu verbreiten, wobei sie häufig ukrainische Regierungsbehörden in gefälschten E-Mails mit bösartigen Anhängen imitieren. Bemerkenswerterweise UAC-0050 haben in großem Umfang Fernwartungswerkzeuge weaponisiert, wie Remote Utilities Software, in ihren Kampagnen gegen die Ukraine.

Die neueste CERT-UA-Warnung CERT-UA#11776 enthüllte eine groß angelegte Verbreitung steuerbezogener Phishing-E-Mails mit PDF-Anhängen, die Anfragen des Staatlichen Steuerdienstes der Ukraine vortäuschen. Die laufende Kampagne ist finanziell motiviert und zielt in erster Linie auf Unternehmensbuchhalter ab, die Ferngeldsysteme nutzen. In einigen Fällen, so zeigen computerforensische Analysen, kann die Zeitspanne zwischen der Erstinfektion und dem Diebstahl von Geldern weniger als eine Stunde betragen.

Die in dem Phishing-Angriffsvektor gesendeten weaponisierten Anhänge enthalten Links zu Datei-Sharing-Diensten (qaz.im, qaz.is, qaz.su), die, wenn sie verfolgt werden, ein bösartiges Archiv herunterladen. Letzteres, mit mehreren verschachtelten Ebenen, enthält ein passwortgeschütztes Archiv namens „Electronic Request for Tax Service Documents.pdf.rar“, das wiederum mit einer SFX-Datei namens „Electronic Request for Tax Service Documents.pdf.exe“ versehen ist.

Das Öffnen des Letzteren zeigt ein Ablenkungsdokument an und startet ein MSI-Paket der LITEMANAGER-Fernwartungssoftware auf dem Computer, wodurch die technischen Bedingungen für einen verdeckten Fernzugriff auf das System geschaffen werden.

Mögliche Minderungsmaßnahmen gegen UAC-0050 finanziell motivierte Angriffe können darin bestehen, eingebaute Sicherheitsmaßnahmen des Betriebssystems zu konfigurieren und die Authentifizierungsfähigkeiten in Bankinformationssystemen voll auszuschöpfen, um Buchhalteroperationen über Einmalcodes zu authentifizieren.

Das komplette Produktangebot von SOC Prime für KI-gestützte Erkennungstechnik, automatisierte Bedrohungsjagd und fortschrittliche Bedrohungserkennung bietet Sicherheitsteams eine umfassende Lösung für die proaktive Verteidigung, um die Risiken finanziell motivierter Bedrohungen und Datenschutzverletzungen zu minimieren. for AI-powered detection engineering, automated threat hunting, and advanced threat detection equips security teams with a comprehensive solution for proactive defense to minimize the risks of financially motivated threats and data breaches.

MITRE ATT&CK-Kontext

Die Nutzung von MITRE ATT&CK bietet detaillierten Einblick in den Kontext der neuesten UAC-0050-Angriffe, die LITEMANAGER ausnutzen. Siehe die folgende Tabelle, um das umfassende Set an speziellen Sigma-Regeln zu sehen, die sich mit den entsprechenden ATT&CK-Taktiken, -Techniken und -Subtechniken befassen. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment Execution User Execution: Malicious File (T1204.002) Defense Evasion Obfuscated Files or Information (T1027) Masquerading: Double File Extension (T1036.007) Command and Control Ingress Tool Transfer (T1105) Remote Access Software (T1219)